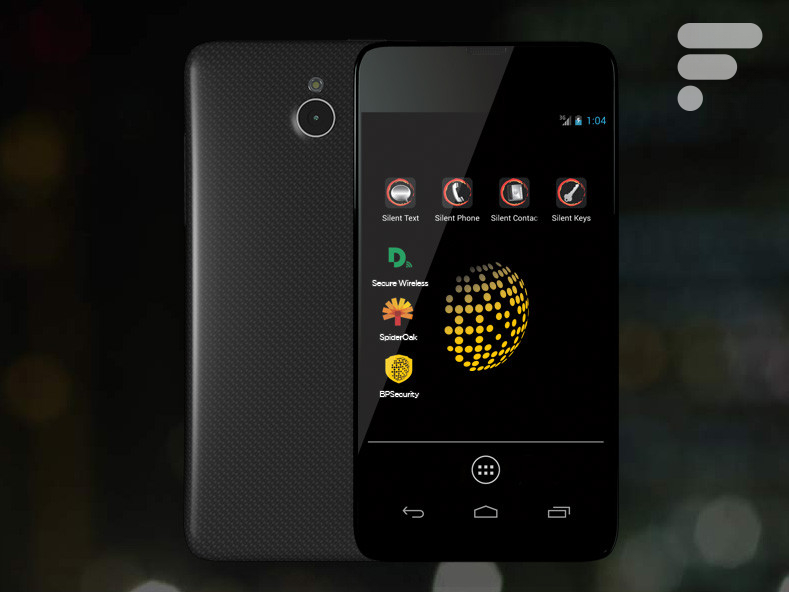

Le BlackPhone a été dévoilé lors du MWC l’an dernier à Barcelone. Pour ceux qui auraient raté le coche, ce smartphone est un peu spécial puisqu’il tourne sous PrivatOS, une version modifiée d’Android KitKat qui délaisse les services de Google et intègre de nombreuses sécurités. Ainsi, les communications sont chiffrées à l’aide d’un VPN (par l’intermédiaire de l’utilisation d’une application spéciale) et les permissions des applications sont réglables de manière plus fine que sous Android. Il s’agit donc du smartphone parfait pour les espions et les gouvernements qui ne souhaitent pas être mis sur écoute si facilement. Vraiment ? On peut avoir des doutes puisque le BlackPhone a été victime d’une importante faille de sécurité, colmatée par Geeksphone, le constructeur du mobile, avant d’être rendue publique.

La faille était en fait située dans le logiciel de messagerie instantanée du BlackPhone. Pour exploiter la faille, il suffisait au pirate de connaître le numéro de téléphone ou l’identifiant Silent Circle du mobinaute. Avec ces informations, il était ensuite possible de déchiffrer et lire les messages du terminal, mais aussi d’accéder aux contacts, à la géolocalisation du téléphone, d’écrire sur la carte micro-SD et enfin de lister les comptes présents sur le terminal. Le bug a été trouvé par Mark Dowd, un consultant en sécurité. Il a contacté les ingénieurs de Geeksphone de manière privée qui se sont empressés de corriger la faille.

Pour les plus curieux, le blog Azimuth Security a détaillé l’exploitation de la faille qui était présente au sein de l’application SilentText. Cette affaire prouve, encore une fois, que le chiffrement n’est pas la panacée et qu’il ne faut donc diversifier les moyens de chiffrement et de sécurité.

Votre café et votre dose de tech vous attendent sur WhatsApp chaque matin avec Frandroid.

ultra sécurisé ? On parle du baseband ? dont les sources sont fermés et qui n'a jamais été reversé...<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Donc mon fers a repasser chinois a 30€ intègre une caméra caché du gouvernement chinois? Je veux bien plus d'info histoire de vérifié ça

bah non car tu peux être sur écoute téléphonique via telecom...

Correction, c'est dû au fait qu'il est open-source. Pas au fait qu'il est libre. Même si dans le cas de GNU/Linux, il est libre ET Open-Source.

Le 100% sécurisé n'existe pas dans l'informatique.

Linux étant libre, tout le monde peut voir ses sources. Un backdoor, ça se voit...

+2<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

+1 Bon par contre pour les SMS..... Peu pratique<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

l'idee de ce telephone est avant de crypter les conversation et de demander clairement a l'utilisateur => "ton application X cherche a communiquer avec le serveur Y" veux tu autoriser cela ? quand aux backdoors linux c'est pas des backdoor mais plutot des failles dans le mode de calcul de nombres aleatoires (du moins pour celle qui est connu) ca permet a la NSA de deviner plus facilement la clé de decryptage... mais ca ca a été corrigé depuis... il reste peut etre d'autres failles.... mais encore une fois c'est pas des backdoors, mais plus un moyen qui facilite le crack de la securité apres le noyaux linux est open source... rien n'empeche quelqu'un de compiler le noyaux sans les patchs commité par certains individus.... la l'idée est surtout de ne pas faire appel a google... pas de gmail qui donne tes infos au FBI pas de gmaps qui trace tes deplacements .... mais si l'utilisateur les installe par la suite :/ certes ce telephone est pas INVIOLABLE mais ca rend la tache d'espionage moins simple

Haha des backdoors dans du code OpenSource, ce qu'on entends pas comme bullshit ces temps-ci...

Tout est dit ! +1<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Avec un 3310, on est peinard.

Ça me fait doucement sourire qu'on parle de téléphone sécurisé sous Android.. Ou même linux.. Sachant que la CIA et nsa ont participé au code de Google ainsi que de linux et ont leurs propres backdoors depuis bien longtemps.. Tout comme les chinois ont leur backdoors d'ans tous le matos électronique qu'ils fabriquent, routeurs, TV, smartphones, frigos, voitures, même des fers a repasser low cost (vérifiable) Donc bon à moins d'être maitre deA a Z de la chaine de conception-fabrication de tous les éléments y compris logiciel et puces on est "niques". Il faut juste faire gaffe a l'utilisation des équipements électroniques.

C'est bien souvent pour ça qu'il faut bien jauger avant de mettre de la sécurité : Je fais parti des gens qui toucherons obligatoirement au bouton Rouge, d'autant plus s'il y'a inscrit "Ne pas toucher", donc, me dire "Ne pas hacker car c'est pas possible", forcément ...

Il est classe ce téléphone. On peut l'acheter ?

Bien sûr que ca doit donner envie à certains, mais je ne pense pas que ce genre de 'hackers' sont les mêmes que ceux qui pourraient en faire une utilisation malsaine. Après, la faille parait quand même béante pour un terminal censé être ultra sécurisé ;p

ça ne fait que démontrer que rien n'est inviolable, sur, il y a toujours une faille, dans la matériel ou dans l'humain

Oui sauf que tes clients ils vont te dire quoi : "Prouvez moi que c'est bien incraquable"? Et tu vas répondre : "Peux pas puisque je n'en parle à personne, mais je vous le promets...."

Ouais mais c'est encore du pile ou face, y'a moins de hackeurs, mais aussi moins de gens pour chercher ces failles

Moi, la première chose que je ferais si je fabriquais un téléphone "ultra sécurisé", serait de fermer ma ǝlnǝnƃ bouche. Parce que clamer sur tous les toits qu'on ba faire un téléphone sécurisé inviolable, ça consiste à priori à donner envie à tout ce que la planète compte de hackers d'essayer de voir s'il est "craquable". Je me contenterais de contacter et démarcher secrètement les clients potentiels, gouvernements, grandes entreprises, etc...

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix