Une nouvelle faille de sécurité vient d’être découverte et permet l’accès aux données de la carte SD. Cela concerne toutes les versions d’Android.

Récemment, nous vous indiquions que deux failles avaient été découvertes sur Android permettant l’installation d’application tierces, sans que l’utilisateur n’en soit informé.

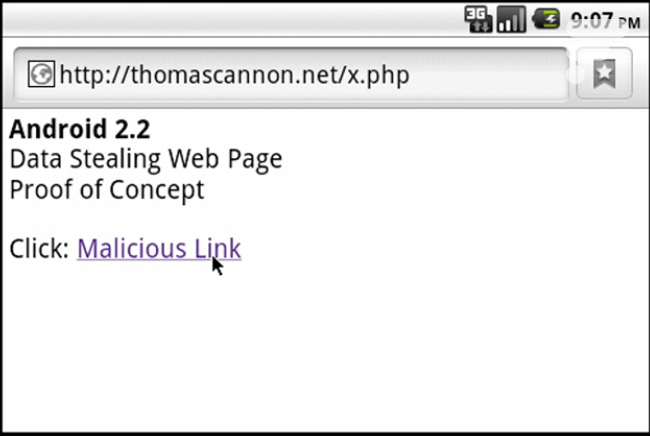

Aujourd’hui une nouvelle faille vient d’être identifiée par Thomas Cannon et si elle est exploitée, des personnes malveillantes pourraient accéder à vos données sur la carte SD. Cela concerne toutes les versions d’Android, dont Froyo. L’accès aux fichiers système est impossible, grâce à la sandbox d’Android.

Cependant, la récupération de fichiers n’est pas simple, car le hacker doit connaître le nom exact du fichier. Mais si on considère les photos et vidéos, le système génère toujours le même type de nom, en incrémentant simplement le numéro de la photo.

Mais l’équipe chargée de la sécurité sur Android travaille actuellement sur une correction, que l’on espère être rapide.

Voici une vidéo de la faille :

En détails, voici le principe pour accéder aux fichiers de la carte SD :

- L’utilisateur clique sur un lien

- Le navigateur Android le télécharge

- Il est possible, en utilisant du Javascript, d’automatiser l’ouverture du fichier. Celui ci est alors lu par le navigateur, sans que l’utilisateur n’en soit notifié

- Le code Javascript pourra alors ouvrir les fichiers (sur la carte SD uniquement)

La seule solution (en est-elle une ?) est d’attendre la sortie de Gingerbread, qui corrigera la faille. Pendant ce temps, il est très important de ne pas télécharger des documents ou de code HTML dans vos emails de personnes inconnues.

Sinon vous pouvez suivre les conseils de Google, à savoir démonter votre carte SD lors de votre connexion à internet. Mais le problème reste entier sur le moyen de patcher : mise à jour via le market (à priori impossible car le navigateur est une application système), via une mise à jour classique (OTA), ou autre …

Source : rigeIt

Pour ne rater aucun bon plan, rejoignez notre nouveau channel WhatsApp Frandroid Bons Plans, garanti sans spam !

Non, Google ne compte pas le corriger avant 2.3, bien que le patch soit disponible dans AOSP, et déjà intégré dans certaines ROMs 2.2. Je viens de tester sur mon N1 en 2.2.2, j’ai été capable d'exploiter la faille :-( Apparemment il existe aussi un module metasploit pour ceux qui veulent le reproduire: http://www.metasploit.com/modules/auxiliary/gather/android_htmlfileprovider (non testé)

Hello, Est ce que la v2.2.2 (FRG83G) d'android corrige cette faille ?

Clairement ! il sera intéressant de voir combien de temps Google va mettre à corriger la faille sur le Nexus One (à moins que la FRG83D l'ai justement corrigé ?). Et les téléphones labellisés "with google", ça veut dire quoi ? Peut être que je vais attendre avant d'acheter un nouvel Android... ça fait peur quand même ce genre de faille (et se faire voler les photos, ce n'est pas rien... je trouve que c'est une faille majeur perso).

Tout à fait d'accord avec ce commentaire. S'il faut attendre la version suivante de Gingerbread pour avoir des mises à jour indépendante des OEM, on va finir par délaisser Android le temps qu'il murissse un peu parce que ce genre de faille c'est pas sérieux. A moins que Google propose une maj au niveau du navigateur via le market ?

Ouch grosse faille. La question : combien de temps vont mettre les constructeurs à déployer la correction sur les mobiles et vont ils vraiment le faire ?

C'est dangereux d'avoir un Androphone pour un homme d'affaire

Mouais, que le hacker doive connaître le nom des fichiers limite quand même beaucoup les risques. Ca concerne juste les photos et encore seulement si vous ne les renommez pas.

Windows Phone 7, par exemple, interdit aux constructeurs/opérateurs de modifier le système et impose des spécifications minimales (CPU, etc.) afin de pouvoir maintenant une certaine homogénéité. Pourquoi Android ne ferait pas la même chose ?

[désolé pour les fautes j'arrive pas à éditer...]

omg tout le temps les même réponses à la con... la publication d'un faille se fait par l'expert qui l'a découverte sur des site spécialisés donc que frandroid en parle est un bonne chose pour éviter que tu clique sur des liens piégés... concernant la divulgation de faille sa permet généralement que les éditeurs se sortent les doigts et pondes des maj rapidement.

Donc, suffit juste de prendre un logiciel de capture, camstudio par exemple.

Justement, c'est l'émulateur.

Hors sujet : comment on peut faire une vidéo aussi propre d'un téléphone en fonctionnement ? Je me pose la question car j'aimerais faire une vidéo de présentation d'une application (développée par mes soins donc que je peux exécuter sur l'émulateur si besoin) et je n'ai pas envie d'opter pour la vidéo "camescope" toute crade ...

Ça ne change rien au problème, une des raisons du succès d’Android c’est la capacité des OEMs/opérateurs à pouvoir se différencier, voire mieux, se concentrer uniquement sur la valeur ajoutée… Par contre, ce serait marrant de voir Google révoquer les clefs d’accès au Market des devices qui n’ont pas été mits à jour. Quoi qu’il en soit, il faut clairement trouver une solution, vite. En effet à l’heure actuelle, le seul téléphone qui soit à peu prêt sûr (et encore…), c’est le Nexus One parcequ’il reçoit directement les mises à jour de sécurité de la maison mère. (par exemple la dernière FRG83D). Ça devrait être le cas de tous les téléphones.

Est-ce possible pour google d'interdire la modification par les constructeurs sans violer la licence d'android ? Ou alors google réserve le market a une version d'android "authentique".

A mon avis les hackers aient besoin d'aller sur Frandroid pour trouver de nouvelles failles ;) Sinon... C'est que ce sont de très mauvais hackers !

Comme le signal Thomas Cannon dans son article: http://thomascannon.net/blog/2010/11/android-data-stealing-vulnerability/ L’état de la politique des mises à jour de sécurité sous Android est triste, très triste… Tout simplement parceque Google ne controle pas les mises à jour, et les utilisateurs dépendent des OEM pour ça… Donc en gros tous les devices qui ne seront pas mit à jour en Gingerbread++ (surement Android 2.3.1) auront un appareil vulnérable et pouvant éventuellement faire fuiter des informations… (genre les photos de votre dernière soirée) rien qu’en allant sur une page web. Et ce n’est qu’un exemple, il y a d’autres failles encore plus graves comme celles qui nous permettent de rooter nos téls, mais permettent aussi à n’importe quel dev d’appli malveillant (ou compromis !) de prendre le contrôle total de votre appareil, avec tout ce que ça implique au niveau de la vie privée…

T'inquietes pas fruity les hackeurs ne lisent pas que frandroid ;) Mais c'est vrai que le découvreur de la faille aurai du attendre un peu.

Non mais vous le faites expres de dire toute les infos sur cette faille c est le bonheur pour les hackeurs la omg.

... quand les constructeurs et opérateurs ne feront pas leur version, mais uniquement une customisation applicative, bref quand les poules auront des dents :(

Méchante cette faille. A quand une mise a jour automatique d'android au démarrage depuis les serveurs de google ?

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix