Une faille de sécurité dans le système Android permet d’avoir accès à des données privées. Ce sont potentiellement 99,7% (selon les dernières statistiques) des terminaux qui sont concernés !

Ce n’est pas la première fois que nous vous parlons d’une faille dans le système Android. Au plus un système est populaire, au plus il intéresse les hackeurs. Certains ont un rôle bénéfique pour la communauté, avec l’obtention du root, la création de ROMs… mais d’autres sont plutôt des pirates. Leur but ? Essayer de vous nuire. Sur une plateforme mobile, il s’agit essentiellement de récupérer vos données personnelles.

Une nouvelle faille vient d’être découverte par des chercheurs allemands de l’université d’Ulm. Elle peut permettre d’avoir accès et modifier vos calendriers, albums Picasa et contacts Google. Pour vous authentifier à ces services, vous envoyez un token (un jeton, ticket) à un serveur. Il évite de devoir redonner vos identifiants et mots de passe et permet une plus grande sécurité. Mais le gros problème est que ce token est envoyé en clair. Dit autrement, une personne connectée au même réseau que vous, peut attraper la trame envoyée et donc votre token. Cela est potentiellement très dangereux sur des réseaux non sécurisés et/ou publics. Le pirate devra utiliser un sniffer (comme Wireshark par exemple) et tout sera joué !

Potentiellement toutes les applications qui utilisent ClientLogin sont vulnérables. Google recommande pourtant aux développeurs d’utiliser OAuth, mais cette solution est encore disponible. Normalement, un développeur doit demander un token d’identification à Google (authToken). Pour cela, il doit normalement donner le nom d’utilisateur et le mot de passe, via une connexion en https (protocole sécurisé). En retour, le token donne accès aux services pendant 2 semaines. Mais si ce token est transmis via un protocole non sécurisé, tout devient dangereux. De plus, il n’est pas spécifique à une session, un terminal… Par conséquent n’importe quelle personne mal intentionnée qui l’intercepte a accès à l’API, sous votre compte.

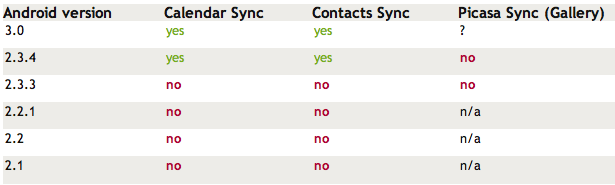

A l’heure actuelle, les utilisateurs sous Android 3.0 et 2.3.4 sont les plus protégés. Mais ils sont encore très minoritaires et le reste du parc est vulnérable :

Android n’est pas le seul concerné, car si l’envoi de ce token depuis un ordinateur est réalisé de la même manière, vous serez tout autant vulnérable. C’est notamment le cas de Thunderbird avec Google Calendar.

Nous savons que Google et plus particulièrement l’équipe d’Android travaille sur ce problème.

Pour l’instant le seul conseil que nous pouvons vous donner est de désactiver la synchronisation automatique (Paramètres -> Comptes et synchro -> Synchronisation auto) sur un réseau non sécurisé. Sachant que ce sont des applications Google, elles pourront être mises à jour automatiquement via une mise à niveau silencieuse. C’est notamment ce qui se passe avec l’Android Market.

Soyez donc vigilants !

Source : H Online

Chaque matin, WhatsApp s’anime avec les dernières nouvelles tech. Rejoignez notre canal Frandroid pour ne rien manquer !

Une fois le token récupérer vous pourrez via cet exploit - http://partage.nl4ever.com/GoogleAuthToken_contacts_exploit_byKrach.php - télécharger ses contacts sous forme d'un fichier xml. Sachez tout de même que cette "faille" est connu depuis plus de 6 mois au bas mot, alors stop se faire mousser les zigotos de l'université de j'sais pas quoi ^^, et stop les article pro apple qui balance dans le vide sur cette "faille". Vie Android!!

Si l'api utilise pas un protocole chiffré oui ... Mais en fait c'est le cas pour absolument toute les applis qui ce connecte a internet et ont besoin d'un mot de passe, d'un token etc...

Si l'api utilise pas un protocole chiffré oui ... Mais en fait c'est le cas pour absolument toute les applis qui ce connecte a internet et ont besoin d'un mot de passe, d'un token etc...

En revanche j'utilise plus le réseau 3G de l'opérateur en dehors de chez moi! Le wifi n'est actif qu'à mon domicile. Le risque doit être beaucoup moins grand, non?

le reseau est sécurisé, il y a un mécanisme d'identification et de cryptage de la communication. Ce mécanisme est théoriquement cassé pour la 2G ( bien que casi inéploitable vu l'installation physique nécessaire ), en revanche completement sûr niveau 3G !

Ouaou super le gars qui pirates mon compte saura que je vais au foot le lundi soir, et il aura l'adresse de mes copain j'espère que ça va grandement l'aider dans sa vie futur...

Je dirais plutôt DSK, Ghesquière et Taponier.

Putain les mecs on va savoir que je me suis rendu au parck hier soir holala arreter tous vos telephone meter les sur les rails d'un train et atender qu'il se fasse defoncer comme sa plus de faille

ouais enfin c'est surtout une faille sur des telephones qui ne seront jamais mis a jour parce que google/les operateurs/les constructeurs ne sont pas capables de faire un minimum de suivi...

Ben non, le man, il n'a pas besoin d'être in the middle puisqu'on te dit qu'un snife suffit.

ça y est c'est corrigé

Il y'a quand même plusieurs manières de s'éclater mon cher ami, si toi il n'ya qu'un truc qui t'éclate dans la vie, j'y peut rien mon pote, moi je prend mon pied juste en lisant ton commentaire (useless ?)

hahaha bien dit!

ouais en gros les gars ils viennent de découvrir l'attaque man in the middle. Quel scoop!

En effet c'est pas nouveau, tous les systèmes informatiques sont concernés. Même votre navigation internet avec votre browser de tous les jours sans connexion SSL ...

"Il intéresse les hackeurs". --> Les Hackers plutôt ? Et oui, c'est l'attaque Man in the Middle, très connue, et qui sera pour un bon moment encore utilisée... Mais c'est facile à utiliser n'importe où. Par exemple, j'utilise aircrack-ng pour capturer les Handshakes d'un réseau wifi (si je me trompe pas) et arriver au bout d'un moment à péter la clef, je me connecte dessus, un coup de wireshark et j'obtiens 95% des informations chez presque tout le monde.

on va avoir des jeux gratuits comme sur ps3 ?

Théoriquement non mais en réalité 1/999999 chance de se faire avoir puisque cela demande pas mal de matos.

Théoriquement non mais en réalité 1/999999 chance de se faire avoir puisque cela demande pas mal de matos.

Petite question bête, mais quand vous parler de réseaux sécurisé, le réseau opérateur (EDGE, 3G, etc.) peut il lui être considéré comme sécurisé ?

SFR a rajouté des trucs sur le Nexus One ? Enfin bon je suis en 2.3.4 sur Nexus S donc à l'abri, ouf.

tss tss tss, faire du SSO avec des token non cryptés c'est le mal !

Depuis Android 2.3.4, le calendrier et les applications Contacts utilisent une connexion HTTPS sécurisée. Cependant, la synchronisation Picasa est encore en utilisant http et reste donc vulnérable. Donc cava ! Picasa ne s'utilise pas. Vous mettez vos images sur votre ordi et ca suffit amplement ! Peut-etre qu'une fois Picasa avec une utilisation en httpS, ca sera envisageable ;D

C'est possible d'activé le SSL sur Facebook dans les paramètres du compte. Faut juste regarder...

Mettre Android et PSN dans la même phrase, c'est à peu près aussi pertinent que de mettre DSK et Mickael Jackson dans le même panier !

Bon après y'a peu de risque qu'un hacker viennent vous attaquez en priorité ! Ça serait vraiment pas de chance... Je suis en 2.3.4, donc je ne désactive rien, on verra bien. D'après ce que j'ai compris du post, même les applis du market peuvent faire une maj dite silencieuse et peut nous affecter si un hacker traîne par là ?

Vive CM7 nightlies 2.3.4 :D

rien à voir avec une "faillle" de sécutité "android"... juste une absence de https ... pfff ! news inutile !

Si on avait le droit à une news sur tous les sites informatiques dès qu'un service passe par défaut en HTTP au lieu d'HTTPS, on aurait pas fini...

C'est SFR qui rajoutent quelques petits trucs. Cela n'a rien à voir avec Google.

flash cyanogen qui est en 2.3.4 !

vulnérable comme tout ceux qui utilise n'importe quel site internet sans le HTTPS (Facebook par exemple !) tout passe en clair et un ti wireshark peu facilement récupérer login et mot de passe !

comme tout ceux qui utilise n'importe quel site internet sans le HTTPS (Facebook par exemple !)tout passe en clair et un ti wireshark peu facilement récupérer login et mot de passe !

ce qui me fait bien rire c'est ce passage : "mais d’autres sont plutôt des pirates. Leur but ? Essayer de vous nuire. Sur une plateforme mobile, il s’agit essentiellement de récupérer vos données personnelles." suivi de "Une nouvelle faille vient d’être découverte par des chercheurs allemands de l’université d’Ulm" devons nous en conclure que chercheurs allemands = pirates qui veulent nous nuire? =D

SUr un blackberry si la connexion est faite avec cette api en http, ce sera pareil. C'est pas propre à Android

tu pourrais mais c'est très très avancé et ça demande du matos... j'crois que y avait eu des articles sur clubic et tet aussi Korben chais plus... des mecs configuraient une antenne gsm à eux pr que les mobiles s'y connectent. et à partir de ça ils devaient pouvoir "sniffer"... mais bon je me rappelle plus de tous les détails. mais donc oui c'est possible je pense, mais faut avoir un sacré intérêt à le faire! en regardant vite fait j'ai trouvé un article sur Korben qui parlait de ça: http://www.korben.info/comment-fonctionne-une-antenne-gsm-espionne.html par contre c'est que pour la 2g... mais ça doit sûrement être possible aussi sur la 3g

Ouais, c'est trop marrant, surtout quand on n'a pas de vie et qu'on est obligé de s'immiscer dans celle des autres pour prendre son pied ! Chacun son trip...

exactement! on dirait que tous ceux qui lisent n'arrivent pas à voir que ça risque très très peu d'arriver! bon remarquez que je ne me connecte quasiment jamais à des wi-fi publics donc moi cette faille ne me pose aucun problème. mais même pour des gens qui y vont fréquemment le risque reste faible... mais bon bref c'est quand même bien de faire part de cette faille ça nous poussera à faire un peu gaffe :)

Comme cela a déjà été indiqué, c'est vraiment pas une grosse news : tout smartphone ou ordinateur portable qui va récupérer des emails sur un serveur non sécurisé aura le même problème... et vu le nombre de personnes qui n'utilisent pas SSL/TLS pour accéder à leurs emails, je pense que venir sniffer les packets des hotspots wifi ouverts doit permettre une sacrée moisson de mots de passe ;) Avec le wifi, on a tendance à oublier que si le réseau n'est pas chiffré, n'importe qui peut capturer tout ce que vous faites...

La ce sont les APIs vers les services Google.

Nexus one pour avoir les mises à jour et SFR et google bloquent en Europe. C'est une honte

Tu peux sniffer de la 3G toi ? je veux bien savoir comment, si t'as une source ça m'interesse . Merci

C'est sniffable quand même (j'adore ces néologisme) Ce que je voulais préciser, c'est que ce n'est que en wifi que le token n'est pas cripté

Je suis tout à fait d'accord avec toi. C'est aussi un effet de mode depuis l'attaque du PSN de chercher des failles partout. Y'aura toujours des failles partout, je ne connais aucun système 100% sécurisé...

Facebook et tout ça passe ?

Sinon, le wi-fi quand c'est nécessaire.

Ben oui, sur le réseau de ton opérateur (3G), c'est pas si simple à sniffer que ca...

Entre Sony (PSN) et Android ça devient assez critique tout ça. Je suis passé il y a peu de temps sur blackberry, j'espère que ça n'arrivera pas! Personne n'est à l'abri! Plus ça évolue, plus ça craint ! A voir...

Mouais, tant qu'on se connecte pas a un réseau public où un mec s'amuse a intercepter les paquets y'a pas grand risque.. l'article dramatise un peu trop je trouve!

J' ai lu sur www.developpez.com : "Les chercheurs ont découvert que dans le cas où l'utilisateur est connecté à un réseau WiFi non sécurisé, des pirates pourraient avoir accès aux jetons d'authentification." http://www.developpez.com/actu/32080/Android-une-faille-d-identification-affecterait-99-des-terminaux-selon-des-chercheurs-allemands/ Donc, en wifi seulement

En tout cas la méthode préventive c'est de prioriser la 3G, on avait (et on a encore) des problèmes de ce types avec tous les sites web qui n'utilisent pas le protocole SSL. C'est marrant de pouvoir manipuler les mails des gens, ou leur profils facebook quand on va au McDo avec tous ceux qui y sont connectés c'est le pied.

Ne pas utiliser Google Contact, Picasa et Calendar...

Il y'a pas moyen de se protéger de cette faille via le flash d'un zip ? c'est chaud quand même de devoir rester avec un faille pareille ! XDA si vous m'entendez ....

En gros c'est une faille qui concerne tout les systèmes ... Faut arrêter avec cette news fumeuse.

nouvelle nouvelle..... c'est le gars au milieu quoi... Man in the middle

et ben c'est pas brillant tout ça...

Je ne comprends pas pourquoi ClientLogin n'utilise pas de connexion HTTPS de manière systématique, mais bon... Merci d'en parler en tout cas, on fera tous un peu plus gaffe !!

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix