Parfois, l’ingéniosité des hackers peut forcer le respect, pour peu que leurs agissements ne nous touchent pas directement. Toujours à l’affût de nouvelles techniques pour subtiliser vos données, les pirates redoublent d’efforts à chaque mise à jour des systèmes d’exploitation pour contourner les barrières de sécurité.

C’est encore le cas ici avec un malware Android du nom de Chameleon qui utilise des techniques encore jamais vues pour subtiliser les données sensibles de ses victimes, notamment leurs informations bancaires.

Un malware qui cache bien son jeu

Apparu pour la première fois en janvier 2023 en Australie et en Pologne, le malware Chameleon a semble-t-il évolué selon l’institut de recherche en cybersécurité ThreatFabric (via Bleeding Computer). Celui-ci se faisait alors passer pour des banques locales et injectait de fausses interfaces pour ensuite infecter les utilisateurs et ainsi leur subtiliser leurs codes d’accès.

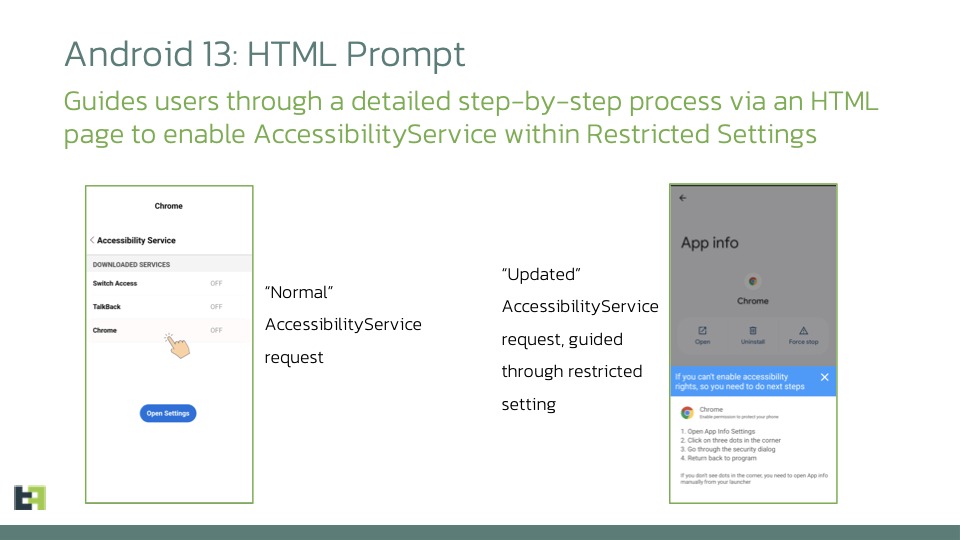

Mais Android a évolué, notamment depuis sa version 13. Le système de Google bloque désormais les autorisations jugées dangereuses qui pourraient être modifiées par des applications peu recommandables. Il est donc plus compliqué pour les hackers de surveiller l’activité de leurs victimes pour leur voler leurs informations sensibles.

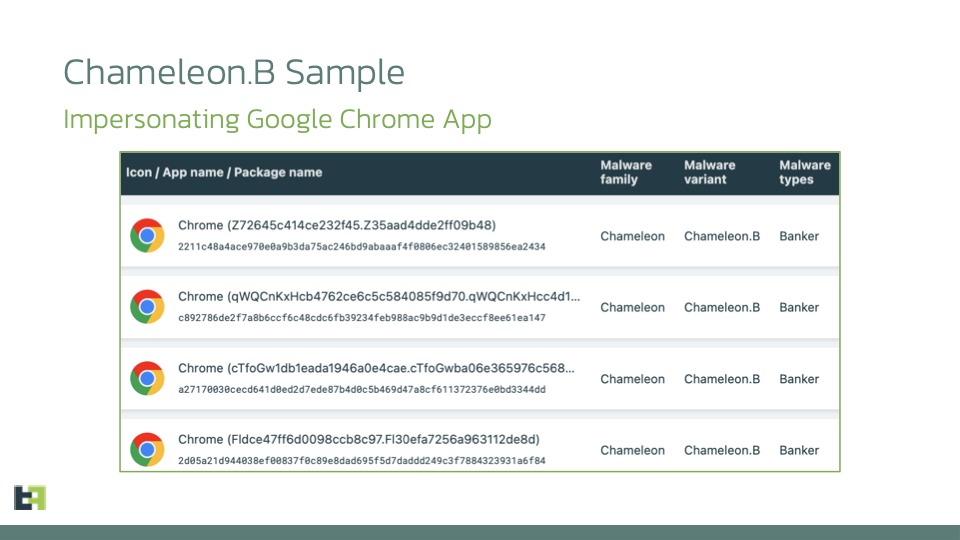

Cette nouvelle version de Chameleon contourne habilement le problème en se greffant à une application légitime comme Google Chrome, installée via un fichier .APK. Le navigateur de Google est le même que celui présent sur le Google Play Store, mais il est infecté par un malware qui peut en faire ce qu’il veut.

Désactiver le capteur d’empreinte digitale à distance

Ainsi, le faux navigateur, indétectable par les protections de Google, affiche une page HTML expliquant à l’utilisateur comment activer les services d’accessibilité nécessaires au fonctionnement du malware.

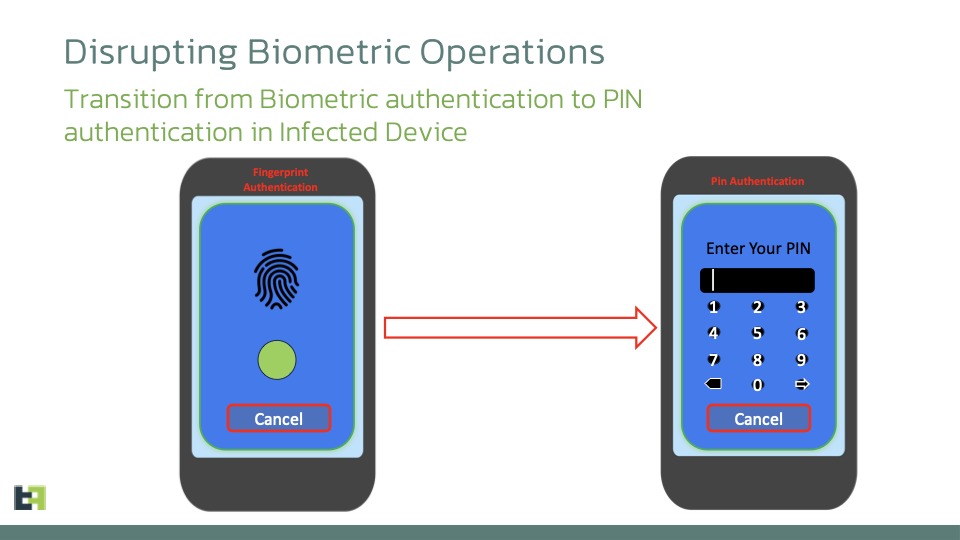

Pire encore, le programme peut désactiver les différentes options de déverrouillage biométriques, par empreinte digitale ou Face Unlock, afin de forcer l’utilisateur à utiliser son code PIN. Celui-ci sera ainsi subtilisé par les pirates via un keylogger, qui sauvegarde toutes les actions effectuées sur l’écran.

Comme le rappelle le site Bleeding Computer, ces malwares se répandent via des fichiers .APK douteux, on vous conseillera donc d’installer ces applications si vous êtes certains qu’elles viennent de sources fiables, comme les App Stores alternatifs pour Android.

On vous conseillera aussi d’utiliser la fonction Google Play Protect, qui scanne régulièrement vos applications et autorisations pour détecter tout comportement inhabituel.

Des invités passionnants et des sujets palpitants ! Notre émission UNLOCK est à retrouver un mercredi sur deux en direct, de 17 à 19h sur Twitch. Pensez aussi aux rediffusions sur YouTube !

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix