Lorsqu’on réinitialise un smartphone ou une tablette sous Android, on s’attend à ce que l’ensemble de ses données personnelles et applications soit supprimé. Pourtant, ce n’est pas toujours le cas. En juillet dernier, les équipes de l’antivirus Avast avaient fait une découverte assez fâcheuse puisque la réinitialisation d’usine des terminaux sous Android n’effaçait pas correctement les données personnelles. Lauren Simon et Ross Anderson, des chercheurs de l’Université de Cambridge, enfoncent le clou avec une étude de 10 pages qui vient d’être publiée. Entre les mois de janvier et mai 2014, ils se sont procuré des téléphones Android d’occasion afin d’étudier le comportement de la restauration d’usine. Dans l’immense majorité des cas, les données personnelles et sensibles étaient lisibles après l’opération par l’intermédiaire d’outils pas forcément simples d’usage.

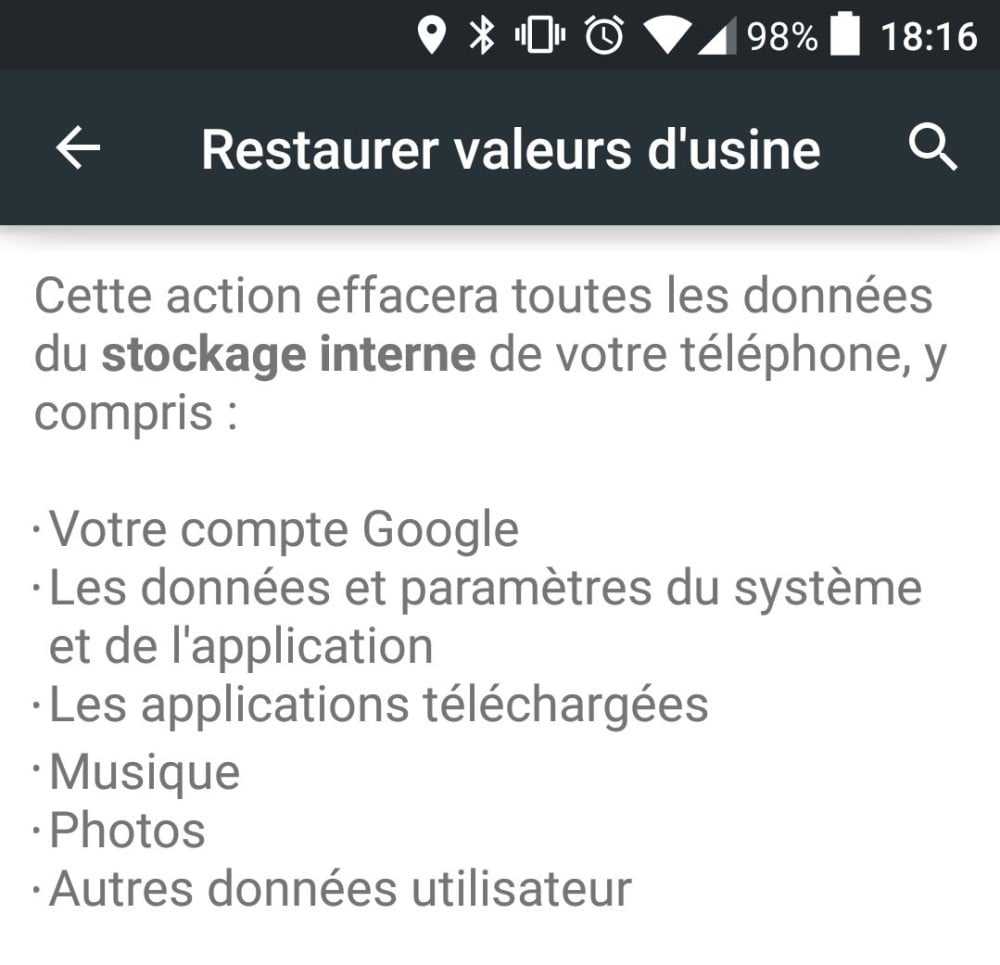

Le menu d’Android permettant de restaurer les valeurs d’usine (ici sous Android Lollipop).

L’étude est extrêmement intéressante puisque les deux hommes se sont constitué un panel de 26 appareils, sous différentes versions d’Android (Froyo, Gingerbread, Ice Cream Sandwich, Jelly Bean et KitKat). Ils ont donc pu analyser le comportement de chaque version de l’OS, sous différents appareils. C’est bien simple, quasiment aucun appareil ne réagit de la même manière à une restauration d’usine. Pour certains, il faut passer par le Recovery (et non pas les Réglages d’Android) pour effacer une bonne fois pour toutes une partie des données personnelles. Pour d’autres, c’est au contraire les Réglages du téléphone qui viendront à bout des données. Et pour la dernière catégorie (la plus nombreuse), la majorité des données sensibles resteront à jamais dans la mémoire flash.

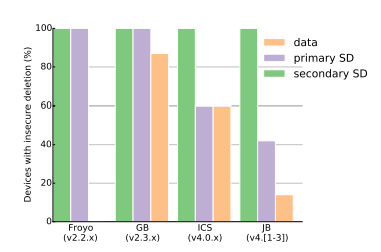

Pourcentage des terminaux avec une réinitialisation non sécurisée. Data correspond aux données des applications. Primary SD aux données personnelles. Secondary SD aux données stockées sur une carte SD physique.

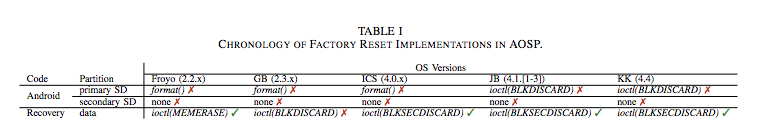

Pourtant, depuis Jelly Bean, Google prévoit la possibilité, pour les constructeurs, d’implémenter une restauration d’usine qui efface les données de la partition /data contenant les données des applications. Encore faut-il que le constructeur en tienne compte et intègre les pilotes nécessaires pour envoyer la commande magique ioctl(BLKSECDISCARD) à la mémoire flash. Pour la partition /sdcard, qui stocke les données personnelles, Google ne facilite pas le travail des constructeurs. Ainsi, AOSP ne prévoit pas la possibilité d’envoyer la fameuse commande pour effacer ces données physiquement. Ainsi, par défaut, elles sont seulement supprimées logiquement (Android ne les voit plus) mais sont toujours disponibles physiquement, sur les puces de mémoire flash. À moins que le constructeur utilise une partition /sdcard émulée et stockée physiquement dans la partition /data. Dans ce cas, la partition /sdcard sera formatée de la même manière que la partition /data. Si le constructeur utilise la bonne méthode (formatage physique), alors les deux partitions seront quasiment illisibles pour un éventuel pirate. Cas particulier : Android Froyo supprime parfaitement les données contenues sur la partition /data (comme on peut le voir dans le graphique ci-dessus) grâce à l’utilisation du système de fichier Yaffs2 permettant un accès direct aux puces de mémoire flash contrairement au duo FAT – eMMC utilisé depuis Gingerbread.

Les méthodes d’effacement selon les versions d’Android

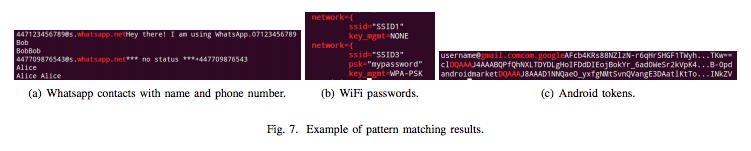

Il existe, bien entendu, des méthodes pour réussir à extraire les informations de puces de mémoire flash qui auraient été correctement formatées sous Android, mais elles requièrent des compétences et du matériel spécial. En revanche, avec un formatage bâclé (ou plutôt uniquement logique), il est bien plus facile de récupérer les données personnelles (contenues dans la partition /sdcard) et les données sensibles (de la partition /data) comme les mot de passe Wi-Fi voire même les tokens de connexion au compte Google. Les chercheurs ont en effet réussi à récupérer leur propre token sur un terminal, à le réinitialiser, puis à réinjecter le token pour récupérer l’accès au compte Google, sans utiliser le moindre mot de passe.

Exemple des données récupérables

Comment effacer proprement ses données ?

Les chercheurs donnent alors quelques pistes pour les utilisateurs afin d’effacer leurs données personnelles avant de se séparer de leur terminal. C’est par exemple le cas des applications qui écrivent des données aléatoires sur la partition /sdcard après une restauration d’usine afin de rendre illisibles les anciennes données qui pourraient toujours être présentes physiquement sur les cellules de mémoire flash. Mais cette solution n’est pas fiable puisqu’elle n’est pas susceptible de fonctionner sur tous les terminaux de la même manière (à cause de l’utilisation de différents systèmes de fichiers et de leurs spécificités) et ne concerne pas la partition /sdcard. Il est alors possible de remplir toutes les partitions avec des données aléatoires, mais il faut alors disposer d’un accès root et de réaliser la manipulation depuis un ordinateur relié en USB avec les commandes ADB. Une méthode qui a ses limites lorsque le contrôleur de la mémoire eMMC a fait usage de l’overprovisioning et que des données sensibles se trouvent donc sur une cellule de mémoire flash qui n’est plus liée avec le système de fichier. L’overprovisioning permet d’utiliser une partie de la mémoire flash lorsque certaines cellules sont trop usées. En revanche, les données restent sur les cellules usées et ne sont pas effacées.

A lire sur le sujet

Comment réellement supprimer ses données confidentielles sous Android ?

Le chiffrement par défaut de Lollipop abandonné discrètement

Le chiffrement du téléphone : une option sûre ?

Enfin, la dernière solution est de chiffrer son téléphone avant de réaliser la remise à zéro. Les chercheurs préconisent d’activer le chiffrement dès le début de l’utilisation de son téléphone. Dans le cas contraire, des données en claires pourraient être présentes dans les cellules de mémoire flash suite à l’overprovisionning. De plus, certains téléphones ne supportent pas le chiffrement de la partition /data bien qu’AOSP prévoit cette possibilité depuis Jelly Bean. Pour en rajouter une couche, les auteurs précisent que la clef de chiffrement est stockée dans les 16 derniers ko de la partition /data. Dommage puisque la fin de la partition /data est celle qui a le moins de chance d’être proprement formatée puisqu’aucune donnée n’est susceptible d’être réécrit par dessus.

Du pain sur la planche pour Google et les constructeurs

L’étude termine donc avec 8 recommandations à destination des constructeurs afin de garantir une protection maximale des données sensibles. Cela passe donc par l’utilisation des recommandations de Google présentes dans le code source d’AOSP ainsi que certaines astuces comme par exemple le fait d’envoyer un message aux applications avant la restauration pour leur demander de révoquer leurs autorisations ou encore de stocker la clef de chiffrement au début de la partition afin d’augmenter les chances de le supprimer de manière physique lors d’une restauration.

On espère alors que les constructeurs tiendront compte de cette étude et que Google renforcera les recommandations et les possibilités offertes par AOSP pour l’effacement physique des données. Il serait également intéressant de réaliser la même étude avec des téléphones plus récents et sous Android 5.x Lollipop. Pour les plus curieux, l’étude de 10 pages (en anglais) est disponible au téléchargement au format PDF. Pratique pour ceux qui veulent en savoir plus sur les détails techniques de l’affaire.

Si vous voulez recevoir les meilleures actus Frandroid sur WhatsApp, rejoignez cette discussion.

<u><b>L'Effacement des données de mon Galaxy Note 8 pro</b></u> ne veux pas s'arreté .

Cher Monsieur / Madame Voulez-vous acheter un rein ou voulez-vous vendre votre un rein? Es tu À la recherche d'une opportunité de vendre votre rein à de l'argent En raison de la rupture financière et vous ne savez pas quoi faire Faites-le, contactez-nous aujourd'hui et nous vous offrirons bien Montant d'argent pour votre rein. Je m'appelle Doctor DAGAMA, Suis un Néphrologue chez PREMIER MEDICAID INTERNATIONAL. Notre clinique est Spécialisé en chirurgie du rein et nous traitons achat Et la transplantation de reins vivant Donateur correspondant. Nous sommes situés en France, en Turquie, au Nigeria, aux États-Unis, en Malaisie. Si vous êtes intéressé par la vente ou l'achat de rein, n'hésitez pas à N'hésitez pas à nous contacter par email. Courrier électronique: premieredicaidinternacional@yandex.com Meilleures salutations Dr Greg

Attention après entre suivre un tuto et réaliser la même chose c'est très compliqué quand tu n'as aucune expérience ou pré-disposition pour la chose. Admettons ton truc c'est l'informatique et tout ce qui tourne autour, tu ne connais rien en mécanique, regarde un tuto sur comment changer ton cable d'embrayage, ou ta courroie et essaie d'en faire autant, tu verras le décalage entre les deux ^^. Tu risques d'y arriver, mais avec un résultat moins probant et 3 fois plus de temps, après tout le monde n'a pas la patience de faire les choses donc malheureusement le tuto n'est pas la réponse à tous les problèmes.

Je suis dans le même cas de figure que toi ^^.

Reinitialisation usine, wipe dans le recovery stock, wipe dans CWM ou twrp et même flasher l'image stock c'est le même combat, tous ne font que supprimer la partition data, sauf le flashage stock qui écrase le userdata avec une image vide. Sur BlackBerry 10 (z10, z30, q5, q10, passport...) quand on réinitialise ou on se trompe simplement de mot de passe, le wipe dure au bas mot 30min que 8go. Si un appareil android wipe aussi longtemps qu'il se manifeste.

Et des illuminatis, des raeliens, des sionnistes, des hippies et des chinois *signé E. cartman*

Un moteur de recherche, une alternative à google.com Sauf que c'est utile si tu passe via un navigateur secure, car google chrome aura quand même accès aux données partagées via son navigateur peu importe l'url du moteur de recherche

Ahah non c'était une citation tout à fait en rapport, je valide ton post ! ^^

pour que votre tribu garde le contact avec vous? ... désolé, il faut que j'aille d'urgence m'éclater la tête contre un écran CRT.

J'avoue j'ai pas trop réfléchi?

Dans ce cas, autant ne pas faire d'opposition quand tu perds ta carte bleue dans la rue, il y a peu de chances qu'un mec la ramasse et trouve le bon code en moins de trois essais sur le distrib' du coin, mais dans le doute on le fait tous... Surtout qu'on est nombreux à avoir nos coordonnées bancaires dans téléphones et avec l'arrivée des paiement NFC, ce serait agréable de savoir que ce genre de données sont bien supprimées

La dernière fois que j'ai posté la phrase "le firm lollipop prérooté avec recovery bumpé est disponible sur XDA" sur facebook, un pote à moi m'a répondu que le seul mot de ma phrase qu'il a compris était "disponible" ^^ Je crois que ça résume bien

Mais elle ne l'ecrira justement pas, car il y a une fonction dédiée dans son menu des paramètres et qu'elle n'aura pas besoin de chercher plus loin, pensant que cette fonction est suffisante. Le problème n'est pas de savoir quoi faire ni comment le faire, dans le cas de madame Michu elle ne sait même pas qu'il y a quelque chose à faire, elle ne risque pas de chercher le quoi ni le comment

Dans les faits, y'a effectivement peut de chance que quelqu'un exploite cette faille. Et personne à dit qu'il fallait pas corriger le truc hein...

Et encore un argument de sécurité en défaveur d'Android et préférer iOS.

Ok y a qu'à donc laisser ces "failles" béantes et ne rien faire pour simplifier/rassurer l'utilisateur final... :(

Et Mme michu en a sûrement rien à faire qu'il reste quelques données. Il y'a très peu de chance qu'elle vende son téléphone à quelqu'un qui s'y connait et qui irait fouiller dans ses données

Encore des problèmes de sécurité. Ca me fait bien rire quand Google tacle Microsoft, cette société se fiche de la gueule du monde, avec son os de 500 Mo ... entre les mises a jour laissées au bon vouloir des constructeurs, pour corriger les failles il faut que le constructeur passe à la nouvelle version de l'os alors que Google devrait quand même corriger les failles sur les anciens OS au moins pendant 5 ans. Enfin bref, il donne l'impression d'en avoir rien à faire du client final. Cette course incessante pour ressembler à son pire ennemie est perdue d'avance. La pillule est de plus en plus dure à avaler.

C'est une histoire de mini-jupe.

Oui mais Google prévoit la possibilité de réaliser cette action de suppression propre (physique) et les constructeurs l'intègrent de manière plus ou moins efficace. Tout le monde n'est pas logé à la même enseigne, c'est dommage. Sur un PC, c'est simple de formater proprement. Sous Android, c'est impossible pour l'utilisateur lambda.

Tutti QWANTi ;). Qu'on se le dise !

Remplir la partition /data est une bonne solution oui.

Il y en a qui ont pas lu l'article avant de commenter :)

C'est quoi QWANT ?! Tu peut expliquer, je serait très intéresser !!

C'est ça en plus Mme michu va devoir se cogner des forums pour trouver des tutos... Je rêve !

ok mais si elle ecrit effacement des données sur android et elle va trouver tt pleint de tuto<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

"A tes souhaits" voilà ce que répondrais pas mal de personne ^^

Avec mon Moto X, j'avais tout essayé pour voir si je pouvais récupérer mes anciennes données, ben j'avais pas réussi. Ça n'est pas si facile. Quand je l'ai revendu, j'ai crypté le téléphone, puis j'ai fait une restauration usine, puis je l'ai rempli en le laissant filmer une feuille blanche en continu, puis j'ai refait une restauration d'usine. Je vois pas ce que je pouvais faire de plus sans root... De toute façon, il y a encore trop de gens qui revendent sans même faire de wipe. Un jour, la personne avait juste désactivé l'appli gmail dans les paramètres. Je l'ai réactivé, et j'avais à nouveau accès à son compte et a ses mails...

J'imagine le type qui a pris popol en photo pendant que sa copine lui faisait une turlutte, il ne s'est pas rendu compte que son smartphone en garderait la trace à tout jamais. Bref, faites gaffe aux photo que vous prenez. :p

Oui, mais il faut disposer d'une bonne semaine en continu, un peu plus si tu comptes dormir. :p

si tu as restaurer ton ipad via itunes ce n'est pas possible ...

Bref, concis, imparable, j'aime

C'est encore plus con : si l'os est le sable et que le navigateur est le chateau, qwant ce serait juste une poignée de porte

C'est un moteur de recherche, pas un navigateur... Si tu veux un navigateur secure, jette plutôt un oeil du côté d'Orbot et compagnie

Et quand l'article parlera du navigateur internet et pas du stockage data, ton commentaire aura un sens

Je pense que c'était un clin d'oeil à une campagne promo de OnePlus d'il y a à peu près un an

Plutôt acheter un tatoo

Un mp3 de 16go ça doit quand même être sympa à écouter en entier

Mais madame michu ne sait pas ce qu'est un wipe, elle ne risque pas de chercher et revendra donc son tel réinitialisé salement en pensant avoir bien fait

Ça réécrit une partie de la mémoire, probablement le début. C'est pour ça que bourrer de données inutiles et supprimées plusieurs fois est utile.

Si heureusement.

Personne ne trouvera d'infos sans le vouloir. Ce n'est pas parce que certains outils sont triviaux à utiliser qu'ils sont installés et encore moins automatiquement utilisés par défaut.

Il faut effectivement se méfier d'Apple, Microsoft, Google, Amazon, Sony et bien d'autres. https://www.gnu.org/philosophy/proprietary.html http://spanti-nicola.legtux.org/fr/documents/articles/computing/mine/you-should-not-buy-or-use-an-idevice.html http://spanti-nicola.legtux.org/fr/documents/tutorials/computing/os/android/without-google-as-a-user.html

Il me semble que le chiffrement est activé par défaut. De plus, il me semble qu'il y ait d'accès complet au système de fichiers sous iOS, hormis pour Apple.

Supprimer sous GNU/Linux (rm) et sous Windows fait un effacement logique. C'est ce qui est utilisé par "Vider la corbeille". Il n'y a donc rien de nouveau. Sous GNU/Linux, il y a la commande shred pour passer plusieurs fois sur une donnée pour la rendre illisible.

les tutos c'est pas tabou, y en a même un peu pour tout!<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Ça va on avait compris, c'était de humour ;)

Tu tapes QWANT.com et dans le coin supérieur droit sous Android, tu sélectionnes ''ajouter à la page d'accueil''. Le tour est joué. Sur PC, tu sais l'installer comme navigateur par défaut après quelques manipulations très simples. Tu tapes '' comment installer Qwant comme navigateur par défaut'' et tout est expliqué. Honnêtement, ça fonctionne super bien !

On peut wipe du recovery stock je crois donc juste une combinaison de touches au démarrage rien de compliqué.<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Et qwant s'installe où ? Sur Android allez merci c'est comme construire un château en pierre sur du sable mouvant.<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

J'avais un IPad que j'ai vendu c'était pareil l'acheteur m'a rapeller en disant que les mots de passes internet était encore mémoriser sur certains sites. Je pense pas qu'on puisse effacer à 100% les données de nos appareils.<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

à tes souhaits

Qwant est un moteur de recherche, rien a voir avec l'OS et encore moins avec l'effacement des données personnels lors d'un reset, parce que tous le monde n'utilise pas son smartphone pour naviguer sur internet mais les données personnel y seront quand même (sur le smartphone)...

Ça sent encore le truc simple ton truc qui se fait en 10 sec depuis le tel ?

Non QWANT on t'a dit !

Smash the past !

Non un mp3 oui par contre ;)

C'est clair gros fail de Google pour le coup ! Il faudrait voir le comportement de l'iPhone dans de mêmes conditions de test.

Et Mme michu (voir moi même qui suis assez novice en bidouille mais utilisateur quand même avancé des diverses fonction) elle fait comment ?

C'est clair, et en plus Google dit à qui veut l'entendre que son système est sécurisé... :( Bref sur le coup je suis très très déçu !

On préférerai une fonction un peu plus grand public.

On parle de fichier non supprimer, pas de fichiers supprimé du "sommaire" et restauré via un logiciel prévu pour. Donc une options de remise en état d'usine pas vraiment fonctionnel qui n'efface qu'une partie.

Et flasher le userdata avec l'image de restauration sur un nexus ça donne quoi ? Ça ne réécrit pas touts les bits du stockage justement ? -------Envoyé depuis l'application Humanoid pour smartphone

Tu as mal lu l'article, dans le cas d'une reinitialisation certain terminaux n'efface que les données du compte Google mais laisse les photos sur le téléphone, ou encore les données liées à une application (par exemple une application de comptabilité non crypté, si le nouveau propriétaire réinstalle cette même appli il retrouve tes infos en l'ouvrant). Et on parle donc de quelqu'un qui n'utilise pas de hack et qui parfois trouvera des infos sans le vouloir.

comme ont te l'as deja dit il ne s'agit pas du navigateurs mais de l'OS

J'avoue avoir été vraiment surpris quand après avoir réinitialiser et vendu mon OnePlus One, l'acheteur honnête m'a informé que toutes les données des applications étaient encore sur le téléphone, comme mes photos et mes numéros de CB. Je dois avouer avoir un peu de mal à comprendre ça et j'avoue qu'Apple pour ça et largement au dessus.

C,est pourquoi il faut désormais se tourner vers des navigateurs alternatifs comme QWANT !

Ici il n'est pas question du navigateur de Google mais du système d'exploitation (de Google) Android. Et la parano contre Google ça va deux secondes. Si il faut se méfier de Google, il faut aussi se méfier d'Apple, de Microsoft, etc.

Bah non justement ;)

Non, mais il n'y a rien de révolutionnaire là dedans... Encore un pseudo titre à clique complètement délirant. Pour rappel à tous ces alarmistes, il en va de même sur tous les périphériques de stockage. Quand on supprime un fichier, en fait on ne supprime que son lien dans son journal et jamais physiquement, ceci s'appliquant bien entendu à Windows ou tout autre OS. Supprimer réellement un fichier reviendrait à écrire une suite de 0 ou de 1 dans les blocs initiaux où se trouvait le fichier, ralentissant par définition même l'action d'effacement.

Google n'a absolument aucun intérêt à apporter une quelconque solution pour un effacement complet des données, eux qui travaillent main dans la main avec la NSA. La solution est d'opter pour un navigateur sûr qui respecte votre vie privée et européen de surcroît : QWANT. Qu'on se le dise. QWANT !

la métope la plus efficace cest de detruirele smartphone et passer sur ios

Et poser un gros mkv après une restauration usine ça écrase pas tout ?

Excellent !

Rien de nouveau quoi, ça a toujours été le cas avec les périphériques de stockage

Un coup de Wipe Data et c'est repartit...

alors comment bien réinitialiser son portable car aucune solution qui marche a 100% n'a été donnée ( pour un appareil sous KitKat)?<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

C'est une dure lutte, un combat sans gland.<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Parce que les données, sans cible, sont trop dur à atteindre !

même après 3 wype comment vérifier le contenu de la mémoire flash ?<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Un bon wipe dans TWRP ou CWM et c'est réglé ;) De toute façon le mieux avant de vendre son téléphone, si on rooter c'est de réinstaller la ROM stock proprement en faisant les full wipe et relock du bootloader + reset du flash counter sur les samsung.

Oui en fait avant de le vendre il faut faire les 3 wype complet dans le recovery pour vraiment tout bien supprimer puis vérifier si tout est bien effacer ensuite. -------Envoyé depuis l'application Humanoid pour smartphone

pour le LG g3 ?<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix