L’entreprise liée à la sécurité TrendLabs a publié un article ce week-end consacré à une faille de sécurité de Moplus, le SDK de Baidu. Celle-ci offre une porte dérobée à quiconque le souhaite sur les appareils de 100 millions d’utilisateurs Android au travers de 14 112 applications, dont 4 014 proviennent de Baidu en personne. La faille dans le SDK a été corrigée, mais toutes les applications n’ont pas encore été mises à jour depuis, laissant encore de nombreuses possibilités aux esprits malintentionnés.

Une porte dérobée pour tous

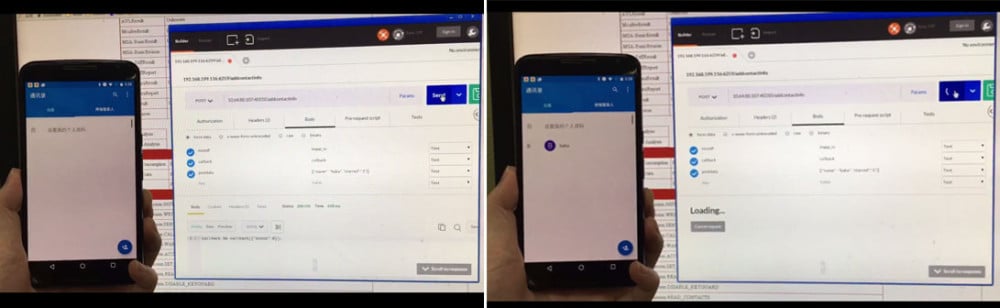

Cette faille dans le kit de développement ouvre sur tous les terminaux utilisant une application créée de la sorte un serveur HTTP ne nécessitant aucune authentification et acceptant toutes les requêtes. Par de simples commandes disponibles dans le SDK, n’importe quel hacker peut ainsi s’introduire à distance dans un terminal, y récupérer des informations sensibles, passer des appels, ajouter des contacts, envoyer de faux SMS, et même installer des applications. De plus, si l’appareil en question est rooté, les possibilités sont plus grandes encore, avec par exemple la possibilité d’installer une application silencieusement, sans que l’utilisateur ne soit au courant.

Selon TrendLabs, il existe au moins un malware dans la nature exploitant cette faille. Baptisé ANDROIDOS_WORMHOLE.HRXA, il installe périodiquement des applications non sollicitées sur le terminal. Cette faille est d’ailleurs considérée comme plus dangereuse encore que Stagefright, qui a défrayé la chronique cet été, en raison de son côté silencieux, que n’avait pas Stagefright, qui était obligé de passer par l’ouverture d’un lien ou d’un MMS. Ici, un simple scan sur un réseau à la recherche de ce port ouvert suffit à détecter un appareil sensible et à l’attaquer.

Une faille corrigée, mais pas vraiment

Mis au courant de l’existence de cette faille, Baidu s’est empressé de la corriger dans son SDK. Il resterait selon TrendLabs des parcelles de code relatives à cette faille, mais celles-ci seraient inactives et vouées à disparaître dans les prochaines versions des applications de l’entreprise. Toujours est-il que si le SDK est corrigé, les applications touchées par cette faille ne le sont pas encore. Ainsi, des softs aussi populaires que Baidu Map (l’équivalent de Google Maps en Chine) possèdent toujours un serveur HTTP ouvert sur le port 40310. Certaines sont même disponibles sur le Google Play Store…

Baidu et Google ont été mis au courant, mais il est toujours plus que conseillé de se tenir loin des applications de Baidu pour le moment. Selon TrendLabs, les 20 plus utilisées sont :

- com.qiyi.video

- com.baidu.video

- com.baidu.BaiduMap

- com.baidu.browser.apps

- com.baidu.appsearch

- com.nd.android.pandahome2

- com.hiapk.marketpho

- com.baidu.hao123

- com.baidu.searchbox

- tv.pps.mobile

- com.mfw.roadbook

- com.tuniu.app.ui

- com.ifeng.newvideo

- com.baidu.netdisk

- com.quanleimu.activity

- com.dragon.android.pandaspace

- com.yuedong.sport

- com.dongqiudi.news

- air.fyzb3

- com.managershare

Si vous possédez l’un de ces processus, vous savez ce qu’il vous reste à faire…

Rejoignez-nous de 17 à 19h, un mercredi sur deux, pour l’émission UNLOCK produite par Frandroid et Numerama ! Actus tech, interviews, astuces et analyses… On se retrouve en direct sur Twitch ou en rediffusion sur YouTube !

J'ai Baidu Map! Vite ça dégage! Sinon impressionnant 4 014 applications crée par Baidu, ils chôment pas!

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix