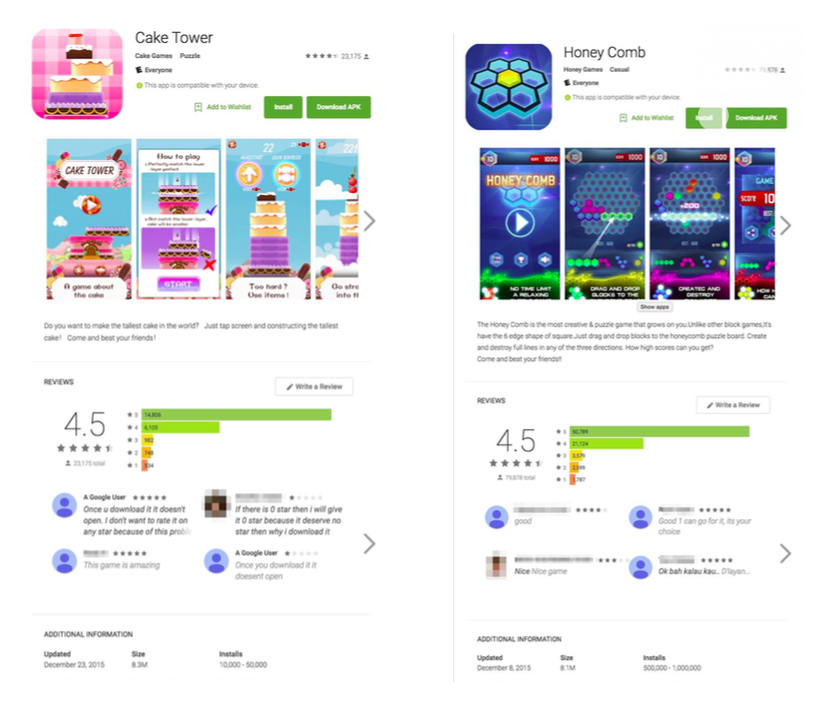

Le 6 janvier dernier, le cabinet de sécurité Lookout a publié un billet sur son blog, expliquant avoir repéré 13 applications contenant des variantes du malware BrainTest, et avoir alerté Google de ce problème. Depuis, celles-ci ont été supprimées du Play Store pour ne pas risquer de contaminer de nouveaux utilisateurs, mais la menace est toujours présente pour ceux qui auraient téléchargé une ou plusieurs de ces applications. D’ailleurs, il s’agit de Cake Blast, Jump Planet, Honey Comb, Crazy Block, Crazy Jelly, Tiny Puzzle, Ninja Hook, Piggy Jump, Just Fire, Eat Bubble, Hit Planet, Cake Tower, et Drag Box.

Et le malware a ainsi été installé sur des millions de smartphones, d’autant plus qu’il est en mesure de mettre des notes ou rédiger des avis positifs à la place de l’utilisateur. Il peut également télécharger des applications tierces sans demander son avis au propriétaire du smartphone. S’il est possible de se débarrasser de BrainTest, la manœuvre est en tout cas contraignante puisque même un retour à la configuration d’usine ne supprime pas entièrement le malware. L’idéal est donc de reflasher une ROM fournie par le constructeur, une manipulation qui n’est pas à la portée de n’importe quel utilisateur.

C’est le 29 décembre dernier que Lookout a repéré ces applications et alerté Google sur le danger qu’elles représentaient, et il aura fallu tout de même un petit moment avant que la firme de Mountain View se décide à faire le ménage sur son magasin d’applications. Google a tout de même renforcé la sécurité globale d’Android, avec la publication de patchs de sécurité mensuels pour ses mobiles Nexus.

Chaque matin, WhatsApp s’anime avec les dernières nouvelles tech. Rejoignez notre canal Frandroid pour ne rien manquer !

Cherche plutôt la liste de ceux qui livrent les outils et la doc en standard sans devoir se farcir des heures de recherche sur les forums. Les gros constructeurs? Lesquels? Ceux qui t'autorisent à déverrouiller le bootloader aussi.

Ah mais je ne dirais pas le contraire. J'ai juste trouvé comique de placer un lien vers cet article dans un qui signale des malwares :p

Une note de 4,5 et un nombre de téléchargements et de reuves qui ne collent pas ensemble pour une appli aux graphismes super moches, c'est sûr que ça sent l'embrouille.

Ouais, ils servent juste à t'alerter des menaces comme le mode Debogage USB et l'activation des sources inconnus. Ah, oui. AVG m'a alerté que Google Keep était une appli malveillante, ça compte comme inutilité?

je comprend mieux, l app utilise une faille pour rooter le tel comme le fait kingroot pour rooter notre tel ,comme ca elle a les droit superuser, c flippant

Certes, mais les gros constructeurs le font généralement.. Y'a quoi comme marque qui ne délivre pas les outils nécessaires ?

Inquiétant... Faut pas non plus tomber dans la paranoïa. Fais confiance aux applications du Play Store, les plus connues sont les plus sûres. Bon après je dis ça, je suis sur Nexus donc sur l'un des appareils des plus sécurisé du marché ;)

Ok merci, en tout cas c'est vachement inquiétant je trouve !

Une faille, découverte en septembre. Une élévation de privilège, c'est par différents mécanisme, le but de toute tentative d'intrusion sur un système, un malware est un exemple de tentative. Je n'ai pas cherché les détails du mécanisme utilisé. Mais je l'ai déjà fait sur pas mal de systèmes "avec un but pédagogique".

Chez tous ceux qui ne mettent pas à dispo leur ROM et/ou les outils pour le faire, ni un mode d'emploi simple. Et en tous cas, Mme Michu, elle est bonne pour lâcher le billet de 50 ou de 100, et c'est sans garantie qu'elle ne va pas récupérer une brique.

C'est bien pour ça que je soutiens que les anti virus sont inutiles sur Android... Mais on voudrait nous faire croire le contraire :p

Ah bon ? Chez qui ?

Oui mais du coup comment esf possible sur des tels non rootés ? Méga faille de conception du système ???

Ca varie tellement que chez certains, c'est impossible.

Ca en dit looooong sur tous les anti-virus, hein? Le code du malware a été découvert en septembre.

iOS a eu bien pire cet été avec XGhost, des centaines d'applis concernées. Windows, prétendument désormais unifié (heureusement c'est un mensonge) du smartphone à la station de travail en entreprise alimente toutes les bases de signatures faisant la fortune des éditeurs d'anti-virus. Un blackout en Ukraine serait du à un con de vers... Comme toujours, c'est l'utilisateur le maillon faible.

Parce que ce n'est pas une appli. Là, c'est un vers embarqué qui a pu installer des bouts de codes dans des parties de l'arborescence qui normalement ne sont pas accessibles en écriture. Sur un téléphone rooté, c'est quasiment à la portée de tout le monde, quoiqu'en disent ceux qui se pensent plus malins que d'autres.

TWRP -> Advanced Wipe -> Wipe System / Data / Cache / Dalvik Flasher la rom stock ou le .img (ou via adb) ET TADAAAA

effectivement ce malware est le plus malin qui existe a l'heure actuelle : BrainTest uses four privilege escalation exploits to gain root access on a device and to install a persistent malware as a system application. BrainTest leverages an anti-uninstall watchdog that uses two system applications to monitor the removal of one of the components and reinstall the component. L'éradication sans formatage system est strictement impossible ! Pour ceux qui veulent mieux comprendre et a qui ca parlera : http://blog.checkpoint.com/wp-content/uploads/2015/09/Malware-Strucutre.png

Pour te répondre, quand tu fais une "réinitialisation usine" depuis les paramètres d'Android, ou que tu te rends dans le recovery pour faire un "wipe data/factory reset", il n'est procédé qu'à l'effacement des partitions "userdata" et "cache", ce qui fait que tes applications sont effacées. Le malware, lui, s'il est bien fait, exploite une faille pour se mettre dans la partition "system", ce qui effectivement le rend résistant à une réinitialisation. En revanche, il est FAUX de dire que ça nécessite de changer de téléphone, comme j'avais pu le lire sur Internet concernant je ne sais plus quelle faille. Pour régler le problème, il suffit de reflasher ROM du téléphone à l'aide de l'ordinateur. Les procédures varient selon les constructeurs.

J'aimerai bien savoir aussi , et s'il rester des merde sur la SD qui n'est généralement pas formaté en cas de wipe

J'ai eu en possession il y a quelques jours une tablette non rootée infectée (pub intempestives, remplacement de la fonction de mise à jour système et j'en passe), même en retour d'usine, wipe etc, impossible de le faire partir. La seule solution a été de reflasher une rom. Je sais pas comment c'est possible, mais en tout cas c'est pas des conneries

ptet que ces malware utilise la faille stagefright parce qu effectivement je suis etonner qu une app est autant de droits

idem need infos en plus svp.

"... même un retour à la configuration d’usine ne supprime pas entièrement le malware." Alors là, j'aimerais bien qu'on m'explique comment c'est possible. Pour moi le retour usine reformatte les partitions /cache et /data, les seules qui soient autorisées en écriture. Comment une appli peut-elle laisser des morceaux ailleurs ? Dans la partition systeme pour les téléphones routés ?

Moi j'aurais plutôt commenté en ha ha ha hhha haaaaaaa !

Je croyais que Google pouvait supprimer les applis à distance (quand elles ont été installées depuis le play store) pourquoi ne le font ils pas ?

Ca serait sympa de préciser les éditeurs, histoire de les bannir :)

"A LIRE : Android serait plus sécurisé que iOS et Windows Phone" Lalalala.... :D

réactivité ++ <i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix