De quoi parle t-on ?

Cette semaine, deux failles de sécurité désastreuses sont apparues – et le monde de la technologie est encore en train de faire la liste des dégâts potentiels.

Les failles, baptisées Meltdown et Spectre, affectent presque tous les processeurs fabriqués au cours des 20 dernières années. Meltdown est la menace la plus immédiate, avec des exploits déjà visibles. Heureusement, cette faille concerne en très grande majorité les processeurs Intel.

Spectre est beaucoup plus profond et plus difficile à corriger, ce qui pourrait mener à des générations d’exploits pendant plusieurs années. Ses racines sont plus profondes et les constructeurs vont devoir modifier l’architecture même de leurs puces pour s’en prémunir. Cela signifie que certains appareils demeureront vulnérables pendant des mois, voire des années.

Depuis plusieurs semaines, bien avant que les failles soient publiques, les grandes entreprises de technologie se démènent pour se protéger et protéger leurs clients.

Quelles sont les menaces ?

Sur un smartphone ou un PC, cette attaque serait très utile pour entraîner une élévation des privilèges : une personne malveillante, un pirate si vous voulez, pourrait ainsi exécuter un logiciel en utilisant un exploit de Spectre.

Vol de données personnelles, détournement d’appareils… du piratage de votre compte Facebook à la récupération et la vente de vos données bancaires, mais aussi à l’attaque massive de services et de sites Web. Vous vous souvenez peut-être de l’entreprise Dyn, qui fournit une partie de l’architecture de base du réseau. Cette dernière avait été prise pour cible par une horde de caméras connectées zombies : ces objets connectés avaient multiplié les connexions jusqu’à saturer ses services. Plusieurs sites majeurs, dont Netflix et le PlayStation Network, ont été rendus indisponibles par cette attaque.

Néanmoins à ce stade, les conséquences pour les utilisateurs lambda devraient être limitées. Cependant, il est difficile d’anticiper les multiples façons dont ces attaques pourront être utilisées à moyen terme par des pirates.

Faire face aux retombées de Spectre et Meltdown sera l’un des problèmes de sécurité informatique les plus difficiles auxquels le monde a été confronté jusqu’à aujourd’hui – et c’est un problème qui ne disparaîtra pas de sitôt. En attendant, il est légitime de se demander si son smartphone Android est sécurisé, la réponse à cette question est plus complexe qu’il n’y paraît.

Mon smartphone Android est-il protégé ?

Nous l’avons appris hier, les failles de sécurité qui touchent Intel, AMD et ARM ont des conséquences sur la vulnérabilité d’Android. Même si ces failles n’ont pas encore une incidence directe sur la sécurité de nos smartphones, Google s’emploie à la corriger avec une mise à jour de sécurité. C’est suffisamment grave pour Google, que la firme américaine communique massivement sur le problème et ses solutions.

Les solutions apportées par Google sont multiples. Ils ont déjà appliqué des correctifs sur leurs serveurs (et donc les services Cloud), puis ils ont déployé une mise à jour pour le navigateur Chrome (Chrome 63) que l’on retrouve sur tous les OS. Pour Android, c’est un poil plus compliqué. Le correctif proposé est apporté par la mise à jour de sécurité de janvier, une sorte de bulletin publié tous les mois par Google. D’ailleurs, ce correctif ne corrige pas complètement la faille, il tente de l’isoler.

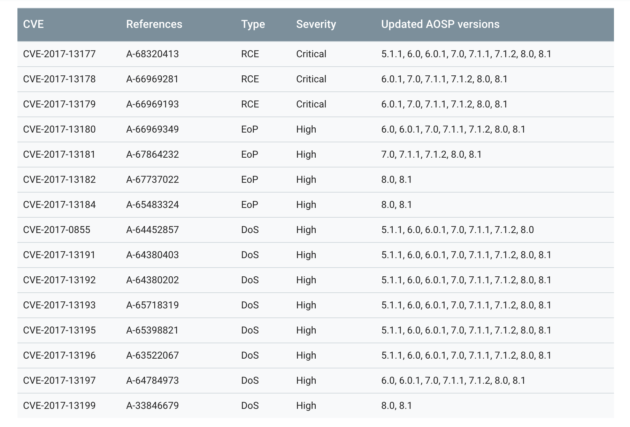

Ces mises à jour sont importantes, elles permettent d’appliquer des correctifs à tout le système Android, dont le noyau. Il suffit d’examiner l’un des derniers bulletins des mises à jour pour Android datant de janvier 2018 pour voir qu’elles intègrent des correctifs importants, dont certains critiques.

À noter que ces mises à jour mises à disposition couvrent toutes les versions d’Android depuis Android 4.4 KitKat jusqu’à la toute dernière Android 8.0 Oreo. Elles ne dépendant pas du système Android qui équipe votre smartphone. Google se charge de pousser directement ces patchs sur les Pixel pendant une période de trois ans. A titre de comparaison, Apple s’engage sur cinq ans.

Pour les autres appareils Android, dont ceux de Samsung ou de Huawei, les constructeurs partenaires de Google sont systématiquement alertés de la mise à disposition, mais ils restent libres de les appliquer ou non.

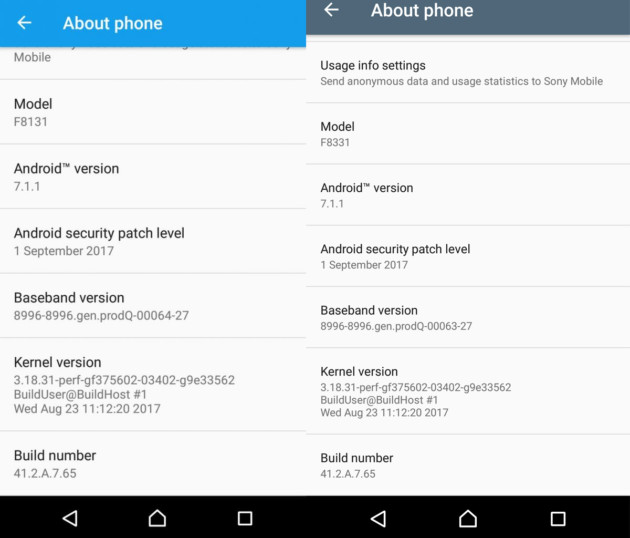

Vous pouvez vérifier la mise à jour de sécurité de votre smartphone Android dans les réglages, puis dans « A propos ». Les grands constructeurs sont plutôt de bons élèves, en particulier LG, Sony, OnePlus,Samsung et BlackBerry. Ils devraient donc réagir, plus ou moins rapidement. Enfin, nous utilisons le conditionnel, car ce n’est malheureusement pas si simple.

Une mise à jour au bon vouloir du fabricant

En effet, les constructeurs et les opérateurs rechignent toujours à déployer rapidement les mises à jour. Ces mises à jour doivent être optimisées pour chaque appareil, dans chaque pays où ils sont commercialisés mais aussi chez les partenaires où ils sont vendus. Par exemple, les modèles de smartphones vendus par Orange ont des mises à jour différentes des appareils que l’on peut trouver dans les grandes surfaces. De plus, ces intégrations, tests et déploiements sont couteux pour tous les acteurs de la chaîne, en particulier les constructeurs.

Evidemment, vous l’avez certainement remarqué, les constructeurs et les opérateurs n’assurent pas comme ils le devraient les mises à jour de leurs terminaux mobiles. C’est d’ailleurs une des principales critiques du système Android, et Google apporte des solutions avec la dernière mise à jour Oreo (Project Treble).

Autant dire que cette fameuse mise à jour de janvier ne pourra pas être appliquée à l’ensemble des appareils Android en circulation. Il y a trop d’appareils en circulation. Même si 90 % des smartphones sont protégés dans quelques mois, l’hypothèse la plus optimiste, cela laisse des dizaines de millions d’appareils. Des millions d’appareils, il y a plus d’1 milliard d’appareils Android dans le monde, pourraient devenir des zombies pour attaquer des serveurs, par exemple.

Le rempart Google

Evidemment, il y a un autre rempart : il s’agit des Google Play Services. Pour comprendre ce que sont les « Google Play Services », il est important de comprendre ce qu’est Android. Pour la majorité des gens, Android est un appareil équipé d’un système d’exploitation de Google. Techniquement, Android est bel et bien un système d’exploitation, mais c’est plus entortillé que cela. Android est avant tout un projet open-source, projet que l’on nomme « Android Open Source Project » (AOSP). Parce qu’il est open-source, une entreprise peut l’utiliser, modifier et distribuer un fork Android, sans impliquer Google.

Evidemment, la très grande majorité des appareils Android est estampillée Google, sauf en Chine. Ce qui signifie que Google a la main mise sur ces appareils, les constructeurs ont pour la plupart signé un accord cadre et ils ont l’obligation de respecter un cahier des charges précis. Du coup, même si 0,5 % seulement des appareils Android tournent sous Oreo, la dernière version Android, plus de 96 % des appareils possèdent la dernière version des Play Services.

Grâce aux Play Services, Google peut déployer rapidement des correctifs de sécurité, ou apporter de nouvelles fonctionnalités sans attendre une mise à jour majeure d’Android. Concernant nos deux failles, Meltdown et Spectre, il semble très peu probable que Google puisse passer par ce moyen pour corriger la faille. En effet, les failles touchent une couche très basse d’Android. Néanmoins, avec les Play Services et Play Protect, Google est dans la capacité de limiter les actions des autres applications. Les applications installées depuis le Play Store, mais aussi depuis une source externe. Ce qui signifie, pour ceux qui ont du mal à suivre, que votre smartphone chinois qui ne reçoit jamais de mises à jour Android a peu de chance de connaître un exploit basé sur les deux failles.

Google peut détecter les applications qui contiennent des exploits Meltdown et les supprimer du Play Store, voir les désinstaller à distance le cas échéant. Ainsi, même si votre téléphone n’est pas à jour, il ne devrait jamais être exploité. Il est important de télécharger vos applications sur le Play Store officiel et d’autoriser Play Protect pour les applications installées hors Play Store.

Pour aller plus loin

9 règles à suivre pour sécuriser son smartphone Android (et son iPhone)

Cela permet donc de limiter la casse, néanmoins ce dernier rempart n’existe pas pour les millions d’appareils Android qui ne dépendent pas de Google. Ces appareils, dont des millions d’objets connectés, des box TV ou des smartphones chinois, qui fonctionnent sous Android (mais sans Google). Ces derniers dépendent entièrement des constructeurs, on en compte des dizaines de millions.

Du coup, votre smartphone Android ne risque pas grand chose. Néanmoins, votre box Android noname pourrait servir à la prochaine attaque informatique massive.

Pour aller plus loin

Meltdown et Spectre : tout savoir sur les failles de sécurité qui touchent Android, Windows, Chrome OS, macOS et iOS

Retrouvez un résumé du meilleur de l’actu tech tous les matins sur WhatsApp, c’est notre nouveau canal de discussion Frandroid que vous pouvez rejoindre dès maintenant !

J'ai bien comprit que jte convaincrais pas ;)

Ah c'est l'argument qui m'a convaincu !

Lol pas forcément non.

Facebook, Amazon et Google c'est en permanence connecté, pas besoin de taper mes identifiants, les autres oui, mais bon si un pirate était par la il serait en mesure de voir ce que je tape donc pourrait récupérer mon compte bancaire, se faire tout virer via Paypal, commander ce qu'il veut sur Amazon.. etc. En bref je suis a 100% sur de ne jamais avoir été impacté par quoi que ce soit

Non ça c'est quand même secure un minimum je pense. Ils sont pas stockés, tu es obligé de les retapper a chaque fois normalement. Par contre tes contacts, sms, mails etc ça c'est pas dit.

J'ai tout mes comptes sur mon smartphone : facebook, Amazon, google, paypal, banque.. Je pense que ça ce serait vite fait remarquer si un pirate était passer par la ?

Comment tu le sais que tu n'a pas été piraté? Le mec est ptetre venu, a fait une copie de ton phone, et au revoir, ni vu ni connu. Et hop je revend toutes tes données sur le blackmarket. Merci l'ami. ^^

Oui je dis pas le contraire, mais finalement qui a déjà été impacté par ces failles ? La plupart du temps mes smartphones n'était pas protégé/mis à jour contre ces failles et pour autant je n'ai jamais été pirater.. Je remet juste en cause le danger de ces failles, pas le fait que ça fasse bugger ou change l'utilisation du smartphone.

Attention au piratage des ondes radios. Le pigeon voyageur c'est plus sur, faut juste bien le dresser pour qu'il evite les zones de chasse ;)

Une faille ça ne fait pas bugger le télephone. Ça ne change rien a son utilisation. C'est juste qu'un pirate pour récupérer tout ce que tu as sur ton télephone et ce que tu y fait. Ça pose un soucis quand même. Bon après android est troué de partout donc ça ne changera pas grand chose. ^^

c'est ça. Même Google n'est pas préssé pour boucher les trous. C'est juste hallucinant.

Toussa pour dire qu’il n’y aura pas de correctif sur 95% des appareils

En fait, de mon point de vue (je suis désolé si je ne suis pas clair, c'est pas forcément évident, nos deux points de vue ont l'air vraiment différents sur le sujet), le détail "minime" n'a jamais été négligé, en soit. Il n'a jamais été ne serait-ce qu'envisagé de le négliger. Puisqu'il n'avait aucune raison de se révéler être un risque. Pour reprendre ton parallèle, un fabriquant de coques de bateau en bois, il serait tout à fait légitime jusqu'à ce qu'on découvre l'existence des termites. C'est ce qui s'est passé. Intel, AMD et autres fabriquent des coques en bois depuis les années 90, on a découvert les termites il y a un ou deux ans, et on s'est rendu compte qu'elles mangeaient le bois il y a quelques mois.

Je comprends ton argument, et dans l'absolu j'admets volontiers que ce qui était un detail minime pour Intel ou AMD, soit négligé fautes de moyens d'exploiter la faille. Au final, c'est plus le coté éthique et philosophique qui est intéressant, où des sociétés vivent richement d'un marché basé sur des problèmes au lieu de les résoudre : Imaginons un instant un fabricant de coques de bateau en bois, infesté de termites, et à coté tout un tas d'entreprises qui vendraient des solutions pour boucher les trous et empêcher les bateaux de couler, au lieu de fabriquer des coques en résine... intéressant le capitalisme... :)

Oui, il y a un problème de conception. Mais quand pour l'exploiter, il te faut des technologies qui, pour toi, sont totalement impossibles (alors que t'es un des rares experts au monde sur le sujet), est-ce que tu songes à la possibilité que peut permettre ce point de conception précis ? Non. Tu vois le côté positif (qui en l'occurrence est un gros gain de performances), et c'est tout, donc tu le mets en pratique. C'est exactement la situation d'Intel (et autres) depuis 22 ans. Ce qu'il faut bien comprendre, c'est que la faille, même si quelqu'un en avait eu conscience il y a quelques années, elle lui aurait semblé totalement impossible à exploiter, (et je dis bien impossible, pas très compliquée). Et c'est un point d'architecture qui est exploité depuis 1995, tu te doutes bien que ses effets de bords ne sont plus forcément remis en question à chaque génération de processeur...

Je ne suis pas spécialiste en cyber sécurité, mais une faille de 20 ans, même inexploitable, ça révèle quand même un problème de conception à la base... Ce qui me surprend en fait, c'est que le nombre de failles de sécurité ces dernières années, ne semble pas faire évoluer les choses dans l'industrie Hi tech, la où d'autres industries aurai pris cher pour moins...?

Quand je disais tout les 6 mois je pensais aux gros blockbusters genre wannacry meltdown qu'on en parle même au journal de 20h00.... Dans la réalité c'est peut être plutôt tous les 6 jours, comme tu dis...

Déjà sans ces failles, android représente un danger pour les utilisateurs à cause des nombreuses failles exploitables et non corrigées par Google ou les fabricants. Ajouées à ça, les centaines voire les milliers d’apps infectés sur le playstore ou balancées par les constructeurs comme Oneplus. Alors si ces failles viennent s’ajouter à tout ça.......

Fais leur signer des papiers disant qu'ils peuvent ! ?

Ok merci

Ça va coûter du pognon, c'est certain. Pour JS, après relecture, normalement, c'est V8, donc je me trompe et tu as raison, c'est bien natif. C'est cependant isolé dans une VM. Mais ... dépendamment de l'implémentation, ça suffit pas à boucher les trous.

Pour le JS, je n'ai jamais trop creusé le sujet, mais ça me surprendrait fortement qu'il n'y ait pas une bonne partie du moteur d'exécution en natif. Dans tous les cas, vu la tronche des PoCs, bon courage pour retrouver ça via de l'analyse statique sur les binaires compilés sans avoir une majorité de faux positifs...

Hum, JS sur Android est du code managé qui roule à l'intérieur de l'ART qui filtre (et surtout modifie les instructions) quand même pas mal ce qui peut être exécuté ou non (contrairement aux OS desktop où le moteur d'exécution JS est natif). Donc a priori, on est bien dans une situation où Google peut faire une analyse statique des exploits connus (sachant que ce sont eux qui ont fait les premiers exploits) sur le set restraint d'app qui font du JNI.

Tous sauf Itanium

Ils ont signé des papiers qui ne leur permettent pas de parler de ça à l'extérieur ;)

Très bon article, j'ai apprécié la qualité de rédaction, merci

oui je vois ce que tu veux dire, mais j'aimerais quand même avoir la position de nos chers fabriquant sur ce sujet, surtout quand on a un usage pro des nas...

Ben c'est comme l'amiante. On s'en est servi pendant des décennies avant de se rendre compte que c'etait toxique. Ou le plomb dans la peinture / les tuyaux.

2 choses: 1- cette faille-ci est surtout grave pour les serveurs, en particulier les serveurs mutualisés: le "colocataire" sur un serveur peut sortir de sa machine virtuelle et aller pomper les infos (mots de passes, comptes, cartes de crédits,...) des autres sociétés qui partagent le meme serveur. Et pomper les infos admin du serveur, pour installer d'autres malwares sur le root du serveur + les pousser sur les autres serveurs du réseau. 2- Pour les clients (PC, smartphone), c'est moins grave car on n'intéresse pas grand-mode. Sauf ceux qui ont des bitcoins, les cadres dirigeants, les riches, les poliques, les activistes... et on sait jamais, si le truc est completment automatisé donc avec un coup tres faible, on peut se retrouver avec le meme probleme que les ransomware du début de l'année, mais en pire.

J'ai l'impression qu'il y a une nouvelle faille toute les deux semaines, sérieux ça devient n'importe quoi ces articles ou vous faites croire a un réel danger.. finalement qui a déjà été impacté ? Perso les dizaines de failles que j'ai vu sur Frandroid ne m'ont jamais posé de soucis en vrai sur aucun de mes smartphones..

Les NAS et routeurs ne sont pas vraiment concernés: ces vulnérabilités nécessitent d'exécuter un programme vérolé en local ou de visiter une page web vérolée. Avec un PC ou un smartphone, on istalle des apps et on navigue le web en permanence; mais avec un NAS, on ne le fait jamais: on n'exécute que les programmes préinstallés par le fabricant (plus éventuellement une poignée de modules supplémentaires installés via le repo du fabricant), et on ne visite pas de site web. La vulnérailité est donc essentiellement inexploitable... a la limite pour les utilisateurs qui installent des modules de tierces parties... mais ceci est deja tres risqué indépendemment de ce nuveau bug. On peu fantasmer sur l'installation forcée et silencieuse d'un exploit de ces vulnérabiltés... sauf que si le hacker sait/peut deja installer une app avec exploit via le 'net, il n'a pas besoin de vette vulnerabilité-ci pour hacker le NAS, ^^

C'est beaucoup plus compliqué que de dire "la faille a 22 ans, c'est du n'importe quoi". La faille était inexploitable sans les recherches qui ont été faites ces dernières années.

lol tous les 6 mois un nouveau truc apparait ! euh ce ne serait pas plutôt tous les 6 jours ???

Euh une faille qui date de 1995, c'est quand même un poil long non ? Alors oui, maintenant ils planchent tous sur le problème, (après s’être repassé la patate chaude, ou à coups de "pas de ça chez nous"), mais bon à la base, çà me semble être une forme de négligence... En plus, c'est pas comme si c’était la premiere faille au sein des systèmes, tout les 6 mois un nouveau truc apparaît... Je sais bien qu'il faut doper le marché des PC et solutions de sécurité, mais bon....

Non Google, Intel, etc. ;)

savez vous si les processeurs famille Yorkfield sont touchés ? Y a t il une liste des processeurs intel concernés ?

lol, je m'en doutais, c'était une boutade ! Cela dit tes contacts Google qui sont indirectement concernés pourrais te renseigner, car il parait que la sécurité est leur priorité...

pouvez vous nous faire aussi un topo sur ce pb sur les nas notamment synology ?

"la plupart de mes contacts ne peuvent pas en parler... " toi aussi si tu fréquentes que des nord-coréens !!! --->>>>

industrie négligente ??? O_o shocking !!! alors qu'ils suivent ça de très près et que notre sécurité est leur priorité !!!!

Je vais me renseigner, mais j'ai un gros soucis : la plupart de mes contacts ne peuvent pas en parler... merci pour ça. ça ne change pas le fond de l'article. ;)

<blockquote>C'est seulement possible avec les applications qui utilisent le NDK</blockquote> C'est totalement faux. Spectre est exploitable via un bête bout de JavaScript… Et même si c'est fait via du NDK (ça peut très bien être fait en Java aussi, quoi que tu en penses), c'est extrêmement complexe à détecter par de l'analyse statique — la seule chose que peut faire Google.

Comment ça, ça ne s'applique pas dans cette situation ? Bien sûr que si, c'est expliqué. Impossible d'exploiter la faille au travers des API d'Android, enfin très peu probable. C'est seulement possible avec les applications qui utilisent le NDK, et dans ce cas précis, Google surveille et peut contrôler.

Période bénie pour les hackers et autre gourgandins technophiles, océan d'appareils connectés issus d'une poignée d'acteurs, d'une industrie négligente, et des possesseurs désemparés Bonne année et bonne sécurité...?

… Qui ne s'applique pas dans cette situation, et donc n'apporte pas d'information complémentaire sur le sujet de l'article ?

Pas vraiment, car nous expliquons également qu'il y a un rempart supplémentaire sur Android

En fait c'est plus un article qui explique comment se passe une MAJ de sécurité sur Android... Les 2 nouvelles failles sont juste un prétexte ! Car la réponse au titre finalement, si j'ai bien compris, est "regardez si vous avez le patch de janvier". Il y a quelques coquilles d'ailleurs dans le texte, c'est dommage.

j'ai mis mon note8 en suisse dans un coffre et ressorti mes 2 talki walki

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix