Yan Zhu, chercheur indépendant en sécurité, a récemment publié sur Twitter une découverte intéressante : un bug du client Gmail mobile qui permet de cacher sa véritable identité en changeant le nom d’affichage. Ses remarques ayant été poliment ignorées par Google, elle a décidé de rendre publique la faille découverte en octobre.

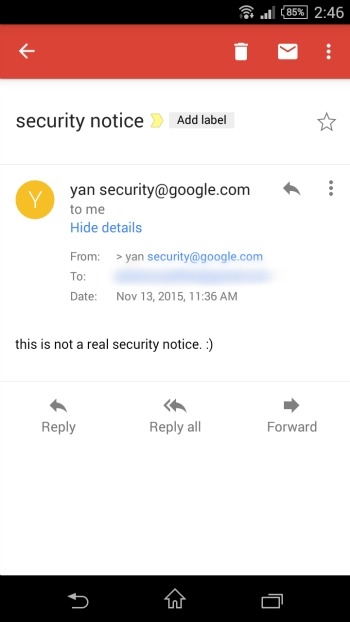

Le bug ne fonctionne que dans l’application Gmail pour Android. Pour profiter de la faille, il suffit de modifier son nom d’affichage dans les paramètres du compte, ainsi la véritable adresse e-mail sera cachée, et le destinataire ne sera pas en mesure de voir, d’un coup d’oeil du moins, la véritable provenance du mail. Pour envoyer l’email affiché en exemple, Yan Zhu a changé son nom d’affichage en Yan « » security@google.com » avec un guillemet supplémentaire. « Les citations supplémentaires déclenchent un bug d’analyse dans l’application Gmail, ce qui rend la véritable adresse email invisible » explique Yan Zhu.

L’équipe sécurité de Google a rejeté son rapport de bug, indiquant qu’il ne s’agit pas d’une vulnérabilité, selon les captures d’écran de Yan Zhu lors de sa correspondance par mail avec Google. Fonctionnant seulement dans l’application mobile Gmail, cette méthode pourrait toutefois servir de mauvais intérêts (e-mails de phishing), et il faut donc rester prudent.

En réalité, ce genre de méthode pour faire duper le destinataire a toujours existé, sur d’autres clients mails notamment, et c’est simplement la première fois qu’on la signale sur l’application Gmail de Google.

Tous nos bons plans directement sur WhatsApp. Rejoignez Frandroid Bons Plans, zéro spam garanti.

Ça reste un problème du protocole SMTP qui ne t'oblige absolument pas a afficher ton vrai nom. Comme le souligne l'article a la fin (et annule donc la moitié des inquiétudes qu'ils expriment au moins), il a toujours été possible de faire ça . la nouveauté est donc surtout de pouvoir maintenant "masquer "son identité depuis gmail (ce que la plupart des clients destinés au grand public n'autorisent pas).

C'est une vérification automatique de tout MTA configuré avec un minimum de sérieux: la première chose qui est faite est une requête DNS pour vérifier que le serveur qui veut transmettre le mail est renseigné dans les enregistrements MX du domaine expéditeur.

C'est quoi cet article? Ca marche avec n'importe client mail quelque soit l'OS. Un bête telnet sur un port 25, la directive MAIL FROM c'est qu'un texte où tu mets ce que tu veux tant qu'il y a un arobase.

Oui mais là c'est intégré à une application Google c'est ça qui est inquiétant...

D'après ce que j'ai compris, c'est pas le fait qu'elle arrive envoyer au nom d'une autre personne. Ca, c'est le problème du protocole. Le problème, c'est que suivant le nom qu'elle utilise, elle arrive faire empêcher le client mail d'Android d'afficher la vrai source. On ne voit que le faux nom à cause d'un problème de parsing dû aux doubles guillemets.

Je suis d'accord. Ça en dit long sur le niveau de cette "chercheuse" en sécurité !

Ce n'est pas un bug, c'est une fonctionnalité ! #SteveJobsRepresent

Pffff, ni un bug ni une faille. L'e-mail a été créé de cette manière il y a peut-être 40 ans. Dans un mail standard, il n'y a ni authentification de l'expéditeur, ni du destinataire. c'est une carte postale sur laquelle vous pouvez écrire n'importe quel nom d'expéditeur. Depuis d'autres mécanismes ont pu s'ajouter permettant de pallier à cette problématique : S/MIME (authentification par certificat), Signature et chiffrement PGP, etc... Vraiment rien d'inquiétant mon voisin de commentaire !

J'ai essayé de modifier mon nom d'affichage, mais il semblerait que Google refuse les guillemets. Il y a-t-il eu une correction de faite ?

Tu as raison. Cela dit, sans ces filtres et protections, il est aisé de berner le récepteur car ce n'est pas ce dernier qui ira faire les vérifications d'IP par exemple !

On peut quand même vérifier que le serveur SMTP qui envoie le mail utilise la même IP que le serveur vers lequel pointe le nom de domaine de l'email. C'est d'ailleurs une des vérifications effectuée qui conduisent des emails dans les boîtes de spam. Ca plus deux ou trois autre protections dont je n'ai pas le détail en tête, mais les lacunes du SMTP sont en général contournées par des protections supplémentaires côté serveur de réception.

On devrait plutôt de bug que de faille. Pour info, il est très simple d'envoyer un mail au nom de n'importe qui et surtout avec l'adresse de n'importe qui et il est parfois impossible de trouver dans les détails du message des informations sur le véritable expéditeur ! C'est le protocole SMTP qui a été mal conçu. Donc résoudre ce bug ne changera rien à un problème plus général.

Pour le moins inquiétant !

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix