Pour ceux qui n’auraient pas suivi l’activité du début de semaine, Joshua Drake, un expert en sécurité informatique travaillant pour l’entreprise Zimperium a trouvé dans le code source d’AOSP (la base d’Android) une faille de sécurité extrêmement grave. Celle-ci concerne en effet l’ensemble des terminaux depuis Android 2.2 jusqu’à Android 5.x (et donc 5.1.1). La faille a été nommée Stagefright puisqu’elle a été trouvée dans la bibliothèque multimédia d’AOSP qui porte ce nom. Dans les faits, il suffit de recevoir un MMS vérolé pour qu’un pirate puisse avoir accès à certaines fonctionnalités du téléphone.

50 % des terminaux infectés dès la réception du MMS

Zimperium revient un peu plus en détail sur les possibilités offertes aux pirates. Si l’on en croit la firme, 50 % des terminaux pourraient être infectés dès la réception d’un MMS et non pas à son ouverture. On imagine alors que la firme fait référence à tous les appareils utilisant Hangouts par défaut, un logiciel de messagerie qui traite automatiquement les MMS avant leur ouverture, contrairement au logiciel par défaut sous Android qui traite les MMS lors de leur lecture par le mobinaute.

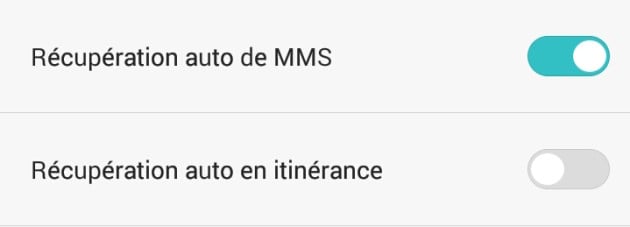

Désactiver la récupération automatique des MMS

Zimperium recommande donc aux utilisateurs de désactiver la récupération automatique des MMS dans le logiciel de messagerie en allant faire un tour dans les paramètres de l’application. De cette manière, l’utilisateur verra qu’un MMS l’attend d’un contact inconnu, mais il faudra alors le récupérer manuellement pour lancer l’attaque. La suppression du MMS règlera donc le problème. Toutefois, la faille sera toujours présente, et il sera alors toujours possible pour un attaquant de passer par un autre biais, par exemple la création d’une page Internet comportant une vidéo vérolée. Dans ce cas, il n’y a aucune protection possible, si ce n’est la mise à jour du navigateur, à l’image de la version 38 de Firefox qui corrige la faille depuis le mois de mai dernier.

Un risque différent selon les terminaux

La firme précise un peu plus les risques liés à l’attaque. Sur certains appareils, le pirate aura la possibilité d’exécuter du code grâce aux privilèges média et utiliser les capacités audio et vidéo de l’appareil, pour par exemple espionner l’utilisateur. Sur d’autres appareils, le pirate pourra carrément avoir accès aux privilèges système pour un accès quasi total à l’ensemble des fonctionnalités du terminal. Même sans ces privilèges, un pirate assez malin pourrait réussir à effectuer une élévation de privilèges pour avoir accès aux données personnelles de la victime comme les messages, contacts, mail, etc. voire même des services dans le cloud. Zimperium précise également qu’une attaque totalement silencieuse (donc sans l’affichage d’une notification à la réception du MMS) est possible.

Concernant le risque selon les versions d’Android, Zimperium s’est contenté d’indiquer que les versions d’Android inférieures à 4.3 Jelly Bean (représentant 11 % du parc actuel de terminaux) sont les plus à risques et on imagine que ce sont celles-ci qui permettent une exécution du code avec les privilèges système.

Des mises à jour qui se font attendre

Les entreprises utilisant la solution de sécurité proposée par Zimperium (non accessibles pour un particulier) sont déjà protégées de la faille, même sans mettre à jour le code source d’Android. On sait également que PrivatOS de Silent Circle a été mis à jour en version 1.1.7 pour corriger la faille et que Google compte proposer une mise à jour dans les prochaines semaines sur les appareils Nexus. Cyanogen a également été réactif puisque les versions CM12.0 et CM12.1 nightlies de la ROM ont été patchées il y a plusieurs semaines. Pour les autres constructeurs, on imagine que la mise à jour de sécurité va prendre du temps à arriver, entre les validations internes et les certifications opérateurs. Afin d’accélérer le processus, Zimperium propose aux OEM et opérateurs mobiles de leur envoyer directement le patch. Enfin, les chercheurs vont mettre en ligne une vidéo de l’exploit dans la semaine. L’exploit sera rendu public le 5 août prochain lors de la conférence BlackHat.

Bien évidemment, on imagine que l’entreprise Zimperium – dont Joshua Drake en est directeur de la division recherche et exploitation – profite de la couverture médiatique pour attirer vers elles des clients et des contrats juteux. Toutefois, on félicite l’attitude de Joshua Drake qui a été rémunéré 1337 dollars par Google pour avoir trouvé la faille alors qu’il aurait pu la revendre plusieurs centaines de milliers de dollars à des gouvernements ou groupes de hackers.

Envie de retrouver les meilleurs articles de Frandroid sur Google News ? Vous pouvez suivre Frandroid sur Google News en un clic.

Et ChompSMS (même éditeur que Textra, mais app avec plus d'options) inclus également un correctif depuis quelques jours.

Au fait l'application Textra a corrigé la faille dans la dernière mise a jour pour ceux qui l'utilisent donc au pire.. Et à mon avis la plupart des applications SMS vont suivre rapidement. Donc voilà c'est fini. Enjoy :)

L'appli Textra vient d'être mise à jour aujourd'hui et corrige la faille pour ceux que ça intéresse ;)

"quelques jours" ??? Oui tu as raison, des mois sont composés de jours, ce qui te donne raison.

Attendre la prochaine faille majeure d'IOS tout ensemble et dans la bonne humeur pour se dire qu'android et IOS c'est la même merde ?? Non??? Désolé je vois pas.

Pas encore de module xposed disponible pour ceux qui ne veulent pas passer a android 5.x ?

C'est arrivé à des gens ca? Franchement quelqu'un me fait ca je ne lui parle plus.

Passer sur Windows Phone ?

Depuis que W10 est sorti, tu as abandonné Apple ? Eh ben...

Normal, Apple est une banque.

ahah lol xd

En attendant je pense que celle qui aura au final fait le plus parler d'elle c'est bien celle qui a permis à certains iUser de voir leur joli lingo redémarrer en boucle pendant 2 jours avec un simple sms (donc impossible à contrer sauf en bloquant la personne).

Non, c'est l'heure sur les Freebox.

Oh oui la faille sans conséquence qui a été corrigée après quelques jours. Rien de comparable avec ce truc ci.

Non.

Faire planter le téléphone ou arriver à une élévation de privilèges, ce sont quand même deux choses assez différentes. Les deux failles ne méritent pas vraiment comparaison. Après je suis d'accord avec l'idée générale, clairement, aucun système est sécurisé. Surtout des OS comme ceux-ci qui sont de plus en plus complexes...

Non je le connais bien, il pense à investir dans un windows phone ;)

retourner à l'âge de pierre?

Sauf qu'une autre grosse faille arrive déjà... http://blog.trendmicro.com/trendlabs-security-intelligence/trend-micro-discovers-vulnerability-that-renders-android-devices-silent/

Je crois qu'il y en a qui ont la mémoire un peu courte: http://www.lemonde.fr/pixels/article/2015/05/27/un-texto-capable-de-faire-planter-l-iphone_4641861_4408996.html Personne n'est sans failles, pas même ces géants.

Ca c'est vrai.

J'ai la solution définitive mais elle ne v pas vous plaire. Je vous laisse deviner.

Chez Apple c'est 0€ et en plus, en bonus, tu es bani...

Ils ont été un peu cheap avec lui sur le coup...

Deux jours plus tard... Deux jours trop tard ?

"Joshua Drake qui a été rémunéré 1337 dollars par Google" xD

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix