Après RCSAndroid et Stagefright, une nouvelle faille de sécurité vient d’être découverte sous Android. Avant d’entrer dans les détails, signalons tout de suite que cette faille n’est pas très dangereuse, mais Trend Micro a tout de même souhaité la rendre publique, semble-t-il, face à l’inaction de Google. La faille touche tous les appareils sous Android, de la version 4.3 Jelly Bean à la version 5.1.1 Lollipop. Elle a été rapportée en mai par l’entreprise spécialisée dans la sécurité informatique et le code source d’AOSP n’a pas encore été modifié puisque Google considère la faille comme une vulnérabilité de faible priorité. Dans les faits, le géant de Mountain View n’a pas vraiment tort.

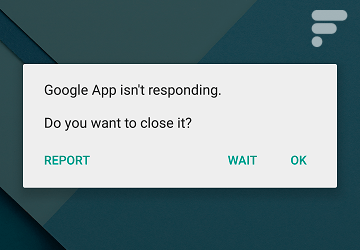

La faille touche le serveur multimédia d’AOSP (qui porte le nom de Stagefright), mais le « bug » n’a pas été trouvé au même endroit que les chercheurs de l’entreprise Zimperium. Ici, le serveur multimédia va planter à chaque fois qu’il tentera d’indexer un certain fichier MKV créé de toute pièce par des pirates. Lorsque le serveur va planter, l’ensemble du système d’exploitation se figera quelques instants, en attendant que le serveur se relance. Avec une application se lançant automatiquement au démarrage et forçant la lecture d’un MKV spécial, des pirates pourraient bloquer totalement l’appareil, qui planterait alors indéfiniment, comme on peut le voir dans la vidéo ci-dessous. Les plus bidouilleurs réussiront à réinitialiser l’appareil avec une connexion ADB, mais les utilisateurs lambda se retrouveront face à une brique.

https://www.youtube.com/watch?v=gjn5QTaQ0fk

Trend Micro imagine alors que des personnes mal intentionnées puissent réclamer une rançon aux mobinautes dont le terminal est bloqué, sous forme de chantage, en échange de la technique pour débloquer le téléphone. Pour se protéger de ce type de menaces, la société recommande d’utiliser ses solutions de sécurité qui peuvent être gratuites ou payantes. Comme le fait remarquer sur Twitter Joshua Drake, à l’origine de la découverte de la faille Stagefright, Trend Micro a rendu publique une faille peu dangereuse, qui se contente de faire planter le système. L’entreprise japonaise a-t-elle souhaité surfer sur la faille Stagefright pour se faire un peu de publicité ou s’inquiète-t-elle réellement de la sécurité des utilisateurs ? Difficile à dire tant les entreprises de sécurité ont un rôle délicat, entre la protection des mobinautes et la recherche du bénéfice. Le risque étant, à terme, de faire peur aux utilisateurs pour des menaces peu dangereuses qui auraient dû rester dans le milieu de la sécurité.

Chaque matin, WhatsApp s’anime avec les dernières nouvelles tech. Rejoignez notre canal Frandroid pour ne rien manquer !

Sinon, personne ne connaît le démarrage sécurisé (appui long sur power puis appui long sur éteindre/redémarrer [selon les téléphones], disponible depuis Android 4.1 Jelly Bean) qui empêche toute application de démarrer automatiquement et qui supprime toute action par défaut d'une application ? C'est comme ça qu'on peut supprimer l'application qui lancerait la lecture du mkv, et c'est comme cela qu'on peut supprimer le mkv sans avoir à réinitialiser le mobile

J'vous parie que c'est Trend Micro a qui est à l'origine toutes ces failles. Il se font passer pour des héros alors qu'en réalité, ce sont sûrement eux les méchants. ok, j'me tais.

Ouais, ou bien une augmentation...

bientot google sera comme microsoft, mise a jour de sécurité à gogo

Google ne fait rien? Et bien, tu m'apprends quelque chose... Probablement que tout les ingénieurs chez Google se tournent les pouces et attendent leurs chèque de paie. ;)

Bonne idée mais c'est au détriment du confort de l'utilisateur. Tous les téléchargement de médias légitimes (photo/vidéo/audio) ne sont plus visibles dans ton lecteur média.

Un factory reset depuis le bootloader alors.

ALORS LES FILS DE PUTE DE PAUVRSS ON SUPPRIME LES COMMENTAIRES ANTI PROLO AVEC VOS WIKO

MDRRRRRRRR LES SALES PAUVRES DE MERDE MDRRRRRRRRRRRRRR AVEC VOS WIKO DE FILS DE PUTE

Effectivement c'est possible, mais malgré tout ce n'est pas si simple de copié un MKV sans que l'utilisateur ne fasse une manip imprudente. J'essaierai peut-être sur un Android virtuel voir si ce bug ce déclenche aussi facilement (si on trouve le MKV en question)

L'indexation auto continue sont travaille également après le démarrage donc je ne comprend pas bien en quoi l'indexation auto ne causerait de problème qu'au démarrage (à moins que celle-ci est était déactivé, ce qui doit être rare)

La faille étant dans le décodage du MKV par Stagefright, il suffit que n'importe quelle application accède à 16 Mo de ce MKV pour causer le problème. Il y a quand même des chances que le media scanner fasse planter sans application spécifique, si le MKV se retrouve sur le téléphone.

Si le fichier est en local, effectivement, il y a des chances pour que ce soit plus compliqué que ça. Après, y a moyen de s'en sortir sans faire un factory reset pour autant ;-)

il s'agit de l'indexation auto qui boot au démarrage

ou créer un fichier .nomedia qui ne réindexera plus le fichier lors du prochain boot étant donné que l'indexation est lancée au boot. Le plus sur est surement de créer ce fichier dès aujourd'hui dans le dossier Download afin de se prémunir d'un mauvais téléchargement !

T'es pas un peu SM sur les bords ?^^

Mouai, change Britney par une autre, t'auras surement plus de client...

"signalons tout de suite que cette faille n’est pas très dangereuse" ca aussi c'était précisé dans l'article ^^ Oui comme tu dit il faut utiliser une autre faille pour l'installer de force, donc c'est plus la seconde qui serait dangereuse que la faille du MKV en elle même.

Oups ! Je bats ma culpe. Mouais bon du coup je comprends encore mieux Google... c'est vraiment un truc tordu, théorique et complètement inutilisable. Il faut que l'utilisateur installe le MKV et installe l'appli pourrie (ou alors il faut qu'une autre faille permette d'installer tout ça, mais alors on parle d'une autre faille).

"Avec une application se lançant automatiquement au démarrage et forçant la lecture d’un MKV spécial" <- T'as lu l'article ? Il faut une application se lançant au démarrage et forçant la lecture du MKV.

T'as lu l'article ? Il suffit de télécharger un fichier MKV particulier. Pas de code spécial à installer, c'est le code AOSP déjà présent qui va planter.

Oui mais pour cela il faut bien installer le code à exécuter, donc en fonction de comment celui-ci est installé, il peut résister au factory reset.

Dans ce cas on combine 2 failles. Celle-ci à elle seule ne peut à mon avis pas bricker le téléphone.

La description parle juste de faire planter le media server, pas d'exécuter du code arbitraire.

Un lien vers ce MKV histoire que j'essaie ^^

Pas sûr, si le hack arrive à obtenir les droits root (par exemple en exploitant la faille du Stagefright) il peut résister au factory reset.

Moi aussi je veux

Non, il se pourrait qu'un reboot n'aide pas. En effet, si le media-machin tente à nouveau d'indexer ce fichier au reboot suivant (très probable), il replantera de la même manière. Faut effacer toutes les données (booter un Recovery OS et lancer un erase data).

Pas d'accord avec le briquage. Un "factory reset" effacera le MKV malicieux et rendra donc le téléphone à nouveau utilisable.

Bon vas y envois le lien, je veux voir moi !

Sauf que ça ne fera planté le téléphone qu'une fois, tu redémarres et c'est réglé ;) Là il faudrait installer un service qui lit la vidéo en boucle... ;)

Hey, tu veux voir Britney Spears nue ? Alors clique ici pour télécharger BrtnSprs-BrtnSprs-nude.MKV C'est mieux si tu le fait depuis ton téléphone :) Zoubi XD XD

C'est pas non plus ouf comme faille, il faut déjà avoir les droit pour installer le mkv et que la lecture se lance au démarrage. En gros je peux aussi faire une app qui supprime toutes vos photos ou me les envois et les supprime, le plus compliqué étant de vous faire installer l'app.

au moins ma tablette sous 4.2 jelly bean sera épargner mais sa me choque que Google ne fait rien.<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix