Qu’est-ce que Gooligan ?

C’est une variante du malware Android Ghost Push, que l’on nommera “Gooligan”. Ce malware profite d’une faille présente au sein de plusieurs anciennes versions d’Android, Jelly Bean, KitKat et Lollipop (Android 4.x à Android 5.x). Cela représente plus de 74 % des appareils Android en circulation. Check Point, l’entreprise qui a lancé l’alerte, observe que le malware se répand à un rythme de 13 000 nouveaux appareils par jour.

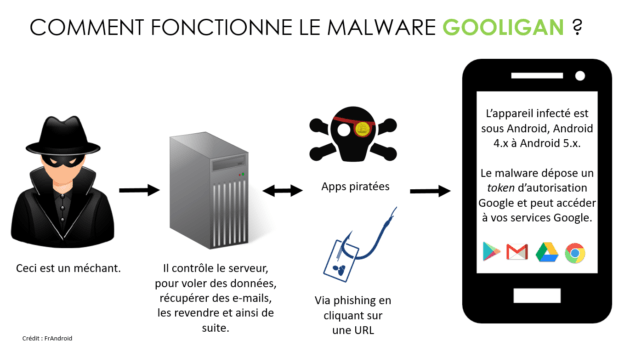

Comment fonctionne t-il ? Que risque t-on ?

La malware permet de déposer un token (un jeton en français) d’autorisation Google, ce qui lui permet d’accéder au compte Google et aux services connexes. Quand un token d’autorisation est volé par un pirate, ils peuvent utiliser ce token pour accéder à tous les services Google liés à l’utilisateur, y compris Google Play, Gmail, Google Docs, Google Drive et Google Photos. Même si vous avez activé des options d’authentification plus élaborée, cette méthode permet de malheureusement contourner ce mécanisme. Ils ont donc accès à vos données stockées chez Google, comme vos e-mails, photos, documents et ainsi de suite.

Google a été informé, une analyse approfondie a bien entendu été lancée. Pendant ce temps, Google a révoqué le token des utilisateurs concernés, et également supprimé les applications touchées du Google Play.

Comment éviter d’être infecté par Gooligan ?

Il faut suivre nos conseils basiques de sécurité. Le malware se propage à travers du phishing via une simple URL, attention lorsque vous ouvrez des liens depuis vos e-mails et les réseaux sociaux, mais aussi en installant une application vérolée. Pour ce dernier cas, il vaut mieux éviter d’installer des apps piratées, en dehors du Google Play.

Pour aller plus loin

9 règles à suivre pour sécuriser son smartphone Android (et son iPhone)

Si vous avez un appareil équipé de la dernière version d’Android, comme Marshmallow ou Nougat, vous avez beaucoup moins de risque d’avoir été infecté (surtout si votre appareil était nativement sur les dernières versions d’Android).

Comment vérifier si votre compte Google n’est pas touché ?

L’entreprise Checkpoint a mis en place un site pour vérifier si votre compte Google a été touché. Il suffit de rentrer son adresse e-mail, Checkpoint consulte une base de données mise à jour en temps réel. Si vous voulez éviter de rentrer votre e-mail dans ce formulaire, ce que l’on peut comprendre, sachez tout de même que la grande majorité des appareils touchés sont en Asie. D’ailleurs, c’est le marché chinois qui est particulièrement touché par les malwares, les markets d’apps sont nombreux et le Google Play est absent.

Si vous êtes infecté, Checkpoint conseille de remettre votre appareil à zéro, et de modifier votre mot de passe de compte Google. La plupart du temps, la ré-initialisation usine se trouve dans les paramètres, dans l’onglet Sécurité. N’oubliez pas d’enregistrer vos données avant de vous lancer dans une opération de ce type.

Quelle est la liste des applications infectées ?

Près de 50 applications ont été infectées, en voici une liste non-exhaustive :

- Perfect Cleaner

- Demo

- WiFi Enhancer

- Snake

- gla.pev.zvh

- Html5 Games

- Demm

- memory booster

- แข่งรถสุดโหด

- StopWatch

- Clear

- ballSmove_004

- Flashlight Free

- memory booste

- Touch Beauty

- Demoad

- Small Blue Point

- Battery Monitor

- 清理大师

- UC Mini

- Shadow Crush

- Sex Photo

- 小白点

- tub.ajy.ics

- Hip Good

- Memory Booster

- phone booster

- SettingService

- Wifi Master

- Fruit Slots

- System Booster

- Dircet Browser

- FUNNY DROPS

- Puzzle Bubble-Pet Paradise

- GPS

- Light Browser

- Clean Master

- YouTube Downloader

- KXService

- Best Wallpapers

- Smart Touch

- Light Advanced

- SmartFolder

- youtubeplayer

- Beautiful Alarm

- PronClub

- Detecting instrument

- Calculator

- GPS Speed

- Fast Cleaner

- Blue Point

- CakeSweety

- Pedometer

- Compass Lite

- Fingerprint unlock

- PornClub

- com.browser.provider

- Assistive Touch

- Sex Cademy

- OneKeyLock

- Wifi Speed Pro

- Minibooster

- com.so.itouch

- com.fabullacop.loudcallernameringtone

- Kiss Browser

- Weather

- Chrono Marker

- Slots Mania

- Multifunction Flashlight

- So Hot

- HotH5Games

- Swamm Browser

- Billiards

- TcashDemo

- Sexy hot wallpaper

- Wifi Accelerate

- Simple Calculator

- Daily Racing

- Talking Tom 3

- com.example.ddeo

- Test

- Hot Photo

- QPlay

- Virtual

- Music Cloud

Votre café et votre dose de tech vous attendent sur WhatsApp chaque matin avec Frandroid.

Et d’où vient cette liste non-exhaustive? Google Play ???? Quelle sont les noms des packages ??? Vous devez être professionnels dans vos articles!!!

Bah, je pense que c'est de la pub pour Checkpoint, idem a Kryptowire qui ont déclarer la faille d'ADUPS. what's next: Lancer Play Store et installer leur Antivirus ou je ne sais pas quoi aussi...

chelou leur site, on rentre n'importe quelle adrese et ça retourne la même réponse

Trop tard.

Tu veux dire Action -> rédaction

idem pas allé sur leur site ! chui pas un warrior non plus

L'application vérolée permet d'installer silencieusement des applis du store. Maintenant, CheckPoint fait régulièrement des annonces de ce genre, et pointé une quarantaine d'applis. Perso, je ne suis pas allé sur leur site. Trop facile pour eux de récupérer des adresses mail!

ok merci !

C'est quoi que t'as pas compris? Côtelette ?

De ce que je comprends du problème, la version d'Android n'a rien à voir avec l'infection. C'est juste un biais statistique si ce sont les anciennes versions les plus touchées. Le vrai problème, c'est que les gens permettent à leur appareil d'installer des applis sur des stores alternatifs. Je peux me tromper mais la fragmentation d'Android n'est pas en cause ici...

Il me semble que le fonctionnement c'est qu'une des applis listées, présente officiellement dans le store, est susceptible d'embarquer le malware sur certains sites qui proposent des apk à sideloader. Dans ce cas, si tu ne fais confiance qu'au store, les protections mises en place par Google doivent suffire à te protéger.

"Pour ce dernier cas, il vaut mieux éviter d’installer des apps piratées, en dehors du Google Play." C'est pas super clair. Mais sur monandroid.com, il y a une infographie qui dit clairement que l'installation se fait sur un store alternatif.

Je ne voudrais pas paraître lourdingue, mais concernant le point 2 il semblerait que le Play Store abrite également ces applications vérolées.

Encore une fois, pour que le malware s'installe il faut: 1) que l'utilisateur se fasse avoir par le phishing 2) qu'il ait désactivé la protection qui empêche d'installer une app dans un store alternatif. On ne peut pas reprocher à un système d'offrir une certaine liberté (dans notre cas désactiver une sécurité) et de l'autre se plaindre que ce genre de chose arrive. C'est sûr, avec un iPhone, ça ne peut pas t'arriver. Mais tu n'as pas la liberté d'utiliser un store alternatif non plus.

... ou débarrassez-vous de Google une fois pour toutes (fermez vos comptes) et installez CyanogenMod.

Non rien c'est open bar d'où l'intérêt d'avoir la dernière version de l'os

Pas tout à fait car selon l'article des applis du play store étaient concernées

En même temps c'est une usine a gaz cette dobe. J'ai bien fait de la supprimer depuis 6 mois.

Le problème est ce paragraphe là: "Google a été informé, une analyse approfondie a bien entendu été lancée. Pendant ce temps, Google a révoqué le token des utilisateurs concernés, et également supprimé les applications touchées du Google Play." Certaines applications de la liste sont quand même très répandues. Les éditeurs les ont corrigées eux-même ? Et même si on les supprime, elles ont peut-être eu le temps d'infecter l'OS, non ? Ce serait bien que l'auteur de cet article donne une réponse claire et nette, plutôt que de balancer ça comme ça et puis démerdez-vous.

Action -> réaction ... Bravo Ulrich ! Dite moi vous pouvez pas faire une vidéo de présentation de la Beta de Nougat sur OnePlus car en Anglais des fois c'est relou a chercher à comprendre les nouveautés

Il faut quand même désactiver la sécurité de base que Google met en place et sideloader les versions vérolées des applis. Ce qui explique que ce soit (comme toujours) l'Asie qui concentre l'essentiel des infections.

Sauf si elles viennent du Play store.

De ce que j'en ai lu, ce sont les versions qui ne sont pas sur le store qui sont potentiellement suspecte.

C'est pas faux ;)

Que font les play services dans ce cas là, ils repèrent puis suppriment du smartphone les applications vérolées ?

Votre article n'est pas très clair. Ces applications vérolées sont uniquement les versions en dehors du Play Store, ou également les versions sur le Play Store ? Ce serait bien de préciser, parce que là vu la liste, si celles qui sont sur le Play Store sont également concernées, vous risquez de foutre la trouille à pas mal de monde.

+1 comment Google peut-il être toujours à jours sur 4 versions Android en même temps ? (4,5,6,7)

Suicidaire, non. Surtout si on ne pirate pas et qu'on ne va pas sur des stores douteux.

Bref, ne piratez pas. Les iphone jailbreakés sont connus pour ne pas être sûr du tout.

Champagne!

Google fait des mises à jour de sécurité mais c'est pas rassurant pour autant, même si cela concerne surtout l'Asie, pas ravi de savoir qu'une faille rend total open bar les comptes Google.

Rien que clean master :/

Wahoo il y a un paquet d'applications bien connues. Hard reset bonjour. <i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Heureusement que pour Google notre sécurité est leur priorité sinon qu'est ce que ce serait !!!

Mince pornclub est touché !

Oui mais y a les play services tu comprends !

Ne dis rien alors.

Ou mettez votre Android à jour. C'est suicidaire de laisser une ancienne version d'Android sur son téléphone.

Souvent lu dans les commentaires : Les mises à jour c'est pas important dans le choix d'un téléphone. Les mises à jour c'est un truc de geek. Un téléphone qui n'a pas la dernière version de l'OS reste totalement utilisable...

D'accord mais du coup, comment on fait pour savoir s'il y a infection ?

Ce qui est flippant c'est que pendant pas mal de temps je considérai Clean Master comme une excellente appli, mais au fil du temps j'ai trouvé qu'elle devenait de plus en plus usine à gaz, donc j'ai fini par l'abandonner. Mais de toute façon quand je l'utilisais je lui bloquais toutes les autorisations que j'estimais abusives comme l'accès à internet et aux comptes,mais pas uniquement. Je fais la même chose avec la totalité des applis que j'installe et une partie des applis systèmes...

C'est une tablette importée de Chine avec des apps préinstallées ? XD

Il y a d'autres malwares et d'autres failles comme iOS par exemple qui est le plus gros et le plus méchant malware existant sur terre. ;)

bref achetez un iPhone..

mdr

Sa à craché juste apres avoir quitté le lien "googligan.checkout" qui a mis trop de temps à s'ouvrir... à mon goût.<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour tablette</a></i>

Gros flip... juste apres avoir lu l'article, je clique sur le lien "googligan.checkout" sans forcement pour y rentrer mon adresse e-mail, mais juste par curiosité, je ferme la page qui à mis trop longtemps a s'afficher, à mon goût et juste apres je voulais posté un commentaire pour savoir qu'elle était les risques en France malgrais que les comptes les plus touchés soit en Chine, la tablette à craché, et vu les versions android touchés, j'en fais partis, mais si ça ne touche que le continent chinois...<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour tablette</a></i>

Pas vraiment mais bon, j'évite !

Hop : https://www.frandroid.com/android/mises-a-jour-android/394380_oneplus-3-la-mise-a-jour-nougat-disponible-en-beta-publique

Hors Sujet: La Beta de Android N pour OnePlus 3 est dispo ! Si on est sur la dernière version de Android il n'y a pas trop de risque mais bon vaut mieux être prudent, un homme averti en vaux deux .

Ça craint de rentrer son mail sur check point ?

D'Android 4.x à Android 5.x ? OK, ça me concerne pas alors.

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix