Comment fonctionne l’attaque ?

Cela paraît compliqué aux premiers abords, mais l’attaque sophistiquée est en réalité très simple. Commençons par le début. Tout comme n’importe quelle attaque de phishing, vous recevrez un e-mail dans votre boîte de réception, qui provient d’un de vos contacts – il aura des détails que d’autres e-mails d’hameçonnage n’ont certainement pas. Il aura surtout une pièce jointe. La manœuvre frauduleuse mise sur sa prétendue pièce jointe.

https://twitter.com/tomscott/status/812265182646927361

En cliquant sur ce fichier, vous cliquez en réalité sur une capture d’écran avec un lien, un lien qui vous renverra sur une nouvelle page qui vous invitera à vous reconnecter à votre compte Gmail. L’URL affichée dans la barre d’adresse semble plutôt inoffensive, il y a écrit « data:text » suivi de l’adresse « https://accounts.google.com ». Mais en tapant vos accès ici, vous tombez dans le piège. Un e-mail sera envoyé à toute votre liste de contacts, et vos accès seront partagés. Cette attaque de phishing fonctionne depuis plus d’un an, mais elle a été particulièrement efficace ces derniers temps. Les données recueillies sont ensuite revendues, bien évidemment.

Comment se protéger de cette attaque ?

Heureusement, il y a des protections infaillibles que vous pouvez utiliser. Tout d’abord, ce qu’il faut faire régulièrement, changez votre mot de passe, et utilisez la vérification en deux étapes. Cela peut être vraiment contraignant, mais vous serez bien content de l’avoir activé en cas de tromperie de ce type.

Pour aller plus loin

Tuto : Comment activer la validation en deux étapes sur son compte Google ?

Maintenant, il serait un bon temps de commencer à utiliser un gestionnaire de mots de passe. Voici notre sélection.

Ensuite, restez attentifs. Dans ce cas précis, la partie au début de l’URL est sûre « https://accounts.google.com » mais si vous lisez ce passage « data: text / html » avant que la partie HTTP de l’URL, n’entrez pas vos informations d’identification. Fermez le site, videz votre cache, signalez l’e-mail, et changez votre mot de passe (juste au cas où).

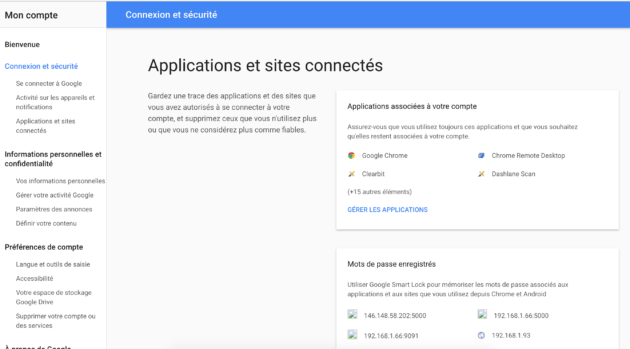

Vous pouvez également vérifier les apps et services connectés à votre compte, cela permet de vérifier les irrégularités.

Enfin, consultez notre guide de conseils à suivre pour sécuriser vos données et votre smartphone.

Pour aller plus loin

9 règles à suivre pour sécuriser son smartphone Android (et son iPhone)

Retrouvez un résumé du meilleur de l’actu tech tous les matins sur WhatsApp, c’est notre nouveau canal de discussion Frandroid que vous pouvez rejoindre dès maintenant !

Moi j'ai may password très bien utilisation très simple

Non,c'est bon, le problème s'est réglé tout seul, je pas comment. Je garde toujours MinMinGuard, l'équivalent d'Adblock en module Xposed.

A cause de ton bloqueur de pubs/trackeurs. Ca me fait pareil avec adaway. C'est leur vieux truc de tracking. Faut desactiver le bloqueur de pubs ou rajouter le site en liste blanche. Moi j'ai cela pour les liens dans les discutions disqus. Ex http://google.fr

Salut toi, ça faisait longtemps. Bien ?

oui surtout que là, pas la moindre trace d'édition et la date de l'article reste à sa date d'origine !!!

Comme d'hab avec les màj d'articles...

génial, du coup pour s'y retrouver c'est top... :-(

D'après ton autre commentaire, celui de janvier

Dans les spam, ceux-ci sont automatiquement et définitivement supprimer après un certain temps (15jours ou 1 mois?)

... si l'attaquant réussi à voler email+password via ce type de phishing, il ne peut tout de même pas se connecter puisqu'il lui manque le code pour la deuxième étape.

c'est un nouvel article ou le même que celui du mois de janvier ?

Et sur internet d'autre non pas le meme genre de pb que toi ?

mais qu'est-ce que tu racontes ? bref, la double authentification c'est une protection supplémentaire, c'est même pas Google qui l'a inventée, c'est énormément utilisé, y compris par les banques, pas besoin de ton avis, merci.

Oui enfin si tu me piques le smartphone et que t'as accès aux mails (sous entendus, pas de code PIN, pas de schéma etc.) t'as pas besoin de la double authentification pour ça. La double authentification ne sert pas dans ce contexte (et elle a jamais dit qu'elle servait).

Non, il ne trouve rien. Je ne pense pas que ce soit un malware parce que ça ne touche que les mails de Disqus et uniquement sur ma tablette. Ça me saoule grave, il me faut un module qui bloque Viglink ou les liens de redirection ou quelque chose dans le genre.

M'est avis que ta limite est bien plus probable que tu ne le crois. J'ai le smartphone, et donc la carte SIM. Je peux toujours réinitialiser le mot de passe. Je passe par le navigateur, je clique sur "Mot de passe oublié" et il y a de fortes chances que le mail pour la réinitialisation arrive sur le smartphone, qui je le rappelle reçoit probablement aussi les mails de l'utilisateur. J'ai donc le mot de passe en plus du code de vérification. Je rappelle fortement que tout est centralisé sur le smartphone et que cela frappe en plein dans la limite de la double authentification.

Si tu le fais sur ton smartphone ils auront aussi l'accès à tes SMS.

Bah la sincèrement non car je n'ai jamais eu ce type de problème, regarde avec l'apps MalwareBytes.

en plus je l'ai eu y a pas longtemps ce truc mais le site google account était assez mal fait... je ne me suis pas fait avoir (oui je sais je suis trop fort :-) ) et j'ai signalé à google le phishing avec la fonction adéquat dans gmail (différent du bouton spam) https://support.google.com/mail/answer/8253?hl=fr Vous avez aussi cette page pour signaler les pages de phishing : https://safebrowsing.google.com/safebrowsing/report_phish/?hl=fr par contre je n'ai pas fait gaffe à l'url. ce n'est pas très vieux mais je n'arrive pas à retrouver le message, quand on signale le phishing, gmail le mets où le message ?

C faux, on défini soit même les appareils.

La solution première serait de ne pas cliquer dessus, non ?

ok merci je trouvais ça bizarre aussi !

J'ai un peu cherché. Apparemment tu peux coder directement ta page HTML dans l'URL via le data:text. copie/colle ça dans ta barre d'adresse : "data:text/html,mais j'y crois pas !" du coup je me doute que le lien en question est bcp plus gros, qu'il y a bien "https://accounts.google.com" en tout début mais qu'il doit servir à rien si ça se trouve (via une astuce syntaxique ou qqchose dans ce goût-là). le lien doit contenir une redirection (t'as même droit à mettre du javascript !) et du coup tu vois l'URL google, mais tu t'en sers pas du tout.

un peu plus d'explication technique sur l'url qui semble quand même utiliser le domaine "maître" de google ? et non une arnaque en remplaçant une lettre ou un chiffre de l'url ?

C'est un peu tiré par les cheveux comme comparaison, vu ta photo.

Un mécanisme anti-pub qui repère la redirection de lien, peut-être?

Ce genre de programme, sur Android, c'est aussi utile que du shampooing sur ma tête.

C'est un peu rapide comme déduction. J'ai ce système : double authentification, et je reçois un SMS. Changeant souvent de ROM, je me retrouve souvent avec un téléphone vierge sur lequel je dois réactiver mon compte Google. Et ce système est super rapide, car automatique : le téléphone reçoit le SMS, et je n'ai même pas à copier/coller le code, l'appli Google détecte le SMS et s'auto "double authentifie". Pourtant c'est très sécure comme système. - Si un chinois du FBI russe craque mon mot de passe : bin il a pas mon téléphone (ma carte SIM pour être exact). - Si on me pique mon téléphone, avec ma carte SIM : en mettant la carte SIM dans un autre téléphone, il connait pas mon mot de passe, donc il en fera rien non plus. Il faut donc me piquer le mot de passe ET la carte SIM, qui est de toutes façons la limite de la double authentification (toujours mieux que piquer seulement le mot de passe ou seulement la carte SIM).

<blockquote> Or désormais on peut souvent réaliser l'ensemble de la double authentification sur un seul et unique appareil, en recevant le code de confirmation sur l'appareil à partir duquel on se connecte. </blockquote> Magnifique. Recevoir le code de confirmation sur l'appareil depuis lequel on essaie de forcer le compte... Je préfère le recevoir par SMS. Parce que je doute qu'un gars qui voudrait utiliser mon compte refuse le mail qu'il recevra pour l'informer d'activité sur mon compte.

Installe Malwaresbytes anti-malware et fait un petit scan, ça te fera pas de mal. Par contre je ne l'ai jamais testé sur Android.

Je ne vois pas comment la vérification en 2 étapes est la solution. Pour le grand public c'est juste une vaste blague. L'intérêt des processus de vérification en 2 étapes réside dans le fait que les divers éléments d'authentification soient envoyés sur des appareils distincts, sur une combinaison unique de plusieurs appareils que seul l'utilisateur est susceptible de posséder. Or désormais on peut souvent réaliser l'ensemble de la double authentification sur un seul et unique appareil, en recevant le code de confirmation sur l'appareil à partir duquel on se connecte. Donc la double authentification ne sert strictement à rien si ce n'est à perdre du temps. Bref rien ne vaut les bonnes vieilles méthodes, à savoir la vérification des liens sur lesquels on clique et la vérification des détails de l'expéditeur (ici inefficace).

Via un antivirus? si c'est le cas, c'est déjà fait et j'ai rien trouvé. T'as pas autre chose à me proposer?

Tu as peut-être un malware une analyse ne pourrais pas faire de mal.

Chui peut-être un peu hors-sujet là mais voilà: chaque fois que j'ouvre un mail de Disqus quelqu'il soit, ça me redirige vers un lien mort (et pourri) de Viglink et, étrangement, c'est uniquement sur ma Nexus 7 2013 et avec Gmail ou n'importe quel autre appli mail. Quelqu'un n'aurait pas rencontré ce problème et si oui, comment s'en débarrasser?

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix