Qu’est-ce que Pegasus ?

Pegasus est souvent décrit comme un logiciel ou un mouchard : cette solution commerciale est vendue par la société israélienne NSO Group pour infecter les smartphones, Android mais aussi iPhone. Ce logiciel laisse peu de traces derrière lui, il est donc difficile à identifier.

Invisible pour l’utilisateur du téléphone, le logiciel peut être installé à distance, sans que la cible ait même besoin de cliquer sur un lien malveillant, et en toute discrétion, en s’appuyant sur des failles de sécurité dans les logiciels d’Apple et de Google.

Ce logiciel n’est commercialisé qu’auprès d’États ou d’agences gouvernementales, avec l’aval du gouvernement israélien. Le logiciel a ainsi été vendu à 55 pays, dont plusieurs démocraties et pays européens.

Qui est derrière les révélations actuelles ?

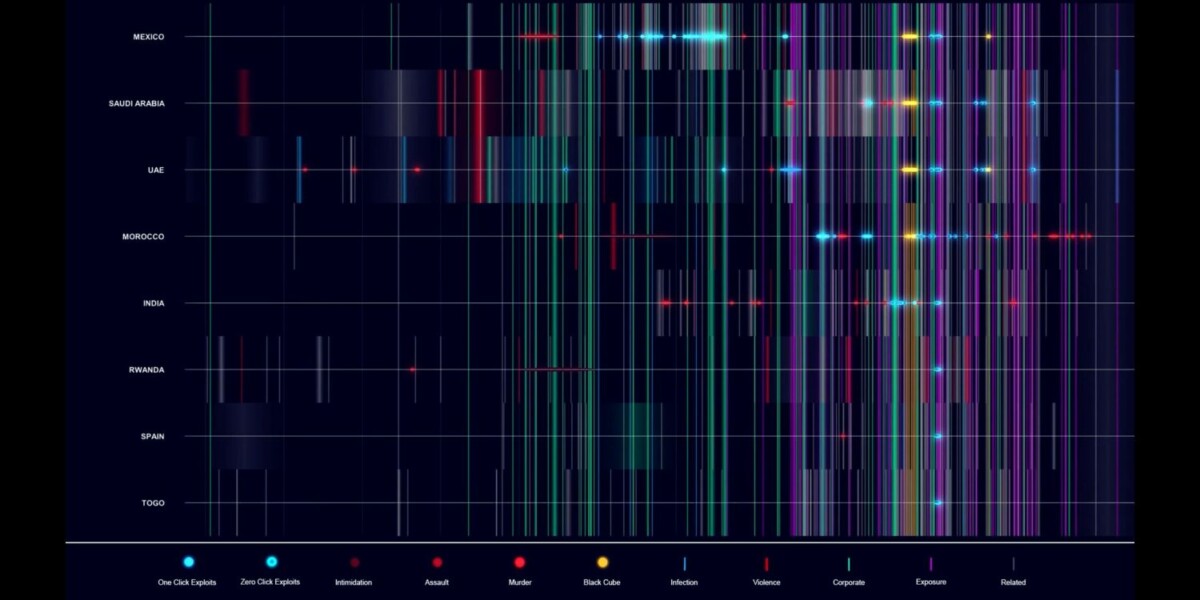

Forbidden Stories et un consortium de 17 médias ont néanmoins réussi à le traquer, avec l’aide d’Amnesty International et le Citizen Lab. Ils ont ainsi listé 50 000 numéros de téléphone qui ont été ciblés, dont plus de 1 000 en France. Ces 50 000 numéros ont été rentrés par une dizaine de clients de NSO dans le système qui active le logiciel.

Plus de 80 journalistes ont réalisé un travail titanesque pour identifier les porteurs des numéros de téléphone.

Qu’est-ce qui est volé ?

Achetez le nouveau Pixel 9a et recevez jusqu’à 415 euros en échange d’un téléphone éligible (prime promotionnelle de 150 euros incluse). Offre valable jusqu’au 12/05.

Il ne s’agit pas uniquement d’écoute téléphonique. Ce logiciel aspire l’ensemble des données du smartphone : photographies, vidéos, cartes d’adresses, les localisations… mais aussi les messages chiffrés dans des logiciels comme Signal ou WhatsApp.

En s’appuyant sur des failles, que Google et Apple prennent du temps à corriger, Pegasus évolue sans cesse pour s’adapter aux nouvelles versions des OS que l’on utilise au quotidien.

Qu’est-ce que l’on a appris ?

Évidemment, l’usage de Pegasus est réalisé en dehors de tout cadre légal, il en résulte des données sur des affaires très sensibles.

Ce sont avant tout des journalistes, des opposants, des avocats, des défenseurs des droits de l’homme qui sont les principales cibles de ce logiciel espion sophistiqué. Finalement, il y a peu de cas de surveillance politique, ce sont les journalistes qui sont les principales cibles.

Qui a été ciblé ?

Ce logiciel sert à surveiller les oppositions politiques, mais aussi à l’espionnage industriel ou encore à la surveillance de la presse. Il n’a pas été utilisé en France, mais c’est le gouvernement marocain qui a ciblé de nombreux numéros français à l’indicatif « +33 ».

On y trouve des journalistes, des athlètes, des imams, des prêtres, des avocats, des youtubeurs… Une trentaine de journalistes et de patrons de médias français figurent sur la liste des cibles de Pegasus, dans des rédactions aussi variées que Le Monde, Le Canard enchaîné, Le Figaro ou encore l’AFP et France Télévisions.

Le nom d’Edwy Penel est présent : le fondateur de Mediapart avait critiqué la répression policière des manifestations du Rif, ainsi que celui d’Éric Zemmour par exemple. Certains journalistes semblent avoir été uniquement ciblés pour récupérer leur carnet d’adresses et ainsi atteindre d’autres journalistes visés.

Quelles conséquences ?

On retrouve le logiciel derrière plusieurs scandales qui ont mené aux meurtres et à la disparition de nombreux opposants, journalistes… c’est le cas, par exemple, de Jamal Khashoggi, l’éditorialiste saoudien du Washington Post assassiné le 2 octobre 2018 à Istanbul en Turquie. On peut également trouver des traces du logiciel Pegasus dans les téléphones de plusieurs proches de l’opposant saoudien qui ont également été assassinés.

Au Mexique, plus de 15 000 numéros de journalistes ont été retrouvés, dont celui de Cecilio Pineda, un journaliste assassiné en mars 2017.

Les investigations ne font que commencer. Ce logiciel a sans doute servi à de nombreux meurtres ou arrestations dans le monde entier.

Et la suite ?

L’entreprise NSO continue d’expliquer qu’ils développent cette solution en toute bonne foi. Selon eux, elle a permis de sauver de nombreuses vies. En fonction des enquêtes, ils ont également expliqué qu’ils fermeront l’accès à l’outil aux clients incriminés. C’est ce qu’il s’est passé en 2018, après l’assassinat de Jamal Khashoggi, NSO avait suspendu l’accès de Pegasus à l’Arabie Saoudite, dans l’attente des résultats de l’enquête. Mais la société aurait réautorisé son accès en 2019 sous la pression du gouvernement israélien.

Plusieurs failles de sécurité sont encore exploitables. Apple et Google devraient réagir rapidement au vu de l’ampleur des révélations actuelles. Cela ne devrait pas empêcher NSO d’adapter son logiciel et de continuer à le commercialiser alors que le cadre international à son exploitation est inexistant.

C'est le probleme de devoir installer des backdoor pour le gouvernement us. Apres des sociétés arrivent a y avoir accès et revendent ces accès au plus offrant ...

Mêmes interrogations : c'est si simple que ca leur logiciel ? tu rentre juste le numéro de téléphone et ca infecte automatiquement la cible ?

Le logiciel d'Amesys "se contentait" de faire de l'écoute des réseaux. Il n'aspirait pas les données des téléphones. Utiliser une messagerie cryptée était a priori suffisant pour se protéger.

On sait par quel canal passe l'installation qui n'a pas besoin de l'action de l'utilisateur? Faut quand même se rendre sur un site particulier et cliquer quelque part non? Apparemment toutes les tentatives d'infections n'aboutissent pas, et j'aimerais connaître le mode opératoire...

Quand on vois qu'on à des mis à jours d'application tous les 2-3 jours, ça fait peur en fait. Mise à jour de sécurité ok, ajout de nouvelles fonctionnalités ajoutant des failles de sécurité, pas sûr... Il serait surtout temps qu'on arrête de toujours vouloir avoir de la nouveauté sur nos applications et qu'on s’efforce se sécurisé tout ça.

On ne l'utilise pas parcequ'on a probablement déjà le notre : made in france.

Par définition ce sont des failles zero day, donc impossible de s'en protéger, sinon l'attaque ne fonctionnerait plus !

Ils font ce qu'ils peuvent hein, c'est le jeu du chat et de la souris...

On ne peut rien faire pour s'en débarrasser. Le fait d'attaquer la liberté de la presse et les enquêtes contre les dictatures sont des actes extrêmement graves, probablement plus importantes que le passe sanitaire. Pour rappel, c'est d'ailleurs une enquête mondiale, pas juste francaise'

L'important ici en réalité est que l'outil lui-même a été victime d'une fuite d'information sur l'usage qui en est fait. Entre le "malware qui veut s'installer pour t'afficher des pubs, miner du Bitcoin ou revendre ton n° de CB sur le darknet" et le "malware qui veux aspirer tes données pour en savoir plus sur tes intentions pour commanditer ton assassinat", c'est clairement pas le même enjeu. Mais oui, ça montre quand même qu'un système qui disait ouvertement exploiter des failles il y a 5 ans semble toujours fonctionner aussi bien.

Je te rappelle que Google a dit que notre sécurité était leur priorité, pour apple c'est un peu différent, ils disent que tout ce qui est sur l'iPhone reste sur l'iPhone 🙄

Il faudrait aussi rappeler que l’histoire n’est pas nouvelle. Tel en témoigne par exemple un article de 01net datant de 26 août 2016 intitulé « Comment fonctionne Pegasus, ce malware qui vole toutes les données de l'iPhone ». Donc qu’il y ait besoin actuellement de parler d’autre chose que de l’extension du pass sanitaire, d’accord, mais que l’on essaie de nous faire croire que les journalistes et les défenseurs des droits humains, principales cibles apparemment du malware, ne connaissaient pas l’existence de ce logiciel et ne savaient pas ce qu’il fallait faire pour s’en débarrasser, c’est un peu dur à admettre.

Ils auront toujours une longueur d'avance par rapport à Google et Apple. Bien évidemment le 0 faille est le but recherché, mais bon ça reste utopique.

"Il n’a pas été utilisé en France," hhahahahaaaaa....

C'est extrêmement inquiétant de savoir que ce logiciel peut être installé à distance, sans que la cible ait même besoin de cliquer sur un lien malveillant. Il serait temps que Google et Apple corrige ses failles de sécurité.

Tu penses que tu pourrais être une cible ? Un peu de sérieux...

Terrible...

Ce serait intéressant de savoir dans les grandes lignes comment les appareils ont été infectés par le virus et ce qu'il est possible de mettre en place pour se protéger car ce système pourrait être dévoyé pour être utilisé sur un nombre plus large de personnes

Il serait bon de rappeler qu'en France la filiale de Bull "Amesys" a développé le même type de logiciel appelé "Eagle".Celui-ci était utilisé entre autre par le régime lybien de Kadhafi.

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix