En France, il existe FR-Alert, un système d’alerte d’urgence en France. Les Italiens aussi ont le même service, nommé… IT-Alert, sans grande surprise. Malheureusement, des pirates ont repris ce nom pour publier une fausse application d’alerte d’éruption volcanique, qui s’est révélée être un malware.

Pour aller plus loin

FR-Alert : vous avez reçu une alerte sur votre smartphone, on vous explique tout

IT-Alert : le service d’alerte italien détourné

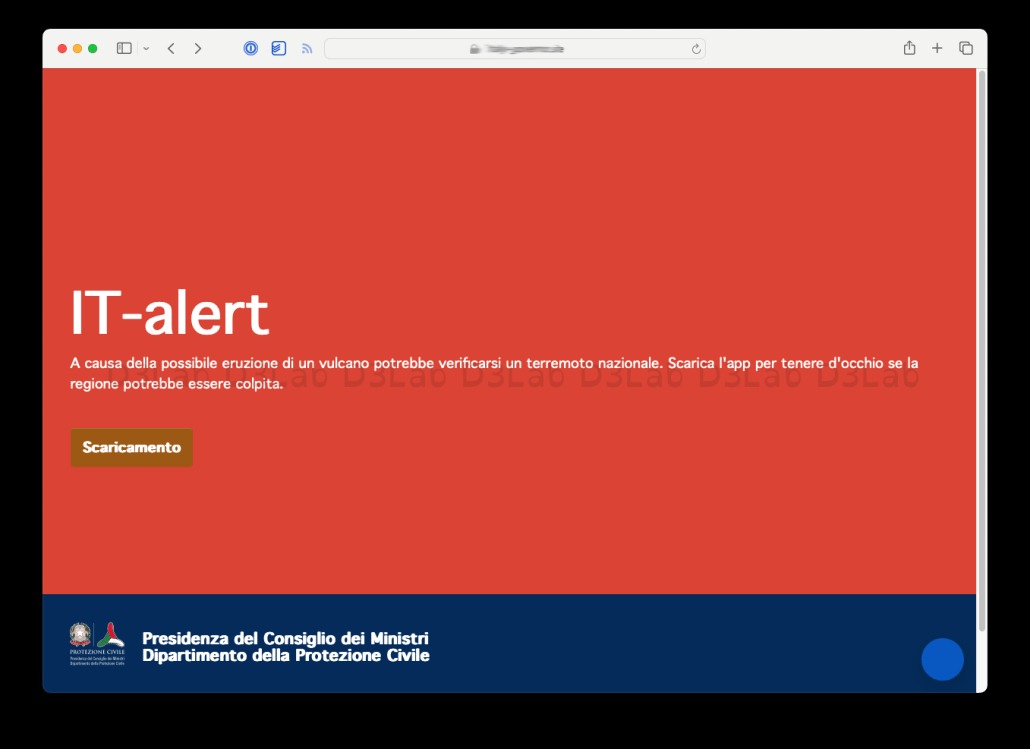

IT-Alert est donc un réel service public, géré par le gouvernement italien et par le département de la protection civile locale. C’est lui qui fournit des alertes d’urgence et des conseils à la population en cas de catastrophes : incendies, inondations, tremblements de terre, etc. Contrairement à la France métropolitaine, il existe aussi des alertes d’éruptions volcaniques.

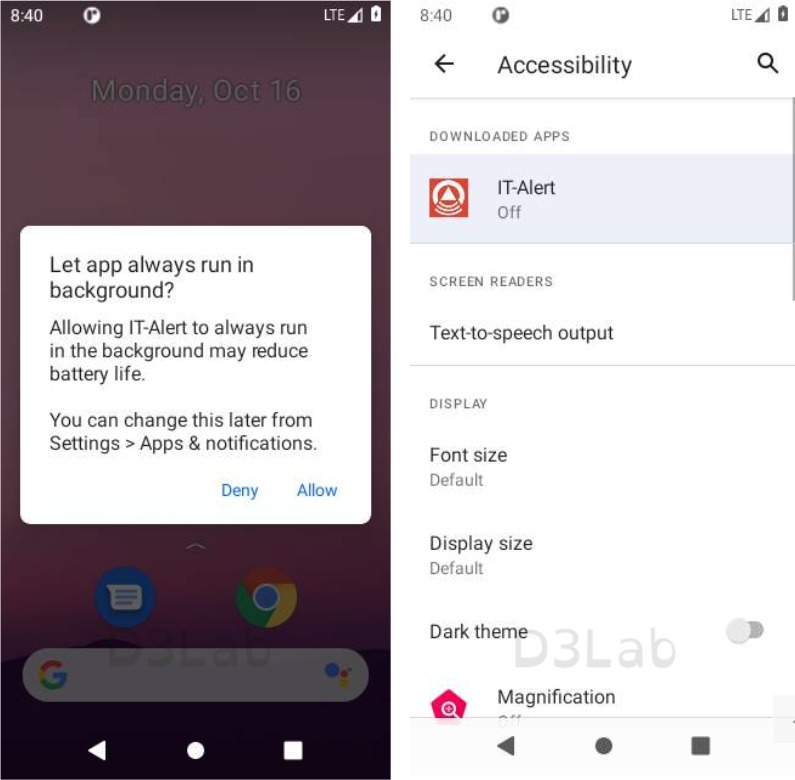

C’est à partir de ce service qu’un faux site IT-Alert a été monté. Il se targuait de prévenir des risques d’éruptions volcaniques et invitait les visiteurs à télécharger une application sur leur smartphone. Pour les appareils iOS, les utilisateurs étaient redirigés vers le vrai site d’IT-Alert. Mais pour les propriétaires d’appareils Android, un téléchargement d’un fichier APK « IT-Alert.apk » se lançait.

Il s’agit du fichier d’installation d’une application, qu’on peut utiliser pour éviter de passer par le Play Store, là où les applications sont vérifiées au préalable. De quoi passer entre les mailles du filet de Google pour les pirates. Ce site a été repéré par les experts italiens en cybersécurité du D3Lab.

SpyNote : un malware qui évolue et qui continue à sévir

Le problème, c’est qu’à l’intérieur de ce fichier APK, il y avait un logiciel malveillant, nommé SpyNote. La fausse application pouvant accéder aux paramètres d’accessibilité, elle donne aussi les droits à SpyNote. Cela permet à ce dernier d’effectuer de nombreuses actions sur les smartphones des victimes.

C’est comme ça que SpyNote peut voler des informations d’identification sur les applications : banques, cryptomonnaies, réseaux sociaux, etc. Ce virus peut aussi enregistrer les caméras, suivre la position GPS, enregistrer les frappes du clavier ou encore prendre des captures d’écran et intercepter les appels téléphoniques.

Comme le raconte Bleeping Computer, cela fait depuis 2022 qu’on connaît SpyNote sur Android. Deux versions majeures plus tard, il continue d’être vendus entre hackers, notamment via des canaux privés sur Telegram, qui offrent un pseudonymat sécurisé pour ses utilisateurs. Cette troisième version sévit toujours puisqu’un rapport de ThreatFabric a été publié début 2023 : il fait état d’une augmentation du nombre de détections de SpyNote sur des smartphones.

Une hausse des piratages due à la fuite du code source d’une version modifiée, nommée CypherRat. C’est grâce à ce code source que plusieurs variantes ont été crées, permettant de cibler des applications bancaires, des réseaux sociaux ou des services de messagerie. 10 mois plus tard, c’est au tour de F-Secure de tirer la sonnette d’alarme : les détections de SpyNote grimpent en flèche.

Comment se prémunir face aux dangers de ce virus ?

Pour vous prémunir des dangers de ce malware, nous vous conseillons de ne pas télécharger et installer des fichiers APK sur votre appareil Android. Téléchargez des applications via des magasins d’application sécurisés, comme le Play Store.

Un porte-parole de Google a rappelé à Bleeping Computer qu’aucune application du Play Store n’est infectée par SpyNote. Il a ajouté que Google avait mis en place des protections supplémentaires avant la publication du rapport de F-Secure.

De plus, la fonction Google Play Protect peut avertir les utilisateurs ou bloquer des applications si elles ont un comportement suspect. Pour en profiter, assurez-vous que les services Google Play sont activés et à jour. Attention tout de même : cette solution n’est pas infaillible, comme toutes les solutions de sécurité.

Téléchargez notre application Android et iOS ! Vous pourrez y lire nos articles, dossiers, et regarder nos dernières vidéos YouTube.

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix