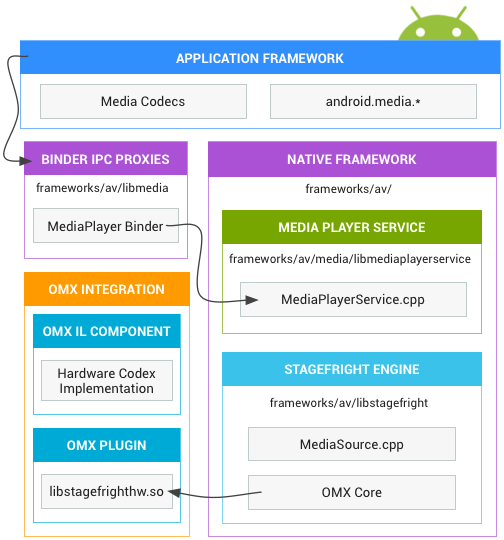

Vous avez sûrement dû entendre parler de Stagefright, la grave faille de sécurité sous Android qui a fait réagir de nombreux acteurs, de Google aux constructeurs en passant par les opérateurs et les experts en sécurité. Joshua Drake, à l’origine de la découverte (en passant 3 semaines à étudier le code pour ensuite proposer des patchs à Google) est revenu sur les détails techniques de la faille lors de la conférence Black Hat. Pour rappel, les différentes failles (une dizaine) ont toutes été trouvées au sein de la bibliothèque Stagefright présente dans le code source d’AOSP mais également Firefox et Firefox OS. Son rôle est de lire les fichiers multimédias comme les vidéos et les fichiers audio. Mais grâce aux failles, il est possible pour un pirate d’avoir un accès root à la machine, avec un seul fichier vidéo.

Un piratage possible malgré les diverses protections

Lors de la conférence, l’expert en sécurité a donné quelques détails supplémentaires sur l’exploit. Tout d’abord, comme on le savait déjà, la bibliothèque ne dispose pas d’un accès root à la machine. Toutefois, il est possible pour les pirates de procéder à une escalade des privilèges avec les failles, afin d’obtenir l’accès root, capable de tout réaliser sur la machine. Pour atténuer cette possibilité, Google a introduit avec Android 4.0 Ice Cream Sandwich la fonctionnalité ASLR (Address space layout randomization) pour éviter les dépassements de tampon capables d’être utilisés par les pirates. Toutefois, ce genre de fonctionnalités rendent plus difficile le travail des pirates, mais pas impossible. Ainsi, Joshua Drake a réussi à réaliser son exploit sous Android 2.3 mais également 4.0, censé être davantage protégé. L’homme a précisé que la faille devrait être assez facilement exploitable sur les autres versions de l’OS, avec un peu plus d’analyse de la part du pirate.

L’expert a également pointé du doigt certains constructeurs qui modifient le code source d’AOSP et qui rendent encore plus vulnérables leurs terminaux à une attaque. On ne sait toutefois pas quels sont les OEM visés. À l’inverse, pour les terminaux les mieux protégés, l’attaque restera possible, mais il sera beaucoup plus difficile – voire impossible – d’avoir un accès root. Pour ces terminaux, les pirates pourront toujours réaliser de nombreuses actions dangereuses comme prendre des photos, se les envoyer par Internet, voire espionner les conversations téléphoniques grâce au microphone et au son entrant.

Les MMS, l’un des principaux moyens de l’attaque

Pour l’exploitation des failles, on a beaucoup parlé des MMS. C’est en effet l’une des méthodes les plus simples pour répandre rapidement et facilement un ver qui pourrait espionner des milliers de terminaux. C’est en fait à cause du comportement de Hangouts et du logiciel de gestion des SMS par défaut sous Android : à la réception d’un MMS vidéo, la bibliothèque Stagefright traite le fichier, même avant sa lecture. Il est alors trop tard, le pirate est déjà entré dans le terminal. C’est pour cette raison qu’il est recommandé de désactiver la réception automatique des MMS. Mais imaginez qu’une personne dans vos contacts soit touchée par la faille : elle va vous envoyer (sans s’en apercevoir) un MMS vérolé que vous allez ouvrir. Dans ce cas, il n’existe, pour le moment, aucune protection pour la majorité des terminaux. Toutefois, l’exploit n’a pas encore été repéré dans la nature. Les MMS permettraient également aux pirates de réaliser un envoi en masse, pour véroler de nombreux terminaux. Dans ce cas, les opérateurs pourraient toutefois intervenir, s’ils se rendent compte d’un comportement étrange sur leur réseau.

WhatsApp et les navigateurs aussi touchés

Mis à part les MMS, la faille peut être activée par de nombreuses manières. Une autre méthode simple est l’envoi d’une vidéo par une application de messagerie instantanée telle que WhatsApp. Celle-ci utilise en effet forcément la bibliothèque Stagefright pour lire la vidéo. Pire, à la manière d’Hangouts, WhatsApp crée une miniature de la vidéo, même si elle n’a pas encore été lu, permettant aux pirates d’avoir accès au terminal. Les pirates peuvent également passer par le navigateur, en forçant la lecture d’une vidéo ou son téléchargement, deux actions qui déclenchent la faille. Le risque est particulièrement élevé, puisqu’il est facile, dans les méandres d’Internet, de se retrouver en un instant, ou en une pop-up, sur un site qu’on ne voulait pas connaître.

Les manières de se protéger

Pour se protéger, il n’y a pas beaucoup de méthodes disponibles pour le moment comme nous l’avions vu dans un article dédié. On conseillera de désactiver le chargement automatique des MMS, voire leur réception pour les plus paranos. On conseille aussi de désactiver le chargement automatique des vidéos dans les logiciels de messagerie instantanée comme WhatsApp ou Telegram. Le navigateur Firefox depuis sa version 38 ne semble pas touché par les failles, et on conseillera alors son utilisation, avec des pincettes, puisqu’il passe toujours par la bibliothèque Stagefright. Enfin, le mieux est de patcher la bibliothèque Stagefright pour supprimer le risque potentiel. Pour cela, il faudra attendre les mises à jour des constructeurs. Google propose des images factory exemptes des failles alors que Samsung, LG et Alcatel One Touch vont bientôt proposer des mises à jour OTA. CyanogenMod CM12.0 et 12.1 sont protégés depuis quelques semaines déjà. Pour les autres, patience, il existe un outil pour savoir si votre terminal est touché par la faille ou non. Selon les premiers retours, même avec un appareil à jour, l’outil indique que celui-ci est touché par le bug. Étrange.

Un problème inhérent à Android

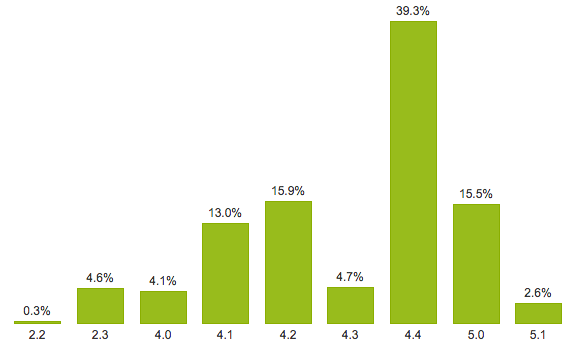

On voit là l’un des principaux soucis sous Android : le déploiement des mises à jour. Contrairement à Windows Phone et iOS, les mises à jour sont envoyées aux constructeurs qui adaptent le code source à leur produit. Ensuite, ces derniers envoient directement la mise à jour aux utilisateurs les plus chanceux : ceux qui ont acheté leur mobile nu et débloqué. Parallèlement, le constructeur envoie la mise à jour aux opérateurs, qui réalisent ensuite un travail de validation et de certification pour enfin lancer le déploiement sur les terminaux des clients ayant acheté un terminal chez l’opérateur. C’est pour cette raison qu’Android Lollipop représente à peine 18 % du parc des terminaux sous Android plus de 10 mois après sa sortie. La faille Stagefright aura eu le mérite de faire bouger les choses puisque Google a annoncé des mises à jour de sécurité mensuelles pour les Nexus, tout comme Samsung et LG. Bonne nouvelle : celles-ci n’auront pas besoin d’être certifiées par les opérateurs. Toutefois, de nombreux terminaux resteront à jamais vulnérables à cette faille puisqu’ils ne seront jamais mis à jour. Google a en effet parlé de plus d’une centaine de terminaux qui allaient être mis à jour, contre environ 24 000 modèles différents de produits existants sous Android. Mais Google a les poings liés, en ayant autorisés les OEM a ajouter leur interface sur Android, et donc empêcher toute mise à jour automatique, hormis les mises à jour de sécurité bien que les constructeurs doivent la valider.

Tu bluffes Martoni, 6 failles actives sur 8 après 4 mises à jour successives

Jusque là tout va bien ...

Salut, Donc, en gros le "retour usine" du téléphone ne sert à rien? Si on est infecté, le malveillant aura toujours la possibilité de se réinstaller via le root auquel il a "souscrit" lors de son intrusion dans le portable? Est-il possible de supprimer ce root et de l'identifier? Merci par avance, Cdt.

mon galaxy s6 a pris une grosse claque dans la gueule avec cette maj surchauffe et la batterie s'epuise a vue d oeil je suis deg

Emm non je n'ai pas de wifi chez moi :p mais tu as raison atteindre la famille toute entière a travers un seul appareil ca je n'y ai jamias pensé :)

Tu es vraiment naïf et ignorant. Tu as le wifi non chez toi? ce wifi est actif sur un réseau local qui sert à la famille non? Une famille composé de ton père, de ta mère ou peut être de frères et sœur qui eux achètent sur le web ou accèdent à des données exploitables sur le web? À partir de ce moment là tu es une cible intéressante et rentable.

Tout à fait et c'est un des obstacles qui fragilise considérablement android. Le pire est à venir

Cette faille sera très certainement corigée par XIAOMI dans les plus brefs délais, je leur fait confiance. XIAOMI est un des constructeurs les plus ponctuels concernant les MAJ. MIUI 7 sera à coup sûr épargné de cette faille.

Exact... C'est propre à Google...

Les logiciels malveillants ont intérêt à être discret, il n'y a pas que des photos de célébrité qui peuvent être intéressantes (compte + mot de passe, liste de contacts, etc) et il n'y a pas que les données (envoi de spams, etc). La vérification en 2 étapes ? Je suis sous Android et je ne l'ai pas. Il ne faut pas confondre Android et les applications propriétaires de Google.

C'est fort peu probable si tu ne changes de ROM.

Acheter un appareil sans que des pilotes libres soient disponibles, c'est se piéger soit même. Faire de l'ingénierie inverse n'est pas trivial et long, après il faut encore écrire les pilotes. Corriger l'erreur est donc possible, mais il faut au une personne motivée (bénévole, financement participatif ou pour la souveraineté dun État ou je sais pas quel raison), d'où le fait qu'il vaut mieux ne pas faire d'erreur dès le début. Les appareils supportés par Replicant sont vieux, mais certains sont facilement trouvables d'occasion. Utiliser une ROM avec le moins d'éléments propriétaire que celle d'origine et avec le root est tout de même moins pire. On le voit bien dans ce cas avec CyanogenMod qui grâce à son indépendance a pu proposer un patch sans les constructeurs (ce qui aurait été impossible dans leur cas pour la majorité des pilotes). Replicant ne pose pas de problème à Stallman, même si c'est basé sur Android. https://www.gnu.org/philosophy/android-and-users-freedom.html Stallman refuse la téléphonie mobile parce qu'avant de pouvoir faire ou recevoir le moindre appel, celui qui détient les antennes sait où sont les utilisateurs du réseau par triangularisation. http://framablog.org/2011/03/17/richard-stallman-reve-staline/ Depuis le début, il y a aussi le problème du code source de la puce baseband, mais c'est un problème résolvable (comme le manque d'un OS libre jusqu'en 1992, ce qui ne signifie pas que c'est trivial). https://en.wikipedia.org/wiki/Baseband_processor#Security_concerns

Oui c'est clair qu'en y regardant de plus près ont voit bien que le modèle du logiciel libre aurait surement été très bien adapté à une situation comme celle-ci mais trouve-moi le moyen d'installer une ROM comme Replicant OS sur une majorité de terminaux. La plupart des téléphones compatibles datent maintenant de plusieurs années. Alors à moins de lancer une part importante de la communauté sur le portage d'un nouveau modèle aucune solution viable n'existe réellement. Et ce n'est pas le flash d'une ROM AOSP + F-Droid sans GAPPS qui régleront le problème. Bref Android n'est pas si ouvert qu'il n'y paraît. Finalement c'est Richard Stallman qui a raison en refusant d'utiliser le moindre téléphone mobile, difficilement applicable dans les faits. Nous sommes donc complètement bloqués ou presque...

A kernald : J'avais un peu peur que cela soit la raison de cette publication Finalement ce "monde là" fonctionne comme nos Grandes Entreprises...

J'ai du mal m'exprimer car ce n'est pas ce que je voulais dire. Même si Google voulait pousser des mises à jour auto chez les constructeurs ce serait techniquement très difficile à cause des spécifications de chaque ROM.

Qu'en est-il des smartphone Xiaomi ou Meizu qui sont sur MIUI et Flyme OS respectivement? Car ces deux variations d'Android sont lourdement modifiées et probablement exemptées de cette faille. À voir...

C'est clair, c'est faux de chez faux. Google ne peut rien imposer aux constructeurs.

C'est ce que ça laisse supposer, mais ce n'est pas le cas.

Tu peux toujours te retrouver avec des SMS envoyés à des numéros surtaxés, ou des appels passés sur ce même genre de lignes à ton insu. Et donc recevoir une facture relativement salée à la fin du mois...

Accessoirement, Google a été informé de la faille de manière non publique, avec explications et patchs, en avril/mai. Rien n'a été fait depuis. Sans ce genre de publication, les constructeurs ne font rien, donc...

Euh, "sans aucun bug connu"... ouais, non hein ;-) Je reconnais que c'est une très bonne application (c'est également celle que j'utilise), mais elle n'est pas exempte ni de défaut, ni de bug.

Site intéressant ;-)

Tu n'as qu'à la télécharger en apk ca te simplifiera la vie ;)

A ton avis pourquoi jai commenté ? C'est parce que je ne suis nullement concerné... je suis un ado de 16 ans qui ne fait que surfer sur l'Internet, jouer a des jeux, prendre des photos etc... aucun compte paypal ou bancaire n'est activé sur mon tel ;)

Juste comme ça, connais-tu quelqu'un qui a été victime de piratage sur Android? As-tu eu vent de personnages publics s'étant massivement plains de piratage sur Android? Le scandale des photos de stars nues volées, il a eu lieux sur quel OS tu me rappelles? Ce scandale ne serait pas arrivé sur Android grâce à la vérification en 2 étapes. Quel a été la réponse d'Apple en 2012 face à la faille qu'ils ont eu sur les SMS : "ça ne nous concerne pas, utilisez iMessage" Petit texte de l'époque que j'ai retrouvé : http://www.zdnet.fr/actualites/une-faille-affecte-les-sms-sur-iphone-apple-ne-se-sent-pas-concerne-39775233.htm Règle de base : quand il y a un problème, ce n'est jamais la faute d'Apple (Antennagate : vous ne tenez pas bien votre téléphone)

moi je prefere mon windows phone.... meme si j'ai pas la meme bibliotheque que vous utilisateur d'IOS et android mais c'est mieux.

"Mais Google a les poings liés, en ayant autorisés les OEM a ajouter leur interface sur Android, et donc empêcher toute mise à jour automatique, hormis les mises à jour de sécurité." Euh ? La fin de l'article signifie que Google peut quand même déployer d'eux même ?

http://jenairienacacher.fr/

Gérer quelque chose sans en avoir le contrôle. WTF ? C'est commun, mais laisser à un tiers le contrôle (Microsoft, Apple, Google, Samsung, etc), c'est pas très malin. Le logiciel libre ça existe pourtant, le confort d'utiliser aussi du logiciel privateur ça a un coût...

Soit-il en passant, si tu regarde ton compte bancaire, paypal, ou que tu es log sur un site d'achat avec ta carte bancaire enregistrer, ne soit pas étonné si un jour ton compte bancaire est vide, voir en négatif. Les pirates n'ont que faire de vos photos, vos sms, etc, le plus important dans l'histoire, c'est l'argent, si oour vous le respect de la vie privée n'est rien.

Hors sujet de ma part mais depuis que Textra est devenu payant je suis revenu à l'application de base bien moins sympa

Mmmm estce que j'ai le droit de m'en foutre un peu apres tout je ne m'attends pas a ce qu'un hackeur pirate pon android et espionne ma petite vie qu'il considere comme minable non ?

Oui et non, ça nouvelle option ne fais que bloquer la lecture automatique automatique des vidéos dans les MMS. Cependant, si cela viens d'un contact amical, on a quand même tendance à ouvrir le MMS, ce qui infecterait le téléphone s'il était vérolé. C'est, cependant, une bonne initiative, qui permet de ne pas lire automatiquement les MMS provenant d'un inconnu. De toute façon Textra c'est THE application pour les messages depuis plusieurs mois, ils ont beaucoup bosser pour sortir une version stable et performante, sans aucun bug connu. http://img11.hostingpics.net/pics/258725Screenshot20150808115258.png

Balancer des informations aussi critiques alors que les constructeurs et développeurs ne sont pas prêts c'est limite Quant au particulier en plein mois d'août il y a peu de chance qu'il prenne connaissance de l'astuce qui peut limiter la casse, désactiver le chargement auto des mms Pas très industriel tout cela Je me mets à la place de celle où celui qui gère une flotte de smartphones Android pour sa société Flippant

Juste pour info, l'application SMS Textra dispose d'un paramètre permettant de théoriquement se protéger de Stagefright

On est bien avec un S4 et Resurrection Remix LP 5.5.3 ! https://www.youtube.com/watch?v=KeUU6zXnY_4&feature=youtu.be

J'ai pris bonnes notes de tes interrogations et te propose de prendre rendez-vous rapidement avec le service clientèle de Sony afin d'y répondre dans les délais les plus brefs. Sérieusement mec, j'en sais strictement...rien !

Il y a des failles trouvées par des experts en sécurités qui ont plus de 6 mois et qu'Apple n'a toujours pas mis à jour... Les experts qui ont donnés à Apple le moyen de patcher ces failles se plaignent du non intérêt d'Apple justement. Et c'est sans parler des services payant permettant de prendre le contrôle d'un iPhone à distance... Non l'herbe n'est pas plus verte chez le voisin...

La situation n a rien a voir. Meme si c etait pire ailleur, au dernier bug iOS avec la sortie de la version 8, Apple a patché en OTA en 24h. Sans mentionner que les terminaux sont chiffrés. La on parle de terminaux non chiffré et parcher dans "les mois qui viennent voir jamais."

Je l'ai installé hier en flashant l'image.

Bonjour !

Sony le fera t il pour les anciennes gammes de 2011 ? Si oui comment vont ils procéder ? Quid du pb des mobiles brandés opérateurs et anciens ? (Xperia Arc par exemple ???)

Est ce que la faille sera comblée sur un Sony xperia Arc brandé orange sous 2.3.6 ? Sinon excellent article, merci.

Il y'a une app sur le play store pour tester la faille pour ceux qui ne savent pas ( je dis ça au cas où

Il y'a une app sur le play store pour tester la faille pour ceux qui ne savent pas

Si tu veux on peut aussi parler des failles et vulnérabilités de iOS/OSX et Windows... La situation n'est franchement pas meilleure...

J'ai pas reçus la MAJ moi. Tu la reçus hier ou tu l'a juste installé hier ?

Ptdrr lui même n'en sait rien je pense

Heureusement, 98% de mes activités sur internet se font sur ma Nexus 7 que j'ai mis à jour hier.

Qu'est ce que tu baragouines toi ?

aucune de mes application détecté mauvaise !<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Alors pour récap les constructeurs proposant (dans le courant du mois) une MAJ de sécurité contre Stagefright sont: Alcatel, Google, HTC, LG, Samsung, SilentCircle, Sony

Que disent les applis qui détectent la vulnérabilité ?

la sécurité chez android ---> son talon d'achille

la mise a jour pour LG g4 vien d être effectué aujourd'hui reçu a 16heures patch de sécurité Google<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix