Notre résumé en vidéo

https://www.youtube.com/watch?v=_c0FmtlUEI0

Que s’est-il passé sur les smartphones BLU ?

Dans le cas du spyware chinois, c’est Kryptowire qui a détecté le backdoor, ils affirment ainsi avoir identifié plusieurs modèles d’appareils mobiles Android qui contenaient un firmware infecté par une société nommée Shanghai Adups Technology Co Ltd. Adups. Les données étaient envoyées toutes les 72 heures, à travers deux activités : com.adups.fota.sysoper et com.adups.fota.

Le backdoor en question était directement présent au sein du firmware du smartphone, il servait à communiquer avec un serveur en Chine. Ensuite, à travers ce backdoor, il était possible de lancer des commandes root, et récupérer les journaux d’appels, SMS, listes des contacts, les historiques de géolocalisation, les données des applications… à peu près tout. Nous employons le passé, car Adups et ses partenaires ont déclaré que le sujet avait été réglé sur les milliers de smartphones en circulation.

Pour information, Adups fournit les firmwares pour différentes marques, comme BLU présent aux États-Unis, mais aussi certains modèles de Huawei et ZTE. Cette entreprise a conçu et déployé tout un système de gestion de flottes, pour suivre et surveiller un parc d’appareils Android, mais aussi pousser et vérifier des mises à jour OTA. D’après l’entreprise, ce firmware était réservé au marché chinois et n’aurait jamais dû se retrouver sur des produits vendus aux États-Unis. Nous sommes dans le cas précis où le système de mise à jour du système, et en particulier du firmware (FOTA), est fourni par une entreprise externe, ce qui n’est pas le cas pour tous les constructeurs.

Qu’est-ce qu’un backdoor ?

Le backdoor se traduit par « porte dérobée » en français. Pour vulgariser le backdoor, dites-vous qu’il s’agit d’un virus qui infecte les machines. Son rôle est de laisser une porte ouverte (un port) dès qu’il y a une connexion active. Son action ne se limite pas toujours à ça. Comme si vous aviez laissé la porte de votre appartement ouverte, différents services peuvent ensuite rentrer et y dérober ce qu’ils souhaitent. Dans le cas d’un smartphone, des données privées par exemple. En général, ce genre de porte dérobée est utilisé pour l’entretien et la maintenance des logiciels ou d’un système.

Les backdoors ont gagné en notoriété en 2013 lorsque des documents de la NSA mis en ligne par Edward Snowden ont révélé que depuis des décennies l’agence d’espionnage mettait la pression aux différents acteurs de l’industrie pour installer des backdoors dans leurs produits. Ils ont notamment mis la pression sur les développeurs de systèmes de chiffrement. Ces backdoors secrets permettent aux agences de renseignement de contourner les protections de sécurité et les systèmes d’accès aux données.

Comment un backdoor peut-il se retrouver sur votre Android ?

Ce fameux backdoor peut être présent nativement dans votre système, ou apparaître suite à des failles de sécurité ou diverses actions potentiellement dangereuses, comme l’installation d’apps piratées.

Sur Android, le nombre d’attaques enregistrées qui exploitent directement des faiblesses dans l’OS reste faible, mais cela ne signifie pas que votre smartphone est sain. Les applications du Google Play sont régulièrement contrôlées pour protéger les utilisateurs, par ailleurs Google a mis en place un certain nombre de mesures de protection dans le système d’exploitation Android lui-même.

Comme vous le savez sûrement, votre système exécute des applications qui sont composées de plusieurs écrans nommés Activités. Elles peuvent également exécuter des tâches en arrière-plan (ex : Google Now qui affiche la météo lorsque vous changez de lieu) qui se nomment services. Ces activités qui apparaissent comme des « packages » sont très diverses : des activités essentielles, comme les Google Play Services, mais aussi de simples applications qui sont ouvertes. Chaque application possèdent des autorisations différentes, qui sont soit accordées automatiquement (accéder à Internet), soit demandées à l’utilisateur (accéder à la géolocation).

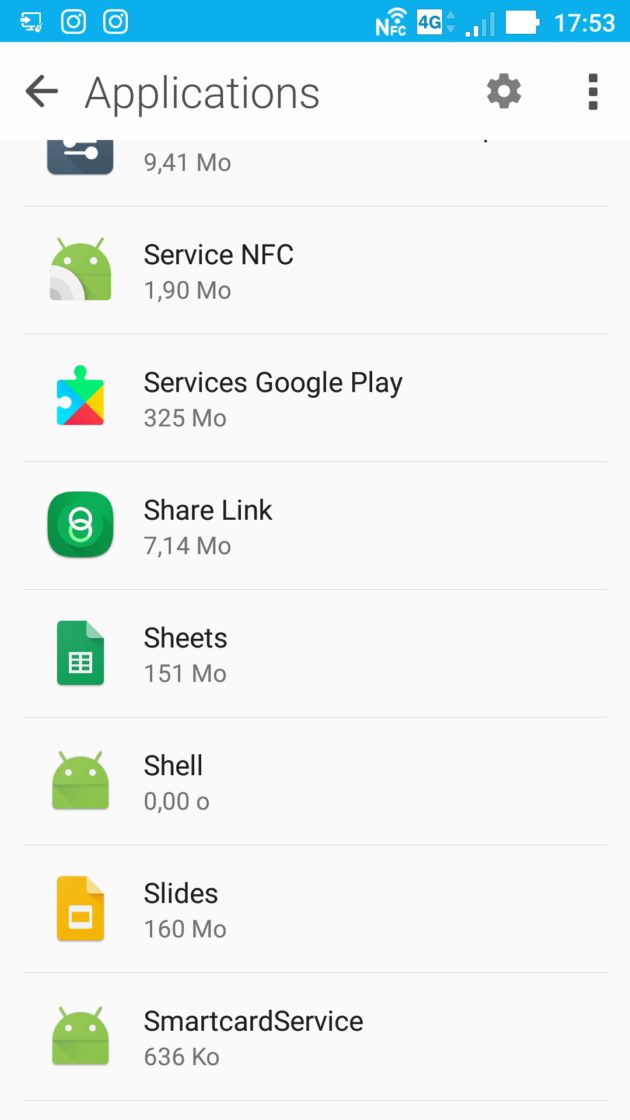

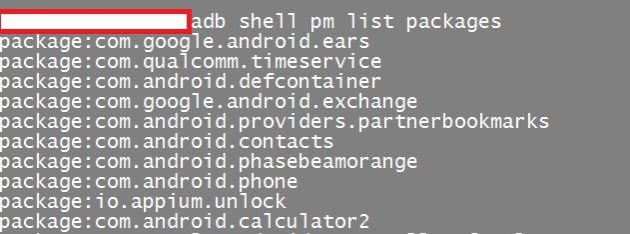

Pour lister ces applications, c’est assez simple : il suffit d’aller dans les paramètres de votre appareil Android, dans Applications. Vous pouvez ensuite afficher également les processus système. Si le mode développeur de votre appareil est activé, vous pouvez également lancer la commande « pm list packages« . Notez qu’il est possible d’arrêter certaines activités, de les désinstaller (pm uninstall), d’en désactiver d’autres (pm disable) et une petite minorité ne peuvent pas être arrêtées par les utilisateurs. Ce qui est normal, vous avez des activités sensibles et essentielles, comme la plateforme Android.

Google a réagi rapidement à la déclaration de Kryptowire, car Android a souvent été visé par des attaques, vous vous souvenez sûrement de Master Key, FakeID ou le célèbre heartbleed. Sur un appareil équipé des Google Play Services, l’entreprise californienne doit s’assurer que les données ne soient pas compromises. Ils pourraient, par exemple, choisir de désactiver à distance tous les appareils équipés d’un firmware conçu par Adups.

À l’avenir, Google pourrait modifier ces pratiques, mais c’est encore un sujet très sensible. Apple a également des problèmes de vérification sur des problématiques similaires.

Comment détecter un backdoor ?

Comme vous pouvez l’imaginer, il est compliqué de détecter ces fameuses backdoor. Selon Édouard Marquez, développeur Android, « il faudrait surveiller toutes les données qui sortent de votre smartphone« , on peut ainsi utiliser un « sniffer » par exemple. Mais la tâche est très compliquée. Un des conseils est d’utiliser un pare-feu, ce qui vous permet de surveiller les connexions entrantes et sortantes de votre appareil, vous en avez certainement installé un sur votre PC. Mais cela ne va pas garantir la sécurité de votre appareil.

Dans le cas du backdoor chinois, l’application (via un service) avait un accès direct au firmware pour récupérer, exécuter et déployer des mises à jour du système, il s’agit directement du système FOTA. Un service censé être de confiance, il est fourni nativement avec le smartphone.

Qu’est-ce qu’il se passe quand une vulnérabilité est détectée ?

Une fois que la vulnérabilité est détectée, Google et ses partenaires développent un correctif. Il peut être déployé directement par le constructeur, mais aussi par l’opérateur ainsi que par Google. Vous n’avez pas besoin, dans certains cas, de faire une mise à jour OTA, Google met à jour ses Play Services à distance pour déployer le correctif.

En attendant le correctif, il est toujours possible d’utiliser une solution de sécurité ou de combler la faille manuellement. Nous pourrions vous proposer de rooter votre appareil avec KingRoot, par exemple, afin de stopper et désinstaller plus facilement les activités potentiellement dangereuses, mais c’est le cas le plus extrême. Kingroot exploite les vulnérabilités du système pour obtenir un accès root, ce qui peut également donner accès à votre appareil.

Comment se protéger ?

Dans le cas précis d’un backdoor, vous pouvez utiliser un VPN ou un pare-feu. Ces derniers vont vous permettre de filtrer les échanges de données, de les surveiller et de les bloquer si nécessaire. Néanmoins, la mise en place reste complexe, car il est difficile d’identifier au préalable les serveurs recueillant des données personnelles. Ces solutions peuvent potentiellement affecter les performances et l’autonomie de votre appareil si la configuration n’est pas complète. Imaginez que le pare-feu, par exemple, bloque les ports utilisés par des apps saines. Pour information, Android intègre néanmoins nativement iptables en tant que pare-feu.

Enfin, vous pouvez également utiliser diverses solutions de sécurité pour vérifier la présence de malwares et autres problèmes de sécurité, comme les deux applications suivantes.

Notez que ces solutions ne doivent pas être vues comme des anti-virus, inutiles sur Android, mais comme des systèmes d’alerte. Ils vont scanner vos apps et vous prévenir sur un potentiel problème.

Plus globalement, il est important d’être vigilant. Nous avons trouvé ce type de backdoor sur des smartphones achetés en Chine. Lorsque nous importons des smartphones Xiaomi, par exemple, ils comportent des OS modifiés pour y intégrer des traductions, mais aussi les Google Play Services. Certains fournisseurs en profitent pour y installer des backdoors, c’est pour cela que nous vous conseillons de re-installer entièrement l’OS sur ces smartphones. Pour un smartphone vendu en France, normalement Google, les opérateurs mobiles et les constructeurs veillent à les sécuriser.

Téléchargez notre application Android et iOS ! Vous pourrez y lire nos articles, dossiers, et regarder nos dernières vidéos YouTube.

Obtenez PureVPN android.

Le Surface Phone ne verra jamais le jour, alors j'en connais un qui va rester sur Android lol

Fabriqué et conçu c'est pas la même chose !!

Windows Phone est un bon OS sécurisé qui lance les applications dans un sandbox.De plus les mises à jour de sécurité se font sans problème.Le seul défaut c'est le manque d'applications...

Bah hangout whatsapp etc sont aussi des malwares dans ce cas la ^^

Il va faire construire un fireWall (mais ça empêchera que les malwares mexicains d'entrer par contre)

il y a déjà 6 mois il était là ..... http://android.stackexchange.com/questions/144289/unwanted-android-apps-keep-reinstalling

Aucune app ne peut scanner 'tous' les fichier. Elle peut au mieux scanner la carte sd et les fichier de son propre dossier d'app. Ensuite, une autorisation de l'OS permet d'avoir la liste des app qui tourne ou la liste des app installé. Cette liste ne donne que l'url inverser unique permettant d'identifier l'app. Le problème c'est que le seul moyen de garantir qu'une app n'utilise pas l'url unique d'une autre c'est d'avoir une seul source d'app qui s'occupe de garantir cette unicité (aka le playstore). Donc ce qu'il c'est passé avec china telecom, c'est que des petit malin on distibué un malware avec l'url unique de china telecom, via des source externe au playstore et que Antimalware a cru bon d'enregistrer cette app (qu'il on dut detecter en labo sur des tel rooter) comme un malware. C'est pour ca que c'est du bullshit, ces app qui recence les mauvaise url, ne pourrais être utile que en dehors du playstore (qui lui s'occupe de faire le travail de détection des malware), et en dehors du playstore elle sont inutile puisque l'url unique n'est plus garantie... Quand au sujet d'origine de l'article, l'app malware est installé par le fabricant, en dehors du playstore, donc elle n'a pas passer les test de sécurité de google. Et de toute facon elle n'est pas désinstallable puisque c'est une app 'system'. Si il n'on pas modifier Android, elle est désactivable. (ce qui reviens au même.) Malheureusement c'est une des fonctionnalité les plus désactiver par les contructeurs...

Et un mauvais en plus. Troller oui, mais troller bien !

Android avec un trema, aille !

Troll !

Trump is gonna save us all !! :)

Tout est fabriqué en Chine... Ça va être compliqué...?

Bon article, bien utile ma foi...

N'achetez pas chinois...

Oui, c'est juste pour préciser ton comentaire.

EN même temps android c'est de la m¨rde , il faut vraiment être un pigeon pour acheter ces téléphones vérolés :))

J'avais cru comprendre que c'est ce qui se passe ici.

Tu parlais de lire, pas d'envoyer. Ce qui caractérise un malware c'et qu'il le fait à ton insu (et souvent à tes dépens)

Oui mais il n'envoient pas ca en ligne sans te prévenir.

Mon client de messagerie lit mes messages, le système de notifications aussi... ce ne sont pas des malwares.

Personnellement je ne sais pas si j'avais choppé quelque chose de pas net sur mon G4, mais très régulièrement j'avais dans la barre de notification la flèche indiquant un téléchargement. Par contre cette flèche restait moins d'une demi seconde, juste un flash. Aucun moyen de savoir ce qui se téléchargeait du coup. Pourtant aucune application louche sur le smartphone du coup j'ai réinitialisé dans le doute et ça a disparu.

Le backdor chinois ne peut pas avoir les droits root, mais seulement système (le niveau en dessous). Mais ça permet déjà pas mal de choses.

Certain?

HBHBHBHBHBHBHB

Attendre le correctif va être long pour bien du monde... ? Et vu que le correctif éventuel pour les appareils concerné serait fourni par Adups, rien ne garantit qu'il sera clean. Je doute par ailleurs que pour tous les modèles destinés au marché chinois, il y ait le moindre patch.

Ça ne suffit pas à qualifier un malware.

Si ces softs au nombre élevé de téléchargements avaient la moindre efficacité, ça fait un sacré moment que ces malwares auraient été détectés, non?

Oh oui un truc qui lit tes messages n'est pas un malware...euhhhhh

Je l'ai essayé sur mon téléphone chinois (en Chine). ThreatScan fait un scan très (trop) rapide et détecte rien. Antimalware scan tout les fichiers (sur le téléphone). Il a détecté que l'application China Telecom était un malware. Bon ok, ils doivent sans doute regarder les SMS et autre choses mais bon c'est un peu fort. Dans tout les cas, ca ne peut pas détecter une utilisation anormale du réseau, mais c'est peut être toujours ça de pris.

Un anti-malware c'est tous aussi bullshit qu'un anti-virus. L'os est sandboxe donc il ne peut pas 'scanner', J'ai pris le premier liens en remontant et la première phrase de la description: "Detect and eliminate malware..." Bon bah déjà comment détecter un malware quand tu ne peut ni voir ces processus, ni accéder à ces fichier ? Surveiller le réseau c'est dommage qu'il est pas cette autorisation !!! Éliminer ? Sérieux ? Il peut juste déclencher le processus système de désinstallation d'app ! En gros dès la première ligne il tombe dans le travers 'je vend de la fausse sécurité'.

Regarde, ce ne sont pas des antivirus que j'ai proposé :)

Je m'emballe sur mon premier commentaire, mais ca m'enerve que frandroid fasse cette erreur ;-) On ne peut pas ce permettre de défendre les applis de type antivirus, qui si elle ne font pas rien en font bcp moins que ce qu'elle prétende, joue sur les sous entendu et de facon général sont néfaste à la plateforme. Elle utilise la peur des gens, ce qui est un procéder particulièrement detestable, et donne un faux sentiment de sécurités ce qui est carrément grave. Sur le sujet traiter dans le début de l'article, une app qui ce brancherais sur l'interface tun pr pouvoir scanner tous les packets entrant/sortant et repérer les paterns de backdoor pourrais être util. Mais encore seulement pr les chercheurs en sécurité, pas pr tt le monde. Honnêtement je ne comprend pas qu'on pousse les gens vers des antivirus sur Android. Mais peut-être j'ai rater une partie de votre reflection sur le sujet ?

Non, c'est vraiment pour vérifier la présence d'un malware précisément, je vais rajouter quelques détails à ce propos.

Non mais sérieux ? Vous faites de la pub pour des 'antivirus' sous Android ??? Vous avez jamais entendus parler du concept de sandbox ou vous préférer juste exploiter le filon ?

HAHAHAHAHAHAHAHAHAHAHAHAHAHAHAHAHAHAHAHAHAHA

Excellent article, merci

J'ai aussi un backdoor/cheval de troie sur frandroid, enfin Disqus qui s'appelle Kazam qui s'est mis en follower mais qui ne commente JAMAIS ! Je dois m'inquiéter ???

Tu l'as déjà dit.

Rg

OK<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

ok<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix