AnubisNetworks, une société fille de BitSight spécialisée dans la sécurité réseau, a découvert une nouvelle faille de sécurité en tentant d’inspecter le backdoor chinois mis au jour la semaine dernière par Kryptowire. Bien qu’inoffensif en l’état, ce nouveau backdoor laisse une voie ouverte aux attaques de type « Man in the middle » (l’homme du milieu).

Des connexions vers l’extérieur

En tentant d’analyser le backdoor de Shanghai ADUPS Technology sur un BLU Studio G, AnubisNetworks a découvert d’étranges communications non chiffrées vers l’extérieur. Trois domaines étaient alors concernés, l’un appartenant à Ragentek, responsable des mises à jour logicielles du téléphone, les deux autres n’étaient quant à eux non enregistrés. Ces deux domaines vacants ont depuis été rachetés par AnubisNetworks afin de conduire davantage de tests et éviter qu’un esprit mal intentionné s’en saisisse.

Depuis ces adresses, un pirate aurait pu avoir un accès complet à tous les appareils tentant de s’y connecter en plus de recevoir des informations en clair, dont le numéro IMEI des téléphones ou encore leur version actuelle.

55 smartphones touchés

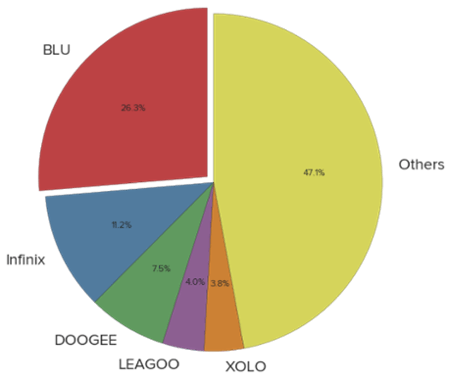

En analysant les données entrantes sur les deux adresses ainsi achetées, AnubisNetworks a pu identifier plus de 2,8 millions d’appareils différents répartis au travers de 55 modèles différents. Il s’agit essentiellement de smartphones de marques chinoises, dont la plupart ont été vendus aux États-Unis.

Tous les droits (root)

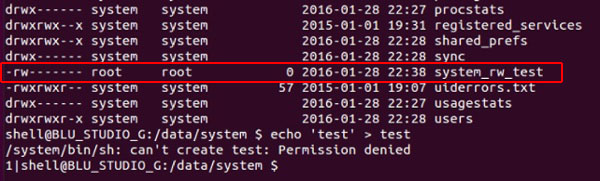

Le serveur ainsi installé nativement sur ces terminaux n’est pas détecté par les antivirus et dispose de droits root lui permettant d’affecter le système profondément. AnubisNetworks a ainsi remarqué qu’il était possible d’effectuer — depuis l’un des domaines rachetés — les commandes suivantes :

- push_commandes

- push_apk

- push_link

- push_text

- push_client

- push_config

Ainsi, il est possible par exemple d’installer une application à distance, comme des keyloggers ou différents malwares, ou d’utiliser des commandes pour récupérer des fichiers sensibles ou encore supprimer des fichiers système pour rendre l’appareil inutilisable. AnubisNetworks a ainsi réussi à créer un fichier system_rw_test à distance dans le dossier /data/system/, normalement inaccessible à un utilisateur n’ayant pas les droits d’administrateur.

Une simple erreur

Selon AnubisNetworks, cette faille de sécurité n’était pas intentionnelle et devait initialement servir à mettre à jour les terminaux en OTA. Les deux domaines sensibles ayant été rachetés par la firme de sécurité, une partie du problème est donc réglé.

Malheureusement, les informations étant transmises en clair (non chiffrées), une attaque de type Man in the Middle est toujours possible. Stephen Boyer, CTO de BritSight a d’ailleurs indiqué à AnubisNetworks que « c’est le système complet qui est atteint au niveau root, [un MitM] peut tout faire ». Il ajoute que « ce qui nous effraie, c’est que beaucoup d’utilisateurs ne seront jamais conscients de cette vulnérabilité et ne recevront jamais de mise à jour ».

En attendant une mise à jour de la part de BLU — et des autres constructeurs –, les utilisateurs concernés par ce problème devraient se méfier des réseaux publics.

Utilisez-vous Google News (Actualités en France) ? Vous pouvez suivre vos médias favoris. Suivez Frandroid sur Google News (et Numerama).

Exactement

exacte ?

Amen !!!

grave. Les gens sont tellement naïf ^^ ils ne voient que les bas prix le restent ils s'en moquent. Mais non!! Ces salopards en plus de leur vendre de la merde, leur prennent toutes leurs données privée, c'est un viol pour lequel on paye le violeur.

Tu m'étonne ... Toutes ces bouses chinoises c'est le cancer des smartphones

Et on crache sur iOS ???

Effectivement l'abs et l'airbag frontal conducteur sont obligatoire en europe ^^ je ne savais pas. mais tu as compris l'idée ;)

Ah... "Achetez des chinoiseries" qu'ils criaient tous...

J'ai pas dit "quand on achète chinois", mais "quand on achète du bon marché chinois". Trèèèèèèès grande nuance. Après vos jolies théories conspirationistes me font doucement rigoler. Si vous faisiez un peu de programmation d'algorithme vous sauriez que la lecture d'un document afin de cibler de la pub ou de faire un filtre anti-spam ne nécessite pas sa compréhension. Et si vous aviez compris un tant soit peu l'article, le problème évoqué n'est pas l'espionnage, mais le fait d'avoir aisément un accès total au mobile de ces gens pour en faire absolument ce qu'on veut. Comme utiliser des millions d'appareil pour faire du DDOS ou des relais d'activités illicites. Sympa de pouvoir se retrouver accusé devant la justice pour des sombres affaires de piratage, de vente de drogue, ou autre joyeuseté juste en ayant acheté un mobile pourri.

Bravo ? cette fois tu ne mets pas Android dans le même panier que ce fournisseur chinois malhonnête ! C'est bien, en progression, continue comme ça ?

Faut pas s'étonner de tout ça. Selon vous pourquoi les téléphones chinois sont bradés? Il y a une contre partie. C'est des merdes.

Je t'en prie ! J'y connais pas grand chose, mais ça paraît complètement con, je vois même pas comment les données peuvent partir, vu que la destination n'existe pas...

:'D Merci !

Chez les chinois : - Alors là j'envoie les données pour les maj sur le serveur Ragentek - Et c'est quoi ces serveurs là vers qui t'envoie d'autres données ? - Ah non, mais ça c'est pour déconner, ça existe même pas lol. Y en a un c'est ilovemao.cn et l'autre communismbetterthancapitalism.com... Toute façon personne verra rien !

Pour les voitures il y a quand même certaines obligations d'un point de vue de sécurité qui n'existent pas sur Android. Sécuriser Android est déjà un vaste chantier, on ne peut pas en plus y incorporer un outil pour vérifier que les modifications sont saines : il ne serait pas sûr à 100%, donc contournable.

"je n'y connais pas grand chose" Effectivement... Et il est là le problème de l'android bashing sur la sécurité ! Il ne faut pas tout mélanger, entre les Androids pur sur les nexus / pixels, les flagships Android qui ont des majs mensuels de sécurité ET ces vieilles merdes chinoises a deux balles qui sont compromises intentionnellement par un fournisseur malhonnête ! On peut pas avoir des sous merdes chinoises pas cher avc la sécurité, les majs et ce qui va avec ! Comme une voiture pas cher n'aura pas d'ESP, d'ABS, d'airbags face à des modèles plus cher.

je n'y connais pas grand chose, mais effectivement, il devrait y avoir un truc de base non modifiable et qui vérifie l'intégrité du système et le présence ou non de rookit/malware qui font passer des données à travers certains ports ouverts...

les deux autres n’étaient quant à eux non enregistrés. Mais depuis quand tu fais un programme qui envoie des données sur des domaines non-enregistrés ?!

Les constructeurs chinois serait il tous de vilains canard et des espions de tout poil? Il est vrai que la nsa n'a jamais participé au developpement d'android, que une des pires entreprises d'espionnage de masse n'est pas italienne, que les russes n'espionne aucune communication et que les français ne possède pas des boites comme thales ou safran... ou que google lise le continue de nos boites gmail pour adapter la pub et trier le spam... etc...je continue? Bref il n'y a pas de pays pire qu'un autre sur le sujet et le fait qu'ils soient chinois, n'est juste que le reflet du fait qu'ils conçoivent et construisent 95% de nos matos informatique et numérique. Et en cas de doute, prennez un stylo et un papier, vos jambes ou un timbre, garantie sur facture, que personne ne lira votre message

Le système ne peut détecter tout seul une faille... Tu veux dire qu'il faudrait empêcher aux fabricants de modifier Android, ce qui signifierait la fin des surcouches...

ben un peu quand même le système devrait voir de lui même qui'l est "corrompu / modifié" !

On ne parle pas de la sécurité d'Android directement dans cet article ;)

Ma foi quand on achète du bon marché chinois faut plus s'étonner de rien.

"N'importe qui", faut pas abuser quand même, faut avoir quelques compétences dans le domaine, tout de même !!!

mdr ! https://www.frandroid.com/android/applications/securite-applications/332990_332990

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix