En août 2016, le spécialiste de la sécurité informatique Lookout a découvert un logiciel espion sévissant sur iOS. Baptisé « Pegasus », celui-ci permet de réaliser un jailbreak sur les appareils d’Apple. En d’autres termes, cela permet d’avoir accès à toutes les fonctionnalités du système d’exploitation et de faire sauter les restrictions imposées par l’entreprise à la Pomme. Les hackers obtiennent ainsi des privilèges qui leur permettent de surveiller leurs cibles.

Le malware a été créé par l’entreprise israélienne NSO Group, décrite comme « un vendeur d’armes informatiques » par Lookout. Ce dernier parle d’une opération d’envergure d’espionnage sur mobiles et rappelle, par ailleurs, que d’après le New York Times, Pegasus a même été utilisé pour cibler des activistes mexicains.

Pegasus sur Android

Or, Lookout n’a pas réservé ses recherches à iOS et s’est mis à chercher la même menace sur l’écosystème Android. En utilisant ses grands jeux de données, ses équipes de sécurité ont pu observer que le malware existait également sur l’OS mobile de Google. La firme de Mountain View l’a baptisé Chrysaor, mais Lookout préfère le nommer Pegasus sur Android.

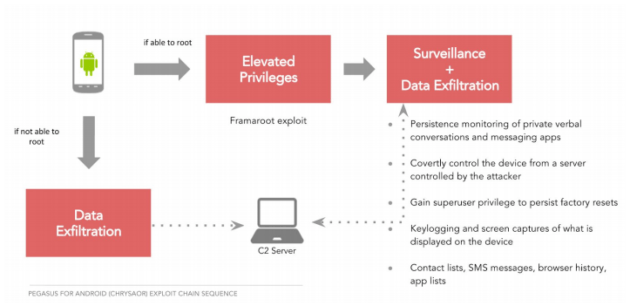

Et il faut dire que l’objectif est exactement le même. Pegasus — ou Chrysaor — permet de rooter un smartphone Android donnant aux hackers l’accès à de multiples fonctionnalités :

- enregistreur de frappe (keylogger) ;

- captures d’écran ;

- enregistrement audio en direct ;

- contrôle du logiciel espion par SMS ;

- exfiltration de données issues de services de messagerie comme WhatsApp, Skype, Facebook ou Twitter ;

- exfiltration de l’historique du navigateur ;

- exfiltration d’emails depuis le client Android natif ;

- accès aux contacts et aux messages.

Un logiciel sophistiqué

Par ailleurs, Pegasus sait s’autodétruire si jamais sa position est compromise. Sur Android, le malware disparait si le code d’identification de la SIM (MCC) est invalide, si un « remède » a été trouvé, s’il n’a pas été capable d’entrer en contact avec ses serveurs pendant 60 jours ou si les pirates lui ordonnent de s’autodétruire. Lookout insiste donc sur l’aspect très sophistiqué de ce logiciel espion.

Une menace plus grande sur Android

Il est toutefois important de voir que Pegasus n’agit pas tout à fait de la même manière sur Android et iOS. Sur les appareils d’Apple, ce sont des failles « Zero Day » qui sont exploitées. Sur la version Android, le malware n’a pas besoin d’utiliser ce genre de vulnérabilités pour rooter le smartphone. Pire, si le root échoue, le logiciel est toujours capable d’obtenir des permissions pour accéder à certaines informations sensibles de l’utilisateur.

Ce qu’il faut comprendre, c’est que Pegasus sur Android peut se déployer beaucoup plus facilement. À ce propos, Lookout explique que le malware a été détecté sur des terminaux principalement en Israël, en Géorgie, au Mexique, en Turquie et aux Émirats arabes unis. Mais d’autres pays sont également concernés.

Collaboration entre Lookout et Google

Lookout précise qu’il travaille en collaboration avec Google Security. Le géant du web a déjà envoyé un message d’alerte aux utilisateurs potentiellement ciblés par cette menace. Ensemble, les deux entreprises veulent comprendre au mieux le fonctionnement de Pegasus pour être en mesure de l’arrêter. Tous les détails techniques de cette analyse sont compilés dans un rapport publié par Lookout (PDF).

Rejoignez-nous de 17 à 19h, un mercredi sur deux, pour l’émission UNLOCK produite par Frandroid et Numerama ! Actus tech, interviews, astuces et analyses… On se retrouve en direct sur Twitch ou en rediffusion sur YouTube !

Que ca puisse venir des USA ça j'en doute pas une seconde. Non je ne connaissais pas ces logiciels. Et non google ne connait pas Marbble :/ C'est bien pour ca que je te demandais.

Quelle énigme ? Ce sont des programmes occidentaux, t'as pas Google ? Le dernier sert justement aux ricains de falsifier l'origine apparente des attaques. A chaque fois qu'on te dit que c'est un coup des russes ou des chinois, il est tout à fait possible que ça vienne des rois de l'espionnage : les USA.

>< Tu peux arrêter de parler par énigmes stp.

Je me doutais. Il n'y a pire idiot que celui qui ne veut pas comprendre. Tu aurais pu demander à Google puisque la CIA semble filtrer ce que tu lis de l'actualité, mais non.

casper babar et marbble.

La botte secrète est bien utile... C'est quoi que t'as pas compris?

Hein ?

On (toujours des ricains) te le dit. Casper ou Babar, ça vient d'où? Et... A quoi servirait Marbble?

Comme à chaque fois qu'on nous parle d'"experts" de la sécurité. Le genre de mariole à dire qu'il faut un antivirus sur un smartphone.

Il faut déjà savoir que l'on est infecté...

Ben ça les aide à fourguer l'antivirus/malware/spyware kivabien après coup.

Donc il suffit de couper internet 60 jours sur son mobile pour que ce malware s'auto détruise tout seul ! Pas de quoi s'alarmer ;)

Il est où Atlas et son IOS ultra sécurisé mega loin d'android en terme de sécurité ? ? ?

Nan mais les ricains c'est les gentils, ils feraient jamais ça. Comme la chine qui espionne, tout ça, pas de ça en amérique ! "Naméo"

C'est pas moi non plus ;) je dis ça comme ça, c'est pas contre toi personnellement.

nan mais c'est vrai. Quand ils disent à chaque fois "des millions d'appareils compromis" etc, c'est toujours dans les pays spécialistes de ce genre de choses: chine, turquie, israel, russie, inde, etc... C'est somme quand ils annoncent qu'ils reste XXX milliers d'appareils sous android 2.x. Ils sont tous dans des pays "à la con". Dans les pays développés et "démocratiques " (europe, Amérique nord, japon, corée,etc) tout vas bien.

C'est pas moi qui me semble obligé à chaque news de préciser que ça vient de Chine, de Russie ou d'Israël. En dehors de ta grande connaissance de la géopolitique.

on s'en fout d'où ça vient, dans tous les pays du monde il y a des mauvais comme des bons ! donc...

Il y a encore du monde pour croire des ricains quand ils annoncent la provenance d'un malware? Eh ben...

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix