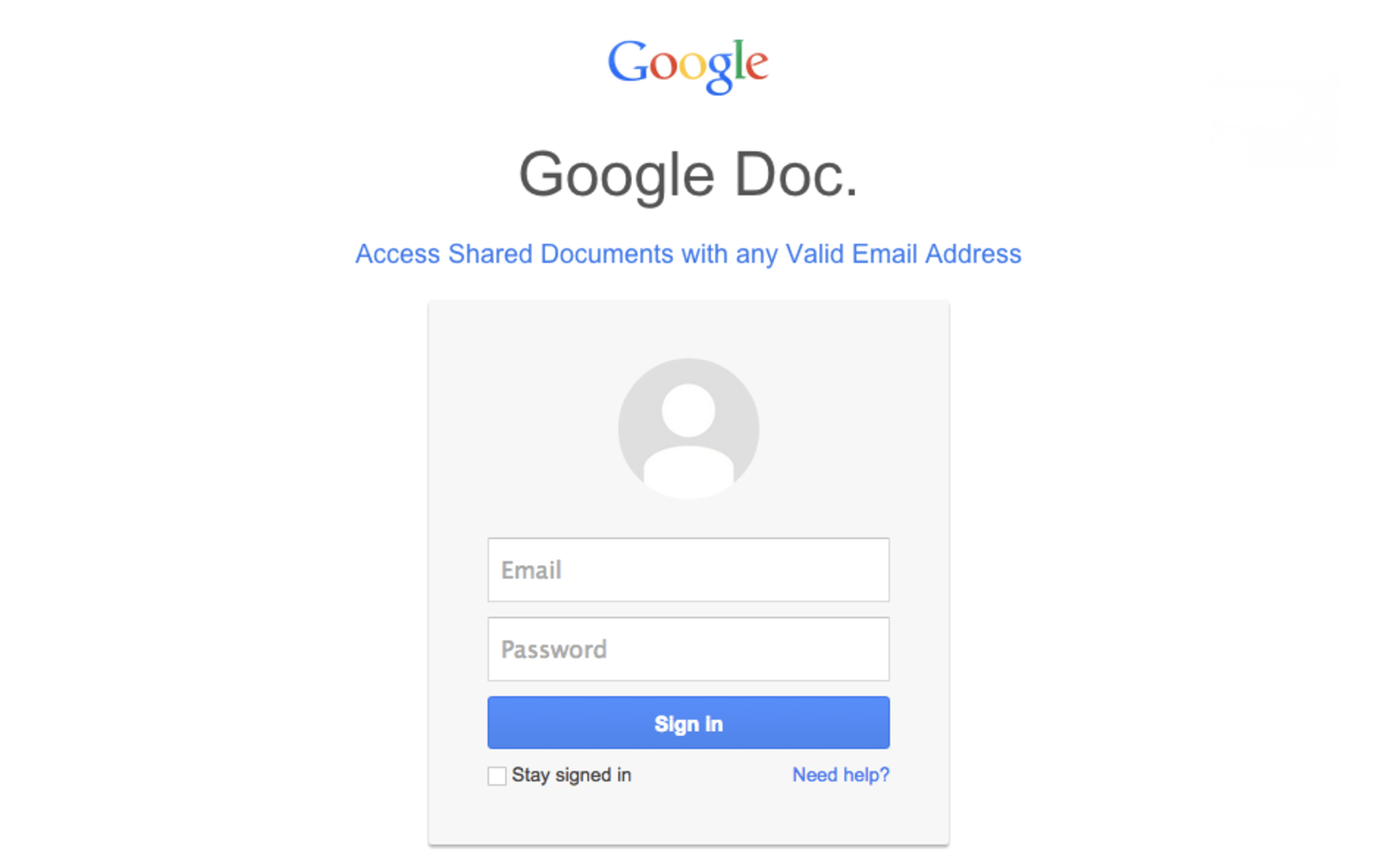

Cela paraît compliqué aux premiers abords, mais l’attaque sophistiquée est en réalité très simple. L’e-mail est passé entre les failles de Google, il vous invite à cliquer sur un lien pour accéder à un fichier Google Docs. Bien entendu, si vous cliquez sur le lien et que vous fournissez vos accès : le pirate aura accès à vos données, et enverra automatiquement l’e-mail à vos contacts signé avec votre nom.

Google a rapidement réagi, mais plusieurs milliers d’utilisateurs se sont déjà fait avoir.

Il existe un moyen de se protéger efficacement contre ce type d’attaque, nous vous conseillons de lire cet article. Vous pouvez également vérifier si des services ou des apps sont connectés à votre compte Google, et de supprimer leur accès.

Pour aller plus loin

Attaque de phishing sur Gmail : comment elle nous dupe et nos conseils pour se protéger

Si vous voulez recevoir les meilleures actus Frandroid sur WhatsApp, rejoignez cette discussion.

Confier la gestion du token 2FA à un service tiers est presque aussi stupide que de ne pas l'utiliser. Le standard du 2FA, c'est un token généré en fonction du temps et d'une clé partagée initialement. Tu as juste besoin d'une application quelque part, que ce soit sur ton téléphone, sur ton ordinateur, un token hardware… et cette application n'a aucun appel réseau à faire, c'est juste un algo bête et méchant qui s'applique. À moins de récupérer les infos lors de la génération du token (et encore, je ne suis pas sûr qu'il soit possible d'initialiser deux applications avec un même token), c'est à peu près impossible à dupliquer. Ça ne restreint en rien les utilisateurs, tu peux changer de numéro autant de fois que tu veux, et tu n'es pas obligé d'avoir plusieurs adresses email pour le mettre en place.

Je rectifie sur la validation en 2 étapes, je dirais plutôt que cela restreint le nombre d'utilisateurs possibles de boîtes mails chez certains prestataires (Gmail par exemple )si le second est de renseigner un numéro de téléphone et que tout le monde n'a pas de téléphone ou change de numéro souvent...perso j'ai jamais pu créer de boîte mail chez Gmail depuis qu'ils ont mis le téléphone obligatoire. Si double authentification par second mail là (ex Hotmail mais pas que... ), on peut rencontrer un problème similaire si l'on est une personne qui surfe pour la première fois sur le net, veut créer sa première boîte mail... Mais qu'on lui demande, en obligatoire bien sûr (!) de mettre une seconde adresse mail (et valide en plus, tu peu 'pas en mettre une fictive le temps de créer la première puis sur la seconde tu indiques alors la 1ère ok et tu retournés sur la 1ère pr mettre la seconde cette fois ok. Non faut que ça soit valide direct ! ) Et par exemple si la double authentification est un numéro de téléphone, si c'est une connaissance ou un pirate qui connaît bien la vie de la ''victime'' bien ça sera facile à truander ou piquer le tel ou cloner le dit tel. Si c'est une adresse mail, souvent pour les personnes qui veulent pas s'embêter, n'ont qu'un seul mdp qui plus est est tellement facile que même les autres membres de la famille peuvent le découvrir en quelques secondes ou minutes ! Alors un pirate réussira... C'est pour ça que je disaisninutile

La validat en deux étapes ne sert à rien ? Ben voyons... La seule fois où un de mes comptes a été troué (j'avais réutilisé un mot de passe sur un site dont les données se sont retrouvées dans la nature, ça m'apprendra), c'est la seule chose qui m'a sauvé. Le risque de brute-force, social engineering ou autre attaque à distance est bien plus important qu'un vol de téléphone pour le token 2FA. In téléphone volé sera dans tous les cas réinitialisé dans l'heure qui suit... En un nombre largement conséquent (trop, de mon point de vue...) d'années d'utilisation de mails, en réfléchissant à peu près une demi-seconde avant de cliquer n'importe où, je n'ai jamais été victime de phishing. Sans mettre en place d'amis/filtres/whatever. Tant que ta solution te convient, c'est l'essentiel, après :-) (Au passage, on dit chiffrement, et non pas cryptage, en français !)

Validation en 2 étapes non va sert strictement à rien car souvent tous les terminaux ou adresses ou numéros sont liées et avec les mêmes mots de passes... En plus si le terminal est volé...et c'est comme le paiement sans contact, aucune sécurité puisque tout est envoyé en clair par exemple entre l'appareil de paiement et ma banque, sans aucun cryptage ! Non perso j'ai une super technique infaillible à 99,9% des cas. - Déjà pas une mais plusieurs boites mails. - ne jamais donner aux mêmes entreprises, prestataires... Les adresses mails identiques. Par exemple pour les impôts on donnera une adresse (ou alias), pour sa facture internet une autre adresse (ou alias), pour sa location de vacances encore une autre...comme ça s'ils revendent on saura que si une soit disant alerte de facture sur l'adresse mail A, du prestataire B, ne peut pas avoir l'adresse mail C. Bien sûr on peut regrouper plusieurs prestataires du même type dans une boîte mail genre cpam, caf, impôts... - ensuite créer des dossier dans les boîtes mail/alias, au nom de par exemple le fnac, darty, impôts... - créer des règles de tri automatique où en mettant les bonnes adresses des'dits prestataires, ou certains objets spécifiques (ex si ds l'objet il y a le numéro client... ) bref faire un bon filtre de tri pour que chaque BON MAIL aille non pas dans la boîte de réception mais dans le dossier (voir sous dossier) créé. Résultat à 99,999% des cas, tout bon mail arrive déjà dans la bonne boîte mail (ou alias), donc pas une autre boîte mail, si ça arrive ds une autre c forcément du Spam, et grâce aux dossiers, en plus de trier et archiver, donc plus facile après pour retrouver un mail, bien s'il arrive dans le bon dossier, alors c'est que NORMALEMENT il est OK. Si ça arrive dans la bonne boîte mail mais pas dans le bon dossier, alors attention. Enfin pour aller encore plus loin dans le filtrage, si admettons l'adresse du pont.tartampion@machin.con soit uniquement pour la banque où l'on est nous, admettons lcl. Creer alors un filtre de tri pour que tout mail contenant dans adresse et ou objet genre société générale, crédit, banque, bnp... Aille soit direct en spam soit aille directement en supprimé (bien sur si changement de banque... ) idem si sur une adresse mail A, on est pas censé recevoir de mail de banque, de relais colis, de chronopost.... On fait pareil. Alirs bien sûr, tout ceci prend du temps pour faire ça, surtout si l'on fait des top mega bons filtres comme j'ai fais, des super dossiers et sous dossiers,des adresses mails et alias en nombre... Mais après, c'est que du bonheur quand tout est bien réglé, aucun Spam... Sauf dans la corbeille ! Si bien réglé, tout va au bo et endroit, tout est trié et archivé ou alors viré sans qu'on s'en occupe après. Ça fait plus de 5 ans que j'ai fais mon système et aucun mauvais mail n'a réussi à passer ou à me duper, et aucun bon mail n'est allé à la poubelle. Je vérifie toujours mais toujours parfait. Il m'arrive parfois de modifier ou d'ajouter des mots, termes, caractères... Dans les filtres de tri pour le Spam pour encore plus l'améliorer, mais c'est assez rare, surtout maintenant

Elle n'a rien de sophistiquée en effet... Du pishing classique, à la limite mieux imité. Mais pour moi il n'y a eu de faille nulle part, sinon entre les doigts des utilisateurs.

<i>"plusieurs milliers d’utilisateurs se sont déjà fait avoir"</i> Lol Quelle bande de gogols.

Je fais suivre à tout mon carnet d'adresses dès fois que quelqu'un se dévoue ;-)

Quand c'est une facture, j'ouvre jamais. C'est vachement mieux.

"l’attaque sophistiquée" ... "est en réalité très simple" = Oxymore ;-)

Activer la validation en deux étapes et ne jamais ouvrir un document que l'on attend pas reste les 2 meilleurs solution. Surtout quand il s’agit de soit-disant facture.

Google a rapidement réagi*

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix