WannaCrypt c’est l’attaque informatique dont tout le monde parle, même votre chaîne de télé préférée qui ne parle jamais de ce genre de sujet. Et pour cause, son ampleur est sans précédent. Il y a deux jours, on comptait déjà plus de 100 000 machines infectées dans plus de 70 pays et grandes organisations, comme les hôpitaux anglais ou Renault en France.

Qu’est-ce que WannaCrypt et WannaCry ?

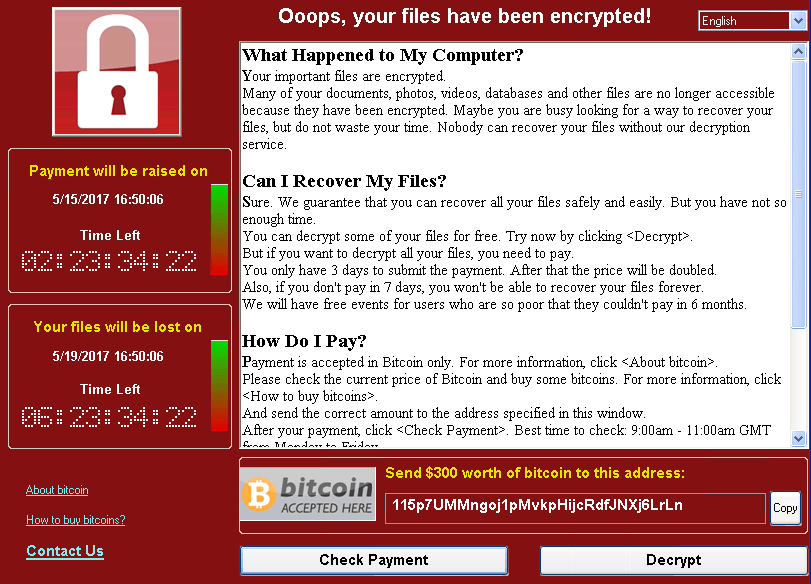

WannaCrypt est un ransomware, c’est-à-dire un logiciel programmé pour chiffrer le stockage et les informations personnelles de l’utilisateur, et qui propose le déchiffrement en échange d’une rançon.

Pour se propager de machine en machine, WannaCrypt utilise une faille de Windows avec le service de serveur SMB, et ne demande aucune action de l’utilisateur pour être installé. La faille en question a été corrigée par Microsoft en mars, mais de nombreuses machines sous Windows n’ont pas installé la mise à jour pour diverses raisons et sont donc vulnérables. De plus, le programme qui exploite cette faille, une fois une attaque réussie, peut se répandre à travers le réseau local, ce qui explique comment des établissements entiers comme des hôpitaux sont devenus inopérants ce week-end.

Le logiciel qui gère la propagation associée au logiciel de chiffrement forment WannaCry, un cocktail ravageur pour des machines à la sécurité défaillante.

Comment se protéger de WannaCry ?

Pour se protéger de cette attaque, il faut bloquer les deux éléments de WannaCry, le vecteur d’infection et le logiciel de chiffrement. Pour le premier, c’est simple, il suffit de patcher Windows pour qu’il ne soit plus vulnérable à cette faille de sécurité.

Empêcher la propagation

Microsoft a publié un patch de sécurité en mars pour combler cette faille, donc si vous utilisez une version de Windows prise en charge par l’éditeur en mars (Windows Vista, Windows 7, Windows 8.1, Windows 10), un simple passage par Windows Update suffira.

En revanche, si vous utilisez une version de Windows dont Microsoft n’assure plus le support (Windows XP, Windows 8.0), un manque d’hygiène numérique, l’éditeur a publié exceptionnellement un patch capable de corriger la faille.

Pour connaitre la version de Windows installé sur un ordinateur, il suffit d’utiliser le raccourci Win + R et de taper winver puis entrée, une fenêtre va apparaître avec le nom commercial du windows installé et son numéro de build.

Empêcher le chiffrement des données

La correction de la faille n’empêche pas un utilisateur mal avisé d’exécuter le programme malveillant sur une machine et lancer, par mégarde, le chiffrement du stockage. Il n’existe pour le moment aucun moyen de déchiffrer les données victimes de WannaCrypt, et le paiement de la rançon ne garantie aucunement le retour des données.

Le plus simple revient donc à prévenir l’attaque, d’abord en gardant son système d’exploitation à jour pour éviter la propagation, et en faisant des sauvegardes de ses données. Bien sûr, ces sauvegardes doivent être multiples et ne pas être à la portée de WannaCrypt, ou d’un autre ransomware, en cas d’attaque.

Nombre des premières victimes de WannaCry n’avaient toujours pas migré leurs machines toujours sous Windows XP, une version de Windows que Microsoft ne prend plus en charge depuis 2014, il y a trois ans.

Envie de rejoindre une communauté de passionnés ? Notre Discord vous accueille, c’est un lieu d’entraide et de passion autour de la tech.

C'est bien ce que je dis...

Tu serais au courant de ce qui se passe tu saurais que justement iOS est plus touché que Android depuis début 2016

Plus de deux milliards d’appareils tournent sous Android : https://www.frandroid.com/android/427429_plus-de-deux-milliards-dappareils-tournent-sous-android

C'est pas faux ^^ Mais ça fait toujours plus d'appareils Android, et avec la fragmentation c'est bien plus facile à attaquer. Autant je pense que Nougat 7.1.2 correctif de mai est aussi sécurisé que la dernière version d'iOS, autant les anciennes versions d'Android encore utilisée, parfois vieille, on plein de failles aujourd'hui connues et exploitée/exploitable. Si on ajoute le côté fermé d'iOS qui empêche l'installation d'applis non AppStore, il est bien plus fastidieux et coûteux d'attaque iOS, d'où Android cible privilégiée.

Et bien non. Mon commentaire précise bien 1 milliard d'appareils actifs sous iOS. Tu mélanges les serviettes et les torchons. Les notions de part de marché et de parc d'appareils actifs sont totalement différentes. Google lui même a déclaré qu'en 2015, il y avait 1 milliard 4 d'appareils actifs sous Android. On est vraiment très loin des 4 milliards, chiffre qui ferait plaisir à Google malgré tout.

Oui sauf que ta rien prouvé au final mais en effet les deux sont bien utilisés pour la même chose par contre ^^

Le but de ma réponse au commentaire de Touliloup était de prouver que le nom WannaCrypt était utilisé, nous sommes d'accord donc tous va bien :)

Jvais te citer : "WannaCrypt est bien le nom du programme malveillant qui chiffre le stockage. WannaCry est plutôt le nom de l'attaque en générale qui comprend le programme et sa propragation. " Ou encore "Les deux s'utilisent, l'article de Microsoft le prouve." Et juste après tu cites ton article qui ne prouve en aucun cas tes dires vu qu'il ne parle que d'un seul nom. Après les deux sont juste les différents noms du ransomware, qui en a d'ailleurs d'autres, voir ma source.

Il me semblait qu'on était à une répartition de PDM d'environ 80% - 20% en faveur d'Android, or 80/20=4.

"Android en a 4 fois plus" ? Source ? Les miennes sont plus près de 1.6 milliard d'appareils actifs sous android.

:facepalm: L'article de Microsoft ne prouve pas que le terme WannaCrypt est utilisé ?

Voila vous avez du mal a admettre vos erreurs quand même. ^^ Donc on est bien d'accord l'article de microsoft ne prouve absolument rien contrairement a ce que tu disais deux commentaires plus haut ;)

http://www.telegraph.co.uk/technology/2017/03/30/iphone-update-ransomware-scam-locks-web-browsers/ Que se soit iOS, Windows ou Linux, aucun OS n'est épargné. Mais plus le nombre de personne qui l'utilise est élevé, plus il y a des chances que les hackeurs soient intéressés par le système en question. Cependant je suis d'accord avec toi sur la notion de vecteur. A peu près pour tout les OS d'aujourd'hui, c'est souvent à travers les applications que les hackeur arrivent à s’infiltrer. La notion de nombre d'utilisateur influe simplement sur l’intérêt pour les hackeurs.

Il parle de wannacrypt :)

iOS a beaucoup d'utilisateurs mais Android en a 4 fois plus, souvent avec des anciennes versions dans lesquelles plein de failles sont connues et exploitables, donc iOS n'est pas la cible privilégiée sur mobile. De plus, le côté fermé protège iOS, là ou sur Windows (et Android) on peut installer des applis venant de n'importe donc pas toujours sécurisées.

L'article de microsoft ne parle pas de wannacry c'est ce que j'essaye de te dire depuis le début ;)

Le hack auquel tu te réfères a été opéré sur icloud et non iOS. Donc je maintiens ce que je dis : ce n'est pas qu'une question de chiffre sinon iOS devrait être la cible des hackeurs.?

Qu'il aille sur Tizen et il aura plus de problème ?

Skynet arrive !! Les machines vont prendrent le pouvoir !

Non évidemment, ce n'est pas si simple. Mais plus le nombre d'utilisateur est grand, plus les pirates seront intéressé. iOS n'est pas épargné, Jennyfer Laurence peut en parler.

Ce que je cite est une source parlant du terme WannaCrypt, puisque Touliloup m'indiquait que c'est WannaCry le terme, et non WannaCrypt. Les deux s'utilisent, l'article de Microsoft le prouve.

Tout à fait d'accord. De là à dire que Linux intéresse moins les attaquants parce que moins de monde, c'est autre chose.

De quoi tu parles? J'avais un article en anglais du blog de microsoft dans ton lien. C'etait pas ca ta source?

"Qu’est-ce que WannaCrypt et WannaCry ?" "Le logiciel qui gère la propagation associée au logiciel de chiffrement forment WannaCry, " c'est sûr que si on lit pas l'article, c'est plus difficile.

Il y a quand même un milliard d'appareils actifs sous iOS. Ça commence à faire un parc intéressant. Est ce vraiment qu'une question de chiffre ?

Parce que c'est reservé a Apple le plummage des pigeons. Google est plus partageur ^^

Salut jserais curieux de savoir ce qui te fait dire ca sachant que ton article n'a pas une seule référence au terme "wannacry" ^^ Sacré frandroid ^^ Allez jte donne la reponse, en fait le ransomware a simplement plusieurs noms : WannaCrypt, WannaCry, WanaCrypt0r, WCrypt ou WCRY Source : https://korben.info/wannacry-bien-pleurez.html

Tu vas encore les vexer ! :)

Pourtant ils sont très drôles à lire, mais ça ne doit pas être voulu à la base effectivement ^^

Ils n'ont pas d'humour :)

Ouch frandroid n'a pas aimé ^^

On me l'avait jamais faite, tiens... ;-) C'est pas Tre subtile :p

et des serveurs sous unix . oui mais voila Mac os c'est quelques % . va comprendre

Ouais ^^" "Tant que c'est pas cassé, on touche pas"...

Et encore, tu veux reprendre du code récent. Imagine dans les banques les trucs développés en Cobol qu'on a as touché depuis 30 ans parce que tant que ça marche ça va bien, quand il faut les migrer ^^

Mdr Ben je mets rarement de commentaires parce qu'avec l'indentation et un code propre, je me comprends très bien. Et normalement, quelqu'un d'autre qui passerait après moi devrait me comprendre aussi. Mais il a fait des classes PHP rien que pour écrire du HTML. Il a énormément complexifié son code, avec un framework de sa conception et il n'y a plus que lui pour le reprendre facilement... Mine de rien, pour une société, la maintenance d'un code est probablement le facteur le plus important. La société reste, les employés pas forcement...

... ?

mdr, un coup à boire le Bouillon ça ! ->

Les boites locales qui font ce genre de travail existent déja. Quant à la soit-disant pénuries d'ingénieurs, c'est de la propagande de la Syntec numérique qui travaille pour les SSII pour faire venir des ingénieurs de l'étranger, non pas pour des raisons de pénuries, mais pour des raisons de coût. Les SSII recrutent massivement au Maghreb et dans les pays de l'est pour se faire une marge confortable plutôt que de former les ingénieurs déja présents et au chômage.

Comme quoi il est bon si vous n'arrivez pas à maintenir ses projets, il est un cran au dessus ^^ Quoi ? Code propre ? Commentaires ? Indentation ? C'est pour les n00b ça...

Il faut bien que le virus rentre sur une des machines du réseau par quelqu'un qui se fait prendre par du phishing, car on laisse rarement le protocole SMB des machines clientes ouvert à qui veut sur Internet dans un réseau d'entreprise.

Oui, y'a que ça à faire avec quelqu'un comme ça : arrêter de leur parler et faire les choses à côté. Dans un autre domaine, j'ai eu un graphiste qui voulait m'apprendre à programmer, parce qu'il était certain de ses méthodes... Maintenant, il a quitté la boîte et on galère à maintenir ses projets...

Effectivement beaucoup de machines critiques sont sous Linux. Cependant ce sont bien souvent des serveurs administrés par des professionnels, moins enclin à laisser des failles humaines béantes telles qu'ouvrir n'importe quelle PJ. Egalement, là ou un PC client a beaucoup de services inutiles (et potentiellement faillibles) installés pour parer à tous les besoins éventuels de l'utilisateurs lambda, sur un serveur on part de rien et on installe que les services utiles, souvent il n'y a même pas d'interface graphique surtout côté Linux.

le pire c'est qu'il était grave sérieux, du coup comme c'était pour du boulot, j'ai laissé tombé et j'ai fait à ma manière !

Des boites locales ? Tu sembles ignorer que l'on est en pénurie d'ingénieurs en France, encore plus pour les spécialistes de la sécurité.

Il y a toujours une action au départ. ensuite l'exploitation du logiciel peut être fait de différente manière. C'est son mode de propagation qui en fait sa dangerosité, pas les moyens émis qui restent classique (spam et doc infecté). Une fois sur le réseau, il se déploie. Mais il ne se met pas sur le pc du réseau tout seul, il y a une action de l'utilisateur qui a cliquer sur un fichier en provenance d'une source non fiable, c'est là la véritable faille. Maintenant si tu souhaites avoir le dernier mot, pas de problème, mais ça ne fera pas de toi un commentateur averti.

cela dit je connaissais pas le Windows + Pause :) Winver reste, comme son nom l'indique, le programme dédié.

WannaCrypt est bien le nom du programme malveillant qui chiffre le stockage. WannaCry est plutôt le nom de l'attaque en générale qui comprend le programme et sa propragation. C'est expliqué dans l'article ;) Source : https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ par exemple.

Oui bien sur, d'où le "au départ" dans mon commentaire :)

Oui donc un utilisateur fait une connerie, mais c'est pas parce qu'on n'ouvre pas de pièce jointe qu'on est protégé. N'importe quel autre utilisateur peut déclenché le soft, infectant toutes les machines d'un réseau.

"La faille exploitée est baptisée du poétique nom d'EternalBlue et permet l'exécution de code à distance. En clair, lorsqu'une machine d'un réseau SMB est infectée, le malware qui y est installé peut se répandre sur les autres machines du réseau, et ainsi que suite. " Donc on est bien dans un cas ou l'utilisateur n'as pas besoin d'effectuer une quelconque action, un port SMB exposé suffit à être victime d'une attaque.

Ça c'est un total sophisme. Il y a au contraire un très fort intérêt à trouver des failles dans Linux aujourd'hui car si Linux n'équipe pas 99% des particuliers, Linux, c'est surtout une part conséquente des serveurs ! Un WanaCrypt sur Linux, c'est potentiellement des entreprises qui seraient prêtes à payer très cher pour qu'on leur déchiffre leur base de données client. Ou des vols de données massifs de numéros de carte bancaire par exemple. Là où je te rejoins, c'est que le principal vecteur d'attaque est humain. Dans un sens, même si c'est un cas un peu particulier, WanaCrypt a aussi bénéficié d'un vecteur d'attaque humain (absence de mises à jour et de configuration de pare-feux). Les gens qui bossent sous Linux sont aujourd'hui plus alertes. Si la répartition change, ce fait changera aussi.

AHAHAHAHAHAHAHAH XD J'imagine bien : "Non, mais sous mac, ça marche, y'a pas de panne, c'est magique" =D

Et pour Windows, c'est que les utilisateurs ne mettent pas leurs systèmes à jours, désactivent leurs pare-feu ou encore installe des programmes d'un peu partout. Quel que soit le système, l'utilisateur est la première cause du problème. Windows a part le passé été codé avec les pieds, mais il s'est depuis pas mal arrangé. Certes Linux reste supérieur grâce à la communauté très active et le fait que n'importe qui peut repérer où se trouve les faille et proposer un correctif, mais il n'empêche qu'il serait sujet à tout autant d'attaque que Windows s'il était autant utilisé. Principalement parce que plus la masse d'utilisateur est grande, plus le nombre de non connaisseur son nombreux.

Tu ne sais pas ce qui s'est passé et qui a fait quoi dans ces gares. La faille SMB est le vecteur de propagation. Pour que tu puisses comprendre : "De telles attaques sévissent sur Internet depuis des années. Mais celle-ci se distingue à la fois par la taille et l'efficacité des moyens employés. Au départ, tout commence par des envois de massifs de spams, des emails qui contiennent des fichiers attachés malveillants, principalement des fichiers PDF ou Microsoft Word. Ici l'envoi est massif : on parle de plusieurs millions de mails à l'heure. Des mails qui seraient notamment (mais pas forcément uniquement) envoyé par le botnet Necurs qui aurait repris du service. Un clic malencontreux sur ces fichiers provoque l'exécution de code malveillant, qui exploitant divers failles, réussissent à implanter un logiciel malveillant (ver, virus) sur la machine ainsi attaquée. Jusque là, nous sommes dans le très classique." https://www.programmez.com/actualites/wannacry-une-attaque-au-rancongiciel-sans-precedent-25978

Ah nan mais je suis totalement d'accord avec toi. Moi je préférerais 100 fois que l'argent de mes impôts aille pas payer les optimisations fiscales et les backdoors de Microsoft hein ! Et la gendarmerie française a prouvé que ce n'était pas impossible de migrer un parc conséquent. Je dis juste que ça me semble contre-productif d'ammener le sujet sur la table ici puisque Microsoft n'a pas grand chose à se reprocher dans l'affaire WanaCrypt, et qu'il faut savoir raison garder : de telles failles peuvent aussi exister sous Linux. Ce n'est pas parce que les gens sont sous Linux qu'ils feront leurs mises à jour, qu'ils feront des backups, qu'ils configureront iptables ou UFW. Après, spécifiquement sur le sujet migration, en particulier pour les militaires. Il y a un état de fait : tout le parc est aujourd'hui sous Windows. Donc 1) ça ne se migre pas du jour au lendemain 2) il y a une ingérence américaine dans l'armée française et ce n'est pas acceptable. Conclusion il faudrait qu'il y ait une volonté de migrer. Ça ne semble pas être la direction prise et je trouve ça scandaleux.

Iphone 6S Faut suivre quoi :) Envoyé de mon possible ex-futur iPhone 6S

Bah oui, grâce au métal polymorphe auto-régénérant y'a pas de problèmes

Nan c'est vers iOS qu'il fallait aller, avec ton possible-ex-futur iPhone 6 !

Bof...je pense toute fois a une stratégie de Microsoft pour pousser les entreprises vers Windows 10... C'est pareil pour les antivirus si vous voulez des évaluations parfaite il faut créer des virus que sauf lui peut détecter.

il m'a aussi dit que c'était impossible d'avoir des pannes physique de matériel sur un mac genre DD qui crash...

Korben vient de me repondre par l'affirmative, il va corriger son article : oui ce virus se propage par un bon vieux mail tout pourri.

Bah c'est bourré de failles et c'est américain juste, et sans accès aux sources.

Ahah De toutes façons, dire que ça n'existe pas est complètement faux. Y'a même des malwares (bon... Plus des proof of concept, certes) qui ont réussi à se loger dans le firmware des claviers mac... Mais si il ne veut pas reconnaître une évidence, c'est que c'est juste un crétin...

Ouch, ce tacle ! :) http://worldsoccertalk.com/wp-content/uploads/2012/01/glen-johnson-tackle-against-manchester-city.gif

oui enfin sur le coup j'ai essayé de discuter un peu (il est ingénieur informatique) et j'ai vite vu qu'il ne changerai pas d'avis...

Linux plutot y'a encore moins de virus que sous macos qui est bien plus infecté.

En même temps on vient pas sur le closer de l'actu android pour de la clarté ^^

"Some of" <- certaines attaque et non pas toutes. Par exemple les panneaux d'affichage de certaines gares Allemande on était touché. Je suppose que personne n'as utilisé l'OS et lancer un logiciel infecté sur ceux-ci: https://uploads.disquscdn.com/images/05cca256ac793eb55069bc5b93dc480e8eb3efb90bbeb8c956dd1ca8304f2cbd.jpg D'autre info indique que l'attaque utilise une faille dans le service SMB de Windows.

La plupart des entreprises / administrations basculent leurs logiciels sur des solutions web en interne, qui offrent le gros avantages concernant la compatibilité des postes clients.

La ville de Munich en est le parfait exemple.

La plupart des entreprises / administrations utilisent des logiciels propriétaires/internes/métiers qui ne fonctionnent pas sur Linux. D'autres part, la réticence de l'utilisateur final au sein de ces grandes organisations a bien plus de poids que tu ne peux l'imaginer. Le monde Pro, c'est la chasse gardée de Microsoft, c'est historique, ça va l'être encore pour longtemps. Ce n'est pas un ransomware que je qualifie de soubresaut qui changera quoique soit dans cet état de fait.

95% des dev chez Google sont sur MacOS et la mojorité des serveurs sont des Linux custom. L'alternative existe, elle demande à la DSI de maitriser son sujet. Seulement c'est plus facile d'acheter un pack et de fermer les yeux.

Tu penses vraiment que sur un réseau local, l'écosystème n'est par exemple pas basé sur SMB ? Le protocole de base de comm de l'OS ?

Tout coûte cher en formation, c'est pareil sous Windows.

Intrinsèquement, de par la manière dont il est fait et de son historique, Windows est mal sécurisé, surtout quand l'utilisateur n'est pas assez cadré. Quand à Android, la plupart des failles dont il est question sont dues aux installations d'app que les utilisateurs ne prennent pas la peine d'analyser: par exemple un fond d'écran dynamique qui demande l'accès SMS, c'est anormal.

Mais il est sur un réseau local, et le ransonware se propage certainement par ce biais.

Ta confiance en ton éditeur, un peu trop grande me paraît...

Petite coquille dans l'article, c'est WannaCry (envie de pleurer) et non WannaCrypt

"Some of the observed attacks use common phishing tactics including malicious attachments. Customers should use vigilance when opening documents from untrusted or unknown sources. " -> https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ vecteur d'infection classique avec action de l'utilisateur.

Aucune action requise de la part de l'utilisateur, d’où la propagation rapide et massive de cette attaque.

Ce n'est pas la solution. Y a des virus aussi sur macOS

Il semblerait qu'il s’exécute de lui même, le panneau d'affichage de la gare ou j'habite avait ce problème... je suppose que personne ne consulte ses emails sur ce panneau d'affichage ^^ https://uploads.disquscdn.com/images/8ba614d895cf2a1484fb361494fbe74cc6508ed96ed460d3d80d1099985a014a.jpg

l'activité informatique de l'armée française ne se limite pas à envoyer des mails

Yep, t'as bon. Mais l'article de Frandroid n'est pas clair sur ce point.

ça coûte cher en formation.

Oui, hormis le fait de déactiver les mises à jour. Si l'utilisateur n'as pas déactivé les mises à jour, ce problème ne survient pas puisque la faille à était corrigé en Mars. Et puis je comprend pas vraiment pourquoi un panneau d'affichage d'une gare à encore le service SMB activé...

Moi ce que je comprends, c'est qu'il s'agit d'un ransomware banal : on clique sur n'importe quoi, on ouvre une pièce jointe suspecte et on se fait infecter. Rien de bien sorcier jusque là. Par contre, une fois le malware installé, il va tenter de se propager à toutes les machines du réseau, silencieusement, grâce à la fameuse faille. J'ai bon ?

Au départ, il faut bien qu'un demeuré lance le logiciel...

Y a pas plus de failles de sécurité dans windows que dans linux. La différence c'est que y a plus d'utilisateurs de windows que linux, et pour une pirate pour faire du fric faut qu'il fasse du volume. Donc il n'a aucun intérêt à perdre son temps avec du système linux.

si tu nous trouves une alternative credible a un parc de 98% de machine , je suis preneur, et ne me parle pas de Mac Os ni linux car s'ils etaient credible depuis 1995 cela se saurait. merci a MS pour son patch, incluant XP

<blockquote>Microsoft a publié un patch de sécurité en mars pour combler cette faille, donc si vous utilisez une version de Windows prise en charge par l’éditeur en mars (Windows Vista, Windows 7, Windows 8.1, Windows 10), un simple passage par Windows Update suffira.</blockquote> Ça ne limite en rien l'importance de tenir son PC à jour, mais Windows 10 n'est pas vulnérable à cette faille, qu'il soit à jour ou non.

Je ne parlais pas forcément que d'Apple, mais aussi de Linux, ils sont souvent mis dans la même panier concernant les malwares.

Sauf que là et c'est bien précisé, aucune interaction avec le end-user n'était nécessaire pour se faire infecter!

Oui, il y a d'autres éléments qui rentrent en ligne de compte, comme l'absence totale de communication sur le sujet de la part d'Apple. Lz sécurité de l'OS en lui-même n'y est pour quasiment rien, par contre...

Pour le côté investissement etc OK, pour le côté sécu Windows est pas si nul que ça, 99% du temps la première faille est l'utilisateur/administrateur de la machine.

Oui mais là on parle de de l'industrie, des infrastructures publiques, de l'armement et de la défense... autant d'endroit où on devrait réfléchir à deux fois avant d'utiliser un système propriétaire étranger (avec souvent des fonctionnalités activées qui ne servent à rien pour l'usage qui en est fait).

C'est beaucoup plus compliqué que le faible taux d'utilisation. C'est une idée reçue répandue parmi les pseudos utilisateurs avertis / geeks / etc...

Mdr ! Je ne dirais rien sur ce que je pense des "ingénieurs"... :P Enfin... Y'en a probablement des bons, hein ? C'est juste que j'en ai jamais rencontré... :P

Pourquoi ne pas faire un ransomware sous Ios ? Après tout, les utilisateurs de cet OS ont l'habitude d'être plumé ... /*** troll spotted ***/

pas possible, y a pas de malware sur MacOs !!! (c'est ce que m'a dit un ingénieur informatique, il n'y a pas si longtemps...

anéfé, seul macos peut garantir qu'il n'y a pas de virus ^-^

5) épi les français sont tous des veaux !

Aucune action de l'utilisateur ? Vraiment ? sérieusement ca n'a aucun sens ! Meme Korben se fait questionner sur ce point hyper douteux. Vous êtes en train de nous dire qu'un virus débarque les mains dans les poches par INTERNET, a cause d'une faille dans le réseau local ? Moui, vous ne seriez pas en train de mélanger le pro et le privé ? Va falloir choisir, si c'est un virus internet ou local. Parce que un virus local euh ... ben on s'en fout personne vient sur mon local, encore moins avec un pc crypté ... BREF, on soupçonne fortement le bon vieux mail verolé des familles, malgré LE MOT EN GRAS de cet article...

Ne pas utiliser windows ne règlera pas le problème. Les pirates attaquent principalement les OS les plus utilisés pour toucher le plus grand nombre. Et si les gens décident de migrer vers un autre OS (Linux, Mac) les pirates concentreront leurs attaquent sur ces machines. A t'on avis, pourquoi Android est la plus la cible des pirates que iOS?

Windows à jour et maintenu correctement n'est pas plus une passoire que ça. Remplace le PC Windows des millions de gens qui n'y connaissent rien en informatique, s'en foutent et n'ont aucune idée des règles de sécurité de base par un Linux si tu veux, et tu verras le nombre de virus sur Linux exploser. L’utilisateur de base, quand on lui demande son MDP pour une élévation de privilèges pour installer un truc, il cherche pas à comprendre pourquoi on lui demande son MDP, il le tape...

Oui, c'était le faible taux d'utilisation qui faisait qu'osx était peu touché par les malwares. Maintenant que ça monte (un peu), les pirates commencent à s'y intéresser ^^

J'ai eu des messages chelou sur mon Windows 10 il y a quelques jours heureusement mon Antivirus à tout bloquer (ainsi que pare feu activer) mais j'ai quand même fait du nettoyage après dans le doute ! ESET Nod32 the best ;-)

Oui parceque le système depuis le succès des iPhone est bien plus utiliser qu'avant . MacOS est passer du simple au double même si ça reste largement loin de Windows .

Beaucoup d'entreprises utilisent des version spéciale de Windows (que tu trouvera pas pour toi dans le Commerce) et d'autre utilisent aussi des version spéciale de Linux comme dans ma pharmacie par exemple ?

Sauf qu'ils utilisent des version personnalisée avec des protocoles de sécurité bien plus élever !

Des milliards qui peuvent être dépensés dans des systèmes open sources customisés, orienté sécurité. En plus c'est de l'argent publique dépensé pour une boite US qui en plus ne paie pratiquement pas d'impôts. Pourquoi ne pas faire vivre des boites locales, spécialisées dans la sécurité des solutions open sources ? Si on paie des choix pareil, c'est par flémardise: on paie un gros chèque et on ferme les yeux, en espérant que la solutions apportée sera fiable et sécurisée.

Il y a des failles sur tous les systèmes, mais il faut ouvrir les yeux, l’écosystème Windows est une passoire, c'est un fait et en plus il est en closed sources, donc impossible de faire des audits de code.

Clairement, du Linux, des distributions sécurisées par une DSI compétente avec des audits réguliers des MaJ.

Moi, j'ai trouvé la solution. J'ai tout migré sous Android, un OS fiable et sécurisé que je vous conseille. Je crois que c'est Google l'éditeur, donc on peut y aller les yeux fermés.

Chut, tu vas faire pleurer iAndroid :)

"ca fait froid dans le dos" d'après vous windows est un système qui ne fonctionne pas ? ... on aurait du proposer ChromeOS a l'armée francaise ....

La propagation des malwares a augmenté de 700% sur Macos =D

Que la concurrence s'aligne et aucun soucis pour ma part ;)

On en parle moins, c'est différent. MacOS intéresse moins les hackers/pirates/whatever car l'os est moins répandu. Si un jour, la tendance venait à s'inverser, je suis certain que les macOS users pleureraient.

C'est rien par rapport à Windows.

Que le vecteur de propagation soit corrigé c'est bien, mais tant que les utilisateurs continueront d'installer des logiciels sans respecter un tant soit peu les consignes de sécurité, les pirates seront à la fête.

Tu peux ajouter : 4) Les gens ne réfléchissent pas.

Les failles existent aussi sur macOS...

Sans compter que Windows est développé et maintenu par une entreprise privée, complètement étrangère... Ce qui pour l'armée (et les infrastructures critiques) pose de sacrées questions.

ha oui bien vu :)

MacOS est LA solution à toutes ces saloperies.

Quand tous tes logiciels tournent sous Windows, que tous le personnel est formé à Windows, que Windows est déjà installé sur tout le matos, des milliards, c'est le prix que les admistrations sont prêtes à payer. Autant je suis fervent défenseur de Linux (power-user même), autant je pense qu'il faut rester humble. On a déjà eu des failles ridicules sous Linux. Le vrai problème ici, c'est pas Windows. C'est : 1) les gens ne font pas de backups 2) les gens ne font pas les mises à jour régulièrement 3) les gens ne configurent pas leur pare-feu.

Il y a certainement ce genre de faille chez les OS concurrents. :/

C'est pas pire qu'Orly et son PC en windows 3.1 :) http://www.lemonde.fr/pixels/article/2015/11/11/une-panne-informatique-a-l-aeroport-d-orly-liee-a-windows-3-1_4807479_4408996.html

heu non parce qu'il n'y a pas le numéro de build sur Win + Pause :)

La migration sous linux ne garantie pas l'absence totale de virus ou de failles, d'autant plus si l'attaque est ciblée...

Pour connaitre la version de Windows installé sur un ordinateur, il suffit d’utiliser le raccourci Win + R et de taper winver puis entrée, une fenêtre va apparaître avec le nom commercial du windows installé et son numéro de build. heuuu où "windows+pause" c'est plus simple non ??

Tu veux qu'on reparle de Shellshock ?

Et tu aurais suggéré quoi ? Un Linux open source ?

Comment faire ? Ne pas utiliser Windows. Quand je penses que notre armée a signé un contrat de plusieurs milliards pour renouveler son parc informatique en full Windows, ça fait froid dans le dos.

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix