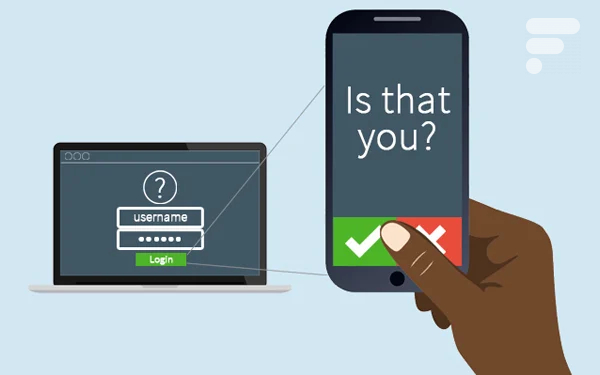

Afin de rajouter une couche de sécurité, de plus en plus de services font appel à une identification à deux facteurs. En plus d’un login et d’un mot de passe, le service demande à l’utilisateur de confirmer qu’il est bien l’instigateur de la requête en passant par son téléphone (ou tout autre appareil qu’il peut transporter sur lui). Cela peut se faire par une notification ou bien par un code reçu bien souvent par SMS (c’est le cas par exemple de la célèbre application WhatsApp ou encore d’Instagram). Les experts en sécurité de Positive Technologies ont démontré que cette dernière solution était loin d’être totalement fiable.

Les SMS sont une faiblesse

Dans une vidéo, les hackers expliquent que des failles du réseau de télécommunications (via le protocole Signaling System #7, ou SS7) permettent d’intercepter des SMS envoyés à un numéro. Dans leur exemple, le « pirate » n’a besoin que de quelques informations plutôt faciles à trouver sur sa cible : un nom, un prénom, une adresse e-mail et un numéro de téléphone.

À l’aide de ces quelques données, il est alors possible de prendre possession d’un compte Gmail, de changement le mot de passe et enfin de récupérer les paramètres d’identification de sites tiers, comme ici pour un portefeuille de cryptomonnaies.

https://www.youtube.com/watch?v=mLh1Nmqa6OM

Exploiter les failles du réseau SS7 n’est cependant pas chose aisée et un outil capable de récupérer ce genre de données peut coûter jusqu’à 20 millions de dollars au marché noir selon Ability Inc., une société de surveillance israélienne. Des chercheurs de Positive Technologies expliquent qu’« il est plus simple et moins cher d’avoir directement accès au réseau d’interconnexion SS7 plutôt que d’essayer de trouver un outil de piratage SS7 prêt à l’emploi ».

Il est donc conseillé d’utiliser d’autres méthodes d’identification 2FA, comme une application, ou de s’assurer qu’il existe des méthodes alternatives de récupération de compte, comme le propose Google par exemple.

Notre émission Twitch SURVOLTÉS, c’est un mercredi sur deux de 18h à 20h : retrouvez-nous pour parler voiture électrique ou vélo électrique, autour de débats, d’interviews, d’analyses et de jeux !

Mais laisse moi entrer tout de même... lol

cette idenfication par sms est juste un moyen de flicage supplémentaire. Certains comme google font encore pire : en vous obligeant à utiliser l'appareil déjà connecté au compte. De cette manière, si vous avez utilisé un appareil dont vous n'avez rien à faire ou appartenant à quelqu'un d'autre pour ouvrir le compte, vous est niqué. Ce qui permet à google d'être bien certain que c'est le même type qu'il est entrain d'espionner avec le tel et avec le mail (ou autre). Moralité : google, c'est dla merde. Comme facebook, youtube, ect. J'utilise duckduckgo comme moteur de recherche, et parfois yandex (notamment pour la map). Pour les mail : yandex ou qq ou la poste.net (choisir une "nationalité" du webmail du pays où vous n'êtes pas). Pour facebook : on peut passer à la trappe directement. Sinon, faire appel à un numéro de tel temporaire et un mail temporaire pour s'inscrire (sous un faux nom, évidemment) Pour les vidéos : c'est plus problématique, j'essaie d'utiliser au maximum rutube. Vu comme youtube devient casse burne aussi. (et malheureusement dailymotion est de plus en plus nul)

c'est un fake ... #lol les voies de Free sont impénétrables de toutes façons tu sauras jamais

Rien n'est sécurisé c'est la fin du monde on va tous mourir car des hackers auront piraté tout internet avec un SMS de double authentification pour accéder au compte Gmail d'Alphabet Inc. et il faudra le débrancher et tout réinitialiser et tous les avions bateaux, voitures autonomes, satellites, Smart TV et robots aspirateurs vont tomber sur nous en même temps.

Après, il faut faire le lien entre le numéro de CB et le numéro de téléphone Pas infaisable, cela dit

Je n'en dirais pas plus ?

Double... pénétration ??? ^^

Exact. La double auth par SMS permet de se protéger de certaines attaques (en l'occurrence, les plus probables : vol de mot de passe), mais pas de toutes. Le jour où qqu'un pirate un site merdique, chope ton email et ton mot de passe sur ce site, et tente ce même mot de passe chez GMail... bin t'es content que GMail te demande la vérification par SMS :) (note : mon mot de passe GMail est unique, et de loin le plus complexe que j'ai, mais je sais que tout le monde ne fait pas ça)

Heu... faut se réveiller un peu, les failles SS7 sont connues et démontrées depuis des années ... des hackers en avaient d'ailleurs fait la démonstration dans deux émissions différente, une en Allemande et aux USA démontrant qu'ils pouvaient intercepter les communications, ils avaient choisi pour cible un sénateur (ou député je sais plus) de chaque pays.

J'avais bien dit à mon ex que la double c'était pas sécurisé...

Dire que ça ne fournit aucune sécurité, c'est un mensonge. Toute sécurité peut être piraté, celle la plus facilement que d'autres peut être. Mais l'authentification via SMS est quand même plus sécurisée qu'une authentification Simple, c'est pas à la portée de tout le monde :)

Après, on rentre dans des cas extrêmes. La plupart des piratages sont des piratages de comptes en masse, et dans ce cas-là, la double authentification est un rempart parfait !

C'est un peu court, vous oubliez la faille humaine, il est possible de leurrer votre operateur sur simple appel pour recuperer la ligne. Beaucoup moins invraissemblable que les 20 millions de dollar ? Dans ce cas vous etes bien gentil, mais l'appli en remplacement du sms permet de remplacer l'element humain, c'est bien... mais c'est a double tranchant !

Sans blagues haha.

Ha ha! N'empêche que chez Orange, pas besoin de cocher un truc et de filer une autorisation de débit pour aller à l'étranger.

Faudrait que je vérifie, ça pourrait être un truc comme ça.

J'utilise la verification en deux étapes avec mon compte mail Proton. Dans ce cas j'utilise Authy qui génère un token different toutes les 30s. La verification en deux étapes via sms ne garantie aucunes sécurités. Ce n'est pas nouveau. Pourtant de nombreuses banques utilisent ce système.

Oups, j'avais mal lu :-/

L'info c'est donc qu'on peut intercepter les SMS. Du coup, tous les systèmes basés dessus se trouvent nécessairement faillibles (authentification banque, SMS du système d'alarme...)

Car vous êtes tous deux attachés au même contrat dont ton numéro doit être la ligne principale..

T'es pas enregistré en téléphone de secours ? Je suis pas chez Free, mais ça existe chez d'autres prestataires (c'est le cas sur les comptes Google par exemple)

<blockquote>Et j'ai rien compris !</blockquote> C'est normal, t'es chez Orange. Non ?

"À l’aide de ces quelques données, il est alors possible de prendre possession d’un compte Gmail, de changement le mot de passe et enfin de récupérer les paramètres d’identification de sites tiers, comme ici pour un portefeuille de cryptomonnaies." Comment c'est possible avec la double authentification activée (si on a pas l'outil de piratage à 20M de $ dont vous parlez) ?

D'où pourquoi Google à activé la demande d'authentification directement depuis un appareil déjà connecté au compte.

Je suppose qu'il suffit d'avoir donné le numéro Orange lors de l'ouverture du compte chez Free. C'est peut-être un numéro de récupération du compte, pas forcement le numéro de la ligne.

J'ai observé un truc bizarre l'été dernier. On était à l'étranger et ma femme avait oublié d'activer l'option qui va bien chez Free pour utiliser son téléphone à l'étranger. Me voilà donc parti sur le site de Free pour tenter d'activer le bordel. Comme on ne connaissait pas son mot de passe, j'ai demandé une réinitialisation du mot de passe. Tout se passait bien, et quelque part dans le processus, il y a eu une double authent, et Free a envoyé un code par SMS. J'ai pensé que ça allait foirer vu que ma femme allait recevoir le SMS sur sont téléphone inopérant, sauf que c'est moi qui ait reçu le SMS sur mon téléphone, sur ma SIM Orange !!. On a donc pu activer son téléphone. Et j'ai rien compris !

Mouais, rien de vraiment nouveau, les réseaux cellulaire on toujours était hackable, notamment en se servant d'un module se faisant passer pour une antenne relais. Et puis avant de recourir à de tel moyens, il y a quand même bien plus simple...

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix