Avec la multiplication des smartphones et de ce que nous faisons avec, les hackers redoublent d’efforts à ce niveau. Et s’il est un domaine où les hackers pullulent, c’est bien le porno, comme le confirme une étude livrée par le spécialiste de la sécurité Kaspersky. « Ce n’est pas une nouveauté », est-il cependant précisé, « des criminels utilisent le porno comme leurre depuis les premiers instants du contenu en ligne pour adultes ». Mais la menace est réelle et sérieuse, aussi bien sur les ordinateurs de bureau que sur nos chers téléphones.

Une menace variée

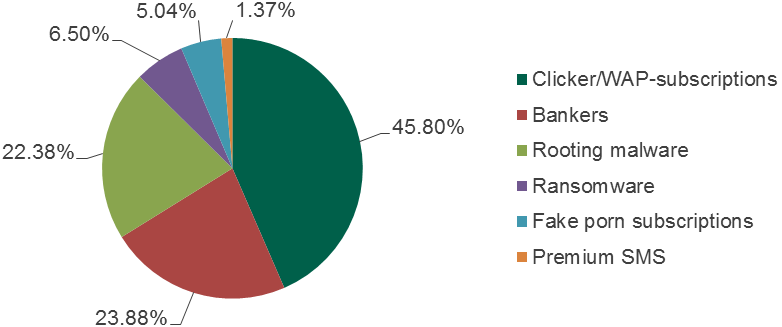

Durant ses recherches, Kaspersky a identifié 23 familles de malwares Android utilisant massivement la pornographie, divisées en 5 catégories principales : les clickers, les chevaux de Troie bancaires, les ransomware, les rooting Trojans, les SMS premium, les fausses inscriptions et un autre type « impossible à attribuer à un groupe connu ». En 2017, les trois premières catégories représentent plus de 90 % des attaques, comme représenté dans le graphique ci-dessous.

La principale menace est de type « clicker« , consistant à ouvrir une page et à appuyer sur des boutons sans le consentement de l’utilisateur. Cela peut au meilleur des cas générer des revenus publicitaires, au pire des cas mener à la consommation d’un abonnement WAP, engendrant des pertes financières pour l’utilisateur. Kaspersky explique que cette menace est réelle dans les pays proposant des forfaits prépayés. Un simple lien de la sorte peut consommer jusqu’à 100 Mo de data et vider entièrement la batterie d’un téléphone en une nuit si le lien reste actif et continue de générer du trafic.

Plus dangereux encore, ce type de menace peut également récolter des informations sur le terminal infecté, comme ses contacts, l’historique des appels ou sa position GPS, ou encore utiliser des scripts JavaScript pour installer des applications, supprimer des SMS ou autre. Cela sous-entend néanmoins que les permissions adéquates ont au préalable été octroyées par l’utilisateur.

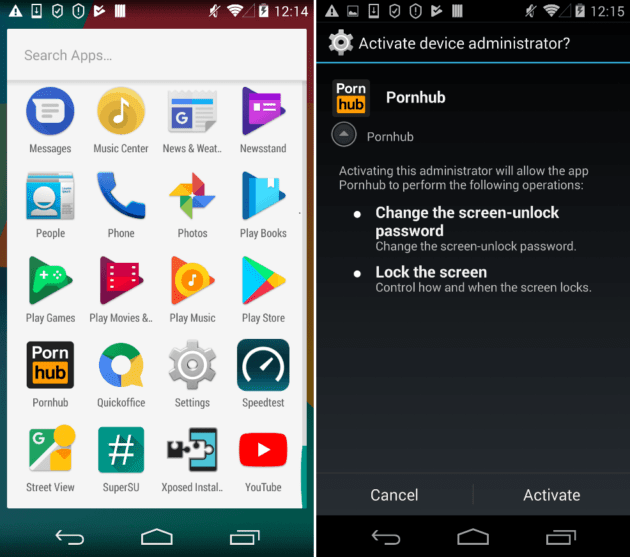

Les « bankers » et « ransomwares » représentent plus de 30 % de ces menaces et se font par exemple passer pour une application légitime (ci-dessous « Pornhub« , un célèbre site de vidéos pour adultes) avant d’infecter le téléphone, de récupérer certaines informations, ou encore de bloquer l’appareil et d’en changer le mot de passe pour y accéder.

L’efficacité au rendez-vous

Comme dit précédemment, Kaspersky recense 23 familles différentes de malwares Android utilisant la pornographie pour atteindre ses cibles. Une goutte d’eau comparée aux 1024 familles présentes au catalogue de l’expert en sécurité. Pourtant, ces 23 familles représentent 1,2 million des malwares rencontrés en 2017. C’est plus d’un quart des 4,5 millions de menaces détectées sur la période.

En cherchant sur les marchés noirs, les équipes de Kaspersky ont découvert plus de 10 000 comptes provenant de sites porno. Des comptes payants bien évidemment. Il ne s’agit bien sûr là que de la partie émergée de l’iceberg, puisque de nombreuses menaces se font directement sur le téléphone, sans récupération obligatoire de données sensibles.

Comme d’habitude, nous ne pouvons que vous conseiller de faire très attention à votre smartphone !

Pour aller plus loin

9 règles à suivre pour sécuriser son smartphone Android (et son iPhone)

Pour ne rater aucun bon plan, rejoignez notre nouveau channel WhatsApp Frandroid Bons Plans, garanti sans spam !

qui consomme du porno sur ecran de 6 pouces. petits joueurs .

Ou Trump qui les attrape par la foufoune

Ta femme te trompe avec le PC ?

Rhôôôôh

L'avantage c'est que tu ne trompes pas ta compagne ni ton amante, sauf toi-même... ^^

Voila ! Ça c'est censé, copain ! Avec en prime un petit doulby atmos :p

Sinon, on voit sur images fournies dans l'article que l'appareil de test est un appareil sous KitKat. Est-ce que ce genre de malware serait aussi efficace sous des versions Android plus récentes, puisque lesdites versions devraient avoir "renforcé la sécurité des utilisateurs" ?

Pas moi, car je préfère sur grand écran et avec les deux mains libres. ;-)))

Evidemment :p

Comme d'habitude c'est toujours les autres et jamais soi-même... :p

Evidemment.

J'ai un ami qui part souvent aux toilettes avec une tablette et un casque bluetooth. J'ai en un autre qui envoie les vidéos sur sa TV via AirPlay Encore un autre qui teste à un usage professionelle avec un casque Daydream. Moi, non, je n'ai ni casque BT, ni TV compatible airplay, ni casque Daydream.

Ah oui, en effet : " On vous déconseillera toutefois formellement les vidéos (certes gratuites) hébergées par PornHub ou tout autre site de vidéos gratuites « classiques ». Le vrai « bon » porno en réalité virtuelle passe souvent par des applications à installer sous forme d’APK (Oculus, Google et Samsung les bannissent de leurs stores respectifs) et des vidéos payantes, qui sont souvent assez chères. "

J'ai rajouté une petite mention dans l'article, merci d'avoir prévenu

<blockquote><b>La principale menace est de type « clicker« , consistant à ouvrir une page et à appuyer sur des boutons sans le consentement de l’utilisateur.</b> Cela peut au meilleur des cas générer des revenus publicitaires, au pire des cas mener à la consommation d’un abonnement WAP, engendrant des pertes financières pour l’utilisateur. Kaspersky explique que cette menace est réelle dans les pays proposant des forfaits prépayés. Un simple lien de la sorte peut consommer jusqu’à 100 Mo de data et vider entièrement la batterie d’un téléphone en une nuit si le lien reste actif et continue de générer du trafic.</blockquote> Cette histoire d'ouverture sans action de l'utilisateur que l'on a eu parfois ici, moi j'assimile ça à une faille d'une navigateur. Il devrait refuse l'ouverture d'une quelconque page sans action réelle de l'utilisateur sur un lien. <blockquote>Plus dangereux encore, ce type de menace peut également récolter des informations sur le terminal infecté, comme ses contacts, l’historique des appels ou sa position GPS, ou encore utiliser des scripts JavaScript pour installer des applications, supprimer des SMS ou autre. Cela sous-entend néanmoins que les permissions adéquates ont au préalable été octroyées par l’utilisateur.</blockquote> Si on a mis son tel à jour quand l'appli frauduleuse se lance et qu'on est pas trop idiot on lui refuse les droits pour voir les contacts etc... Du coup normalement le tel ne peut pas être trop impacté. après je peux me tromper. Je vous laisse je retourne sur por*hub ;)

Un ami d'un ami fait ça, je vais aller le prévenir de ce pas !

Moi... Parce que ma femme est toujours sur le PC...

Les autres... Pas nous hein

kler dans la chambre c'est mieux !

Apparemment... beaucoup de gens

Pourquoi consommer du porno quand on peut trousser une domestique, harceler une femme dans la rue ou violer une stagiaire ? DSK

Ca me fait penser à l'article Frandroid sur la VR qui indiquait qu'il était préférable de télécharger des applications hors playstore plutôt que d'aller sur des sites Webs. Sans donner plus d'indications, c'est envoyer les gens vers des sites douteux (encore plus douteux que ce que cherchais l'utilisateur) Source : https://www.frandroid.com/produits-android/realite-virtuelle/352093_6-choses-a-faire-samsung-gear-vr

En même temps le porno sur téléphone... Qui fait ca ?

Y a pas trop de lien

Pas compris

En même temps c'est pour consulter des vidéos sur grand format qu'on utilisent des smartphones grand écran

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix