Pour réaliser certaines actions sur un appareil Android, les développeurs et bidouilleurs utilisent l’Android Debug Bridge (ou ADB pour les intimes). Cela permet entre autres d’envoyer des commandes depuis un ordinateur pour télécharger des fichiers dans un sens ou dans l’autre ou encore installer des applications. Ce ne sont bien sûr là que deux des très nombreuses utilisations d’ADB.

Ce « pont » est disponible en USB, mais aussi en sans-fil, via une connexion sur le port 5555. C’est par exemple très pratique pour se connecter à un téléviseur sous Android TV afin de réaliser des captures d’écran ou d’installer des applications qui ne seraient pas directement visibles sur le Play Store. Fort heureusement, cet outil très puissant n’est disponible que pour ceux qui auraient activé volontairement l’option dans les options développeurs de l’appareil… Enfin presque.

Un ver se propage

Si cette interface est désactivée de base sur la plupart des appareils, certains constructeurs la laisseraient ouverte sur des appareils à en croire l’expert en sécurité Kevin Beaumont. Aucun constructeur ou terminal n’est cependant directement visé dans ce rapport.

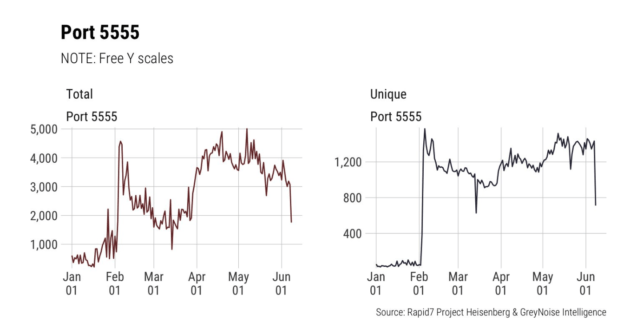

Des flux de données de GreyNoise Intelligence et Project Heisenberg ont cependant montré une forte augmentation des scans effectués sur le port TCP 5555 depuis le mois de février, prouvant une volonté de la part de certains d’exploiter l’accès à ADB.

Qihoo 360, une entreprise chinoise spécialisée dans la sécurité et les antivirus, a découvert un ver baptisé ADB.Miner exploitant cette faille. Ce ver installe un mineur de cryptomonnaie sur l’appareil infecté et se propage via ADB. Plus de 5000 terminaux auraient été infectés en seulement 24 heures. Il semblerait cependant qu’il s’agisse essentiellement de produits chinois sachant que la Compatibility Test Suite, nécessaire à l’implémentation des Google Play Services, vérifie la désactivation par défaut des fonctionnalités de développement.

Comment vérifier ?

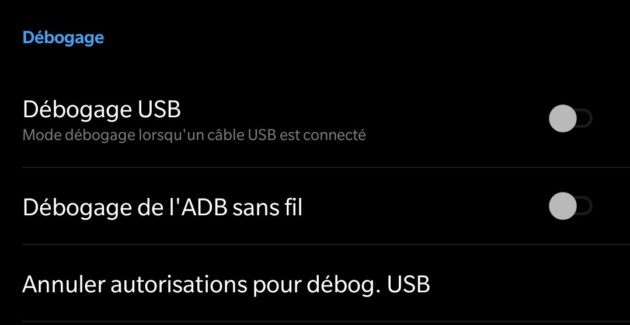

Si vous souhaitez en avoir le cœur net concernant votre smartphone, tablette ou autre appareil connecté, rendez-vous dans ses paramètres, puis dans « À propos du téléphone » et cliquez 7 fois sur le numéro de build pour activer les options de développeurs. Dans ce nouveau menu, les taquets « Débogage USB » et « Débogage de l’ADB sans fil » devraient être désactivés. Si ce n’est pas le cas, vous savez ce qu’il vous reste à faire.

Les différents chercheurs en sécurité ayant travaillé à la découverte de cette faille appellent bien sûr les constructeurs à vérifier leurs firmwares et à pousser des mises à jour lorsque la faille est détectée.

Pour aller plus loin

9 règles à suivre pour sécuriser son smartphone Android (et son iPhone)

Utilisez-vous Google News (Actualités en France) ? Vous pouvez suivre vos médias favoris. Suivez Frandroid sur Google News (et Numerama).

Pas de quoi, vraiment. Jeter un truc qui rame contre une bombe (Moto G 1ere gen), c'était facile et logique.

Fier de toi ?

Ah non, encore plus simple, j'ai jeté l'iPhone pour prendre un vrai smartphone.

Ah ben non. Ma blague sur le bendgate était bonne. La mauvaise foi n'a pas de date de péremption. Sa réponse était aussi plate que l'Iphone en général. Quant à m'attaquer sur une faute de frappe.. pfff. C'était tout pourri. Toi par contre t'as réussi à me vexer.. c'était réussi..

Arrête de taper, c’est simple !

C’est un peu de ton fait, faut l’avouer ?

Heureusement que t'es là pour relever le niveau des vannes de fan boys, sinon on s'ennuierait

Faut dire que les chinois n'y connaissent que dalle en matière de sécurité...

Bon en vue des commentaires les marques "principal" ne sont pas concernées, donc pouvez vous faire une enquête et sortir des noms de constructeur ? Samsung RAS Xiaomi RAS One Plus RAS HTC ? Sony ? LG ? Asus ? Etc.. J'ai hâte de voir au final, que aucun constructeur qui vend en France ne soit pas concerné :)

NEIN !!! PAS ZAMZUNG !!!

En attendant la prochaine maj IOS ;-)

??? J'avais pas tilté. ?

"pelous" en même temps...??

Dsl, j'ai dû utiliser un iphone 6, il a pas réussi à suivre ce que je tapais

"Je pensais que tu y arriverAS" Really ? ?

Ok. Elle était pourtant pas compliquée la blague. Je pensais que tu y arriveras.

Le mec a juste 10 ans de retard. ??????

normal, un Iphone est tellement inintéressant qu'il n'y a jamais RAS. C'est le principe de la platitude. Sauf quand il se tord ds la poche du jean, mais c'est un autre pb...

Il y a quand même une énorme faute dans le titre. Ce n'est pas une faille. Mais une porte dérobée...

mon hypothèse: aucun device concerné n'a les google play services

On arrive à arrêter un nuage radioactif car il n'a pas ses papiers en règle, tu crois qu'un malheureux virus informatique nous fait peur ? :D Edit : enfin, virus, je parle bien de la faille de sécurité. ^^

Ce sont des téléphones chinois surement donc pas les même contrzonte qu'ici.

"Des milliers". Alors autant dire aucun.

Pour désactiver "Options de développement" : Paramètres -> Applications -> Paramètres -> Stockage -> Supprimer les données

Aucun souci sur le S6

Il faut regarder du côté des CTS (Compatibility Test Suite). https://source.android.com/compatibility/cts/ Il y a énormément de vérifications côté sécurité, par exemple les droits d'accès lecture/ecriture aux partitions. Je serais très étonné qu'il n'y ait rien sur ADB activé par défaut.

J'ai pas trouvé le débogage ADB sans fil

"plusieurs smartphones infectés *à cause d'une* négligence des constructeurs" Ils sont infectés par un virus / malware ou autre, pas par une néglicence des constructeurs !

du coup comment ça a pu passer au travers ?

ok vu dessous

Oui, je pense que ce sont des versions spéciales chinoises. Et, oui, les options sont activées par défaut, si j'ai bien compris, alors que l'utilisateur n'a pas débloqué les options devs. Mais les options devs doivent également être activées par défaut, ce qui est un risque (Android nous le signale bien quand on l'active...) J'suis sûr que si certains avaient remarqué ça en France, ça aurait fait un (bad) buzz ^^

alors samsungtatuer !

c'est koi encore cette histoire ?

CTS c'est koi ?

Même si adb est activé il faut en générale accepter un popup depuis le téléphone lors de la première connexion. Ca limite quand même pas mal les risques

Ce que j'ai compris de l'article (mais je me trompe peut être), c'est que ces options sont activées par défaut alors que l'utilisateur n'a pas débloqué les options dev. Comment, pourquoi, sous quelles versions? l'article ne le précise pas....

Faut les options dev pour avoir ADB. Et faut ADB pour avoir ADB en wifi.

ça l'est. CTS le teste

Les CTS sont passés systématiquement. Mais un constructeur peut tricher aux CTS.

Parce que c'est plus grave

Non concerné, je viens de vérifier sur MIUI 9.5

Oui, c’est exactement ce que j’allais dire

Ce titre est moins rassurant que le bootloader déverrouillé du OP6 ...

Heu, qui plus est, pour qu'un ordinateur accède en debogage (avec ou sans fil), il doit être autorisé sur le téléphone :o Donc à mon avis, soit le virus arrive à outrepasser cette protection (perso, ça m'étonnerait un peu), soit ça ne touche que des vieilles versions d'android ^^

Je doute qu'on puisse activer le débogage sans fil sans les options devs ^^

C'est pas les Options devs le problème, c'est les options dedans : debogage USB et le débogage adb sans fil

non aucune source, mais ça m'étonne aussi (ou pas trop si on imagine que Google ne vérifie tout simplement rien du tout contrairement à ce qu'il veut nous faire croire...) Le mieux est que vous interrogiez directement la marque sur ce sujet (Google France et Google Inc.) et voir les réponses.

Aucun problème sur mon HTC chacha

Nickel sur OnePlus 6 Silk White. :)

Ça c'est les tests réalisés sur le téléphone, mais tout ce qui aura été mis de base sur le téléphone passe au travers (c'est en partie à cause de ça qu'on se rend compte que des smartphones intègrent des malwares à la sortie de la boite, même s'ils sont compatibles Play Services). Là je cherche à savoir si la sécurité via ADB est l'un des prérequis de Google pour l'obtention native des Play Services par un smartphone

Aucun problème sur iPhone.

Alors pour être honnête c'est ce que je me suis dit également, mais après recherche je n'ai pas trouvé de document détaillant les conditions nécessaires à l'installation des Play Services actuels (juste les MADA du procès Apple/Samsung)... Et Google Play Protect ne réagit pas quand on active ADB. Du coup je n'ai préféré pas m'avancer à ce sujet dans l'article par manque de certitude, mais si tu as une source fiable je suis preneur.

Jamais vu ça sur un de mes smartphones (ce qui ne prouve rien), mais je suis persuadé que si les options développeurs étaient activées par défaut, ça se serait vu depuis longtemps ? Surtout si le nombre de smartphone concernés est aussi important que ça

parce qu'en france on est les plus forts épicétou

"Énorme faille : des milliers de smartphones infectés par une négligence des constructeurs" Heureusement que Google vérifie ça de près avant de délivrer sa certification "Google" et permettre l'installation des "services Google"... ---->>>>

Pourquoi?

Pas sûr que ce problème se pose en France ?

Je ne pense pas que Xiaomi soit concerné.

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix