L’équipe d’Apple WebKit a de grands projets pour les mots de passe à usage unique envoyés par SMS. Sur GitHub, les ingénieurs du géant de Cupertino ont proposé de changer le format de ces messages. L’objectif ? Simplifier l’identification à deux facteurs, en renforcer la sécurité… et la rendre peut-être un peu plus pratique qu’elle ne l’est à l’heure actuelle. Pour ce faire, Apple WebKit souhaite notamment lier ces codes véhiculés par SMS à une URL renvoyant d’un seul clic vers la page de login.

Simplifier la vie de l’utilisateur tout en limitant encore plus les risques de phishing

Cette mesure s’accompagne d’une seconde proposition plus ambitieuse : standardiser le format de ces codes afin de permettre aux applications mobiles comme aux navigateurs de les identifier en tant que mots de passe à usage unique et de reconnaître le domaine correspondant. Une nouveauté qui permettrait aux applications ou aux navigateurs « d’extraire automatiquement le code OTP et de compléter l’identification sans recourir à une autre interaction de l’utilisateur », lit-on sur GitHub.

Fait intéressant, les ingénieurs de Google et d’Apple soutiennent conjointement ce projet, indique 9to5Mac, tandis que Mozilla ne s’est pas encore positionné sur la question. Le fait que Google et Apple soient d’accord sur la marche à suivre laisse en tout cas espérer une adoption rapide de ce nouveau standard. On connaît en effet la force de frappe des deux firmes lorsqu’il s’agit d’imposer à des services tiers des mesures qu’elles mettent en place… cela laisse donc augurer du meilleur.

Un SMS capable d’être interprété par une application ou un navigateur

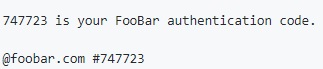

De manière concrète, ce nouveau standard de SMS serait décliné comme suit, en deux lignes. La première est destinée à l’utilisateur, qui verrait le mot de passe à usage unique et le site auquel il est destiné (ici « FooBar », dans l’exemple pris par les ingénieurs d’Apple). La seconde prend la forme d’une URL réduite, capable d’être interprétée automatiquement par une application ou un navigateur. L’utilisateur n’aurait plus qu’à cliquer dessus pour se connecter. Rien d’autre à faire, puisque l’authentification se fera alors sans son intervention, grâce à un système d’autocomplétion.

ZDNet, qui s’est aussi penché sur la proposition faite par Apple HomeKit sur GitHub, explique pour sa part ce qu’il se passera dans le cas d’une tentative de phishing.

« Les applications et les navigateurs extrairont automatiquement le code OTP et effectueront l’opération de connexion 2FA », explique le site spécialisé. « En cas de non-concordance et d’échec de l’opération d’autocomplétion, les utilisateurs pourront voir l’URL réelle du site web et la comparer avec le site pour lequel ils essaient d’ouvrir une session. Si les deux ne sont pas identiques, ces derniers seront alors avertis qu’ils se trouvent en réalité sur un site de phishing et pourront abandonner le processus de connexion ».

À noter que cette méthode de connexion perfectionnée fait écho à une fonctionnalité ajoutée par Apple à iOS 12, qui permet déjà l’interprétation d’un mot de passe à usage unique fournit par SMS… et son remplissage assisté dans le champ requis pour une identification à deux facteurs. Apple est visiblement déterminé à aller plus loin dans cette démarche.

Retrouvez un résumé du meilleur de l’actu tech tous les matins sur WhatsApp, c’est notre nouveau canal de discussion Frandroid que vous pouvez rejoindre dès maintenant !

Et ça t'arrive de réfléchir plus de 10 secondes tout en sachant lire mon commentaire ??? Manifestement tu ne comprends le fonctionnement de la double authentification par SMS et tout spécialement pour les achats en ligne, mais pas que... ^^

A renforcer la sécurité des utilisateurs c'est écrit dans l'article. Tu arrives à lire rassure moi ?

A quoi ça sert le captage d'un code qui n'est que temporaire et utilisable qu'une seule fois ??? ^^ Faut vraiment être un glandu pour ne pas utiliser ce code dans les secondes suivant sa réception et être particulièrement "malchanceux" pour qu'un hacker tombe sur toi à ce moment même... pour valider ton achat... 🤣😂

En sachant qu'Apple n'utilise habituellement pas la double authentification par SMS mais plutôt directement par popup dans iOS, afin d'éviter le captage de messages qui ne sont pas chiffrés. Cette méthode sera plus utile pour Android que pour iOS!

En sachant qu'Apple n'utilise habituellement pas la double authentification par SMS mais plutôt directement par popup dans iOS, afin d'éviter le captage de messages qui ne sont pas chiffrés. Cette méthode sera plus utile pour Android que pour iOS!

C’est le genre d’attention que j’aime bien chez eux. Apple facilitait déjà la vie pour la création de mot de passe complexe directement chiffrés aes 256bkts syncro avec tous les appareils quand on cliquait sur le champ mot de passe de création d’un nouveau compte sur un site web depuis des années sur Mac OS et ios et depuis iOS 13 il m’indique si j’ai mis le même mot de passe sur un site ou app et me propose de le changer si c’est le cas donc j’accueille à bras ouvert la simplification de la double authentification.

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix