Ces dernières années, la prolifération des services sur internet nous a amenés à nous enregistrer à de nombreuses reprises sur de multiples sites. Le résultat : nous possédons – en moyenne – une vingtaine de comptes différents ; du compte shopping aux comptes administratifs (assurances, mutuelles, etc.), en passant par les réseaux sociaux ou les forums. L’utilisateur n’a généralement pas le choix ; vouloir limiter le nombre de comptes pourrait être assez gênant, tout simplement parce que tous peuvent avoir un intérêt différent et une utilité à part entière.

Malheureusement, qui dit multiplication des comptes dit dispersement des informations personnelles à travers le web et multiplication des mots de passe ; un plaisir, à n’en pas douter, qui pousse certains à réutiliser les mêmes mots ou à privilégier les plus simples. Au final, nos informations se retrouvent à des endroits mal protégés ; une vulnérabilité qui devient un problème quand l’intégrité de données sensibles est en jeu.

Des données sensibles aux multiples usages

Sur internet, il y a deux types d’utilisations des données personnelles dont l’utilisateur doit prendre connaissance (et se méfier) : l’usage des données pour l’espionnage ou le profiling (majoritairement publicitaire) et le vol pur et simple des données à des fins compromettantes (usurpation d’identité) et malhonnêtes (utilisation des données bancaires).

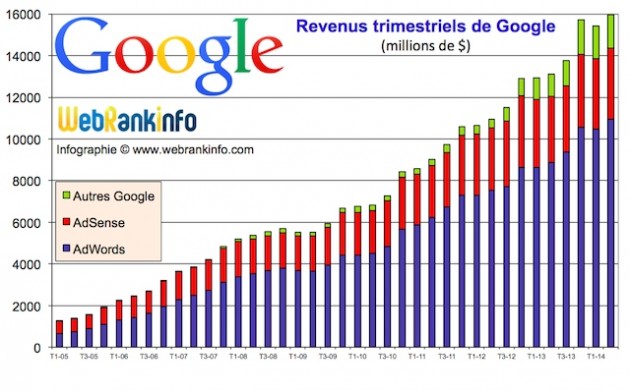

Le premier cas est devenu monnaie courante, le profiling est souvent la contrepartie nécessaire pour les services gratuits ; Google tirant d’ailleurs de ce profiling publicitaire la majorité de ses revenus. Néanmoins, l’utilisation des données à ces fins-là se fait principalement de manière massive (par des robots, sans ciblage particulier). Du coup, le souci ne viendra pas tant de cette récolte massive d’informations, mais plutôt des politiques malséantes qui se cachent derrière : ce sont des tierces parties qui, selon leurs propres intérêts, fixent les limites de notre vie privée, et ce, à notre place.

Le second cas d’utilisation des données – la cybercriminalité – doit être l’origine d’une bien plus grande vigilance. Les comptes en ligne constituent des sources riches en données personnelles « critiques » pouvant donner lieu à bien des usages. Il ne faut pas s’imaginer que le seul but des cybercriminels est de voler les données bancaires. Les comptes regorgent de données utilisables à des fins tout aussi malveillantes : numéro de sécurité sociale, numéro de passeport, carnet d’adresses, etc. sont autant de sources de chantage potentielles. Et c’est finalement là que nous sommes les plus vulnérables.

Être au mauvais endroit, au mauvais moment

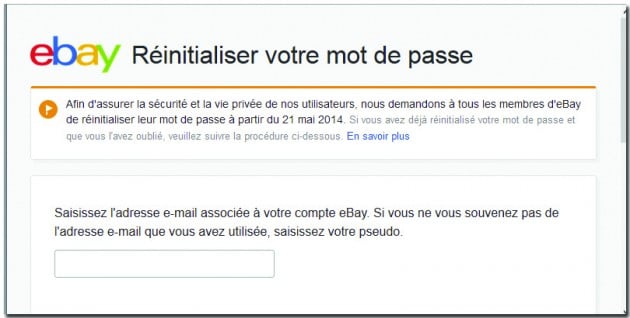

La dispersion des données (c’est-à-dire la multiplication des comptes en ligne) augmente le risque de vol ; d’une part parce que la plupart des usagers ne font pas bon usage des mots de passe, d’autre part parce que la probabilité de se faire voler augmente logiquement avec le nombre de comptes crées. Même les géants du net se font voler, les mots de passe récupérés se payent alors à prix d’or sur le marché noir. Autant de raisons pour bien contrôler la sécurité de ses données.

L’usurpation d’identité est d’ailleurs devenue plus aisée qu’auparavant et les conséquences demeurent, elles, toujours aussi graves. Bien des internautes s’imaginent encore que pour être victime d’une attaque, il faut être la cible « directe » d’un hacker ou d’un cybercriminel ; sous-entendu : il faut avoir été visé personnellement. C’est une idée qui provoque malheureusement une baisse de vigilance chez ceux qui ne se sentent pas vulnérables. Cependant, dans beaucoup de cas, le piratage de comptes est plus global et automatique, et même souvent massif. Les systèmes et les comptes les moins protégés se font donc forcément emporter en premier.

Pour se prémunir de ces vols de données, l’utilisateur doit prendre plusieurs mesures lui permettant d’éviter qu’elles soient emportées dans une large vague de piratage. Il est vrai que dans certains cas, ce sont des failles critiques ici et là (dont l’utilisateur n’a pas le contrôle) qui mettent à mal les données, mais dans la majorité des cas l’utilisateur a toute la maîtrise pour protéger ses données ; les attaques des hackers ne durant pas des années, les comptes résistants sont souvent épargnés. La première chose consistera donc à utiliser des mots de passe sûrs, premier « vrai » rempart dissuasif contre le vol de données.

Un mot de passe faible est une invitation au partage

Comme nous l’évoquions plus haut, la multiplication des comptes et des mots de passe n’incite pas les utilisateurs à choisir systématiquement des mots de passe complexes et distincts. Du coup, cracker un mot de passe peut s’effectuer en quelques secondes et peut permettre d’ouvrir plusieurs comptes à la fois : une aubaine pour le hacker. Pour nous, usagers, il est donc primordial d’utiliser un mot de passe différent pour chaque compte et de générer celui-ci de manière à ce qu’il ne soit pas rapidement trouvable. Et cela vaut aussi pour le réseau WiFi qui doit absolument être protégé en WPA2 par un mot de passe complexe différent de celui d’origine (surtout pour les box opérateurs).

Pour mettre en place un mot de passe complexe, il faut éviter les mots du dictionnaire ou les évidences comme « 1234 », « mot de passe » ou sa date de naissance par exemple. Il n’est pas nécessaire, en revanche, de se casser la tête à générer un ensemble de symboles sans aucun sens. Parfois, il suffit d’avoir recours aux chiffres, aux majuscules et aux symboles pour complexifier un mot de passe déjà existant.

Une idée de mot de passe sûr

Par exemple, prenons un mot de passe simple : « frandroid ». N’étant constitué que de lettres minuscules, celui-ci peut être cracké en quelques minutes (on suppose qu’il n’appartient pas au dictionnaire du hacker, tout comme « android » – biais acceptable pour notre exemple). Le premier point de complexité à appliquer est donc d’y inclure des majuscules. Ainsi, « FrAndroid » devient plus résistant, il tient presque une semaine. Puis, on peut y ajouter un simple symbole : « FrAndroid! » ; ce nouveau mot de passe tient alors plusieurs mois. Il est possible de remplacer des lettres par des chiffres ressemblants (‘o’ devient 0) puis, on peut faire des phrases : « J’ad0re FrAndroid! » tient, théoriquement, 2500 milliards d’années. Rien de bien compliqué.

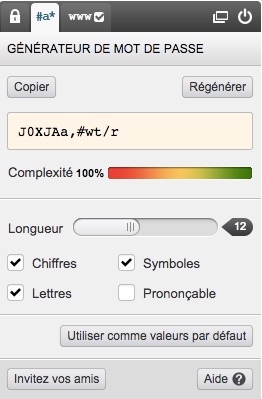

Enfin, il faut savoir que certains outils permettent de gérer l’ensemble de nos mots de passe. Cela a l’avantage de les garder en mémoire dans un coffre-fort sécurisé : l’utilisateur n’a pas à les noter, le visiteur n’y a pas accès (contrairement au stockage « en clair » de certains navigateurs). De plus, ces outils permettent souvent le remplissage automatique de formulaires ou de données diverses ainsi que la génération de mots de passe complexes. Un brin pratique dans l’usage quotidien.

Parmi ces coffres-forts, nous ne pouvons que conseiller ceux qui ne stockent pas le mot de passe maître (celui qui permet de déchiffrer le coffre-fort), comme PasswordBox ou le français Dashlane. Ce principe de « Zero Knowledge » assure à l’utilisateur d’être le seul à avoir accès au coffre-fort de mots de passe ; ne laissant à personne d’autre la possibilité de les récupérer. Une choix que nous aimerions retrouver dans plus de services en ligne.

Utiliser des services Zero Knowledge

Quitte à disperser ces données sur internet pour des raisons pratiques, autant disperser ces données de manière cryptée afin qu’elles ne soient pas lues par autrui. En effet, même si l’utilisation de mots de passe complexes est primordiale, comme nous venons de l’expliquer, il existe néanmoins une brèche qui vient des serveurs eux-mêmes : ces mots de passe sont également stockés. Donc, même avec des mots de passe impossibles à cracker, il existe un risque que celui-ci soit récupéré par un autre biais : le serveur. Piratage ou espionnage, les possibilités sont diverses. Les récents scandales provoqués par les déclarations d’Edward Snowden ne font que confirmer la vulnérabilité de nos données sur des serveurs pouvant lire massivement les contenus, sans l’accord des utilisateurs.

Une solution simple à cela : privilégier les sites qui ne stockent pas le mot de passe maître. Cela a le désavantage d’être fortement dépendant de votre responsabilité, et de votre mémoire… Mais, impossible de décrypter massivement les données personnelles sans aucun mot de passe. Vous êtes l’unique détenteur de la clé, vous êtes la seule personne à pouvoir lire le contenu (en un temps raisonnable).

De plus en plus de sociétés choisissent la politique du « Zero Knowledge ». Comme nous l’indiquions, il y a PasswordBox ou Dashlane pour les coffres-forts numériques, mais il y a aussi SpiderOak pour le Cloud. Ce dernier sera alors un remplaçant idéal de Google Drive ou de DropBox qui, en plus de ne pas être 100 % sûrs, semblent moins regardants sur l’usage des données privées. Dans le même principe, il existe des sites qui ne stockent pas les données de navigation, à l’image du moteur de recherche DuckDuckGo.

Naviguez couverts

Protéger ses données n’est finalement pas si compliqué. Une bonne gestion des mots de passe est un premier rempart de taille qui dissuadera bien des pirates. Si les mots de passe ne sont pas votre fort, des outils comme PasswordBox ou Dashlane vous simplifieront la vie et vous protégeront grâce à de très bons mots de passe. Puis, si la protection de votre vie privée est importante, vous pourrez utiliser des services en ligne adéquats : DuckDuckGo pour la recherche en ligne, SpiderOak pour le stockage sur le Cloud, ou tout autre service basé sur le « Zero Knowledge ».

On l’a bien compris, disperser ces données personnelles est devenu nécessaire pour utiliser Internet. D’ailleurs, pouvoir accéder à ses données partout dans le monde est devenu tellement pratique et habituel qu’il serait difficile de s’en passer. Mais, toutes ces nouveautés et cette facilité d’utilisation nous font oublier nos réflexes d’antan : les informations personnelles doivent (pouvoir) rester personnelles. On disperse des données ici et là comme si nous faisions des photocopies de nos documents et que nous les dispersions dans les rues. La forme change, la manière aussi, restons donc vigilants. L’utilisation et la récupération des données personnelles sont probablement les activités les plus lucratives du web, et ça, il ne faut pas l’oublier.

Si vous voulez recevoir les meilleures actus Frandroid sur WhatsApp, rejoignez cette discussion.

Wow 3 mois après je pendais que tu étais mort ^^

tu es un utilisateur très avancé, soit 0.1% des utilisateurs d'Android/Google.

Les outils à avoir: - un bon anti-virus - un anti-spam - un gestionnaire de mot de passe costaud - un anti-phishing - un logiciel de cryptage Pour infos, il n'y a pas meilleur anti-virus que Eset surtout quand c'est couplé avec Lastpass comme gestionnaire de mot de passe et anti-phishing, à la fois.

Android ne signifie pas forcément services Google. On peut vivre sans les services et applications Google sur Android. http://spanti-nicola.legtux.org/fr/documents/tutorials/computing/os/android/without-google-as-a-user.html

J'ai totalement supprimé tous les services de Google de mon téléphone. Bienvenue dans le monde de CyanogenMod, AOSP & co !

question ? si on utilise un outil comme vous le proposez pour chiffrer nos mots de passe. faut a chaque fois l'installer sur tous les ordinateurs que nous utilisons ? qu'en est il alors si l'on doit se connecter à l'étranger avec un pc de l'hôtel ? ou même tout simple au boulot sans possibilité d' installer de logiciel ? merci -------Envoyé depuis l'application Humanoid pour smartphone

Oui certes... Je me focalisais plus sur le fait de rajouter un simple point d'exclamation à la fin et de remplacer le o par un 0.

On suppose qu’il n’appartient pas au dictionnaire du hacker, tout comme « android » – biais acceptable pour notre exemple". Donc c'est illustratif...

Ça dépend pour qui mais dans tous les cas, c'est du temps de perdu qui pourrait être utilisé à faire autre chose.

rien de bien compliqué.<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Tout votre premier paragraphe de "Une idée de mot de passe sûr" est quasi faux je dirais. Croire que « J’ad0re FrAndroid! » tiendra 2500 milliards d’années est utopique. Je n'ai aucune idée du temps, mais je dirais moins d'un mois. Il faut savoir que maintenant, les programmes conçus pour cracker des mots de passe se basent sur des dictionnaires, mais essayent aussi la variante leet (lettre remplacées par des chiffres similaires) des mots et rajoutent les ponctuations les plus probables. Un bon dossier est paru récemment sur Clubic à ce sujet.

Il ne faut pas confondre Android et Google hein ;)

Au fait geule ça s'écrit plutôt G-U-E-U-L-E. Répète après moi : G U E U L E... Bien bravo gogolito ! :)

XD mon dieu mon dieu, que d'énervement !

& nique ta mère JuanMi, t'es vraiment trop con et ignorant.

ta geulE.

ta geuLe.

ta geUle.

ta gEule.

ta Geule.

tA geule.

ta geule.

Ta geule.

Sécurité OK mais il n'y a pas non plus besoin de sombrer dans la paranoïa.

Pour les personnes qui baignent dans le monde des nouvelles technologies et qui en sont fans, effectivement la question pourrait ne pas se poser (encore que...). Mais pour un utilisateurs moins averti, la simplicité d'utilisation primera toujours sur le respect de ses données privées.

L'un n'est pas incompatible avec l'autre, utilise une solution Android AOSP et des outils libre et tu verra que c'est possible

Cette question ne devrait même pas se poser...

Tous ses points sont valides mais rendent la vie bien compliquée. Faut choisir quelle importance on attache à sa vie privée en comparaison avec le temps que nécessite la mise en place des mesures de protection.

"l’usage des données pour l’espionnage ou le profiling (majoritairement publicitaire)" Premier dérapage de l'article : comment peut-on parler d’espionnage quand il s'agit juste d'analyser les données fournis pas les utilisateurs (plus ou moins consciemment, mais nul n'est sensé ignorer la l... les CGU qu'il a accepté). Je ne vois pas pourquoi on devrait faire plus confiance à une société qui prétend avoir un label "Zero Knowledge" qu'à une autre. Tous les articles sur la vie privée font la même d'erreur de considérer que toute information liée à un personne relève de la vie privée. Cette forme de vie privée extrémiste n'a jamais existé, même avant l'arrivée de l'Internet. Seul les ermites dans leur grottes jouissaient de cette forme de vie privée là, et encore. Ces toujours facile de dénoncer les services de cloud mais on entend rarement parler des opérateurs télécoms (qui connaissent votre emplacement exact depuis l'achat de votre premier téléphone portable) et des banques (qui connaissent l'intégralité de vos achats depuis que vous gagnez votre vie). À l'époque où les gens payaient en liquide et utilisait les cabines téléphoniques, ils étaient moins "espionner" ;)

Parler de protection de la vie privée et des données quand on est utilisateur Android, c'est pour faire une blague ?

Vie privée, protection des données personnelles... tout ça est illusoire. Bienvenue dans le monde d'internet. *musique qui fait peur* Après si ce dossier peut inciter quelques noob à faire attention pourquoi pas

'chiffrer' et non 'crypter'. décrypter c'est défaire un chiffrage sans la clef, du coup l'inverse n'existe pas vraiment.<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour tablette</a></i>

Marrant de parler de vie privée quand on est site qui promeut l'absence de cette dernière ( via google ) ...

"ce sont des tierces parties qui, selon leurs propres intérêts, fixent les limites de notre vie privée, et ce, à notre place" Ce petit homme incapable de résister, oui oui oui... "les attaques des hackers" La confusion hacker - cracker a la vie dure. "On l’a bien compris, disperser ces données personnelles est devenu nécessaire pour utiliser Internet" Les héberger chez soit comme les données non numériques, n'est ce pas une autre solution ? Pourquoi ne pas parler du chiffrement notamment avec SSL/TLS et PGP ?

en effet 1) un bon generateur de mot de passe sur 16 positions ,et uniquement en local avec mot de passe maitre est une premiere precausion facile a mettre en place. 2) la plupart des banques disposent de systemes de securisation de paiement en ligne, egalement avec clef unique et volatile. c'est egalement une bonne mesure. 3)utiliser les services https, separer ses adresses mails et renouveller les mails 'poubelle' regulierement. 4) enfin reflechir a 2 fois aux documents a deposer sur les clouds, les proteger par mot de passe ( exemple excel) . une bonne clef usb securisé ou sd permet deja un stockage local enorme ne necessitant pas de tout deposer en ligne. la plupart des pc,smartphone disposent d"un port de lecture. 5) rien n'interdit par ailleur de zipper crypté avec passdword si necessaire ses fichiers de maniere quasi instantanée et transparente. 6) eviter la multiplication des sites d'achat en ligne. les grands du marché disposent des mêmes produits et sont associés a ces sites. le gain est souvent faible et evite des ennuis. <i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix