Le 10 avril dernier, Google annonçait que les smartphones sous Android 7 et versions supérieures pourraient être employés comme deuxième facteur d’authentification physique dans le cadre de ses services. Lorsque l’on se connecte à son compte avec un ordinateur, il suffit que son smartphone soit présent à proximité pour que l’authentification se fasse automatiquement.

Cette nouvelle fonctionnalité a été saluée par les experts de la cybersécurité. Si ceux-ci insistent sur l’importance de l’authentification à deux facteurs (two-factor authentication, ou 2FA) pour sécuriser convenablement ses comptes, nombre des solutions proposées jusqu’à présent souffraient d’un certain nombre de failles. Le service proposé par Google ne fonctionne pour le moment qu’avec son compte Google. En attendant une généralisation au reste de sa vie numérique, que faire de la double authentification ?

Comment fonctionne la double authentification ?

Nous possédons tous des dizaines de comptes sur les grandes plateformes du numérique. Google, Facebook, Twitter, Amazon, Spotify… Ils sont tellement nombreux que l’on ne les compte plus. Ces comptes, et les différentes données qu’ils recèlent, ont évidemment entraîné des vagues de piratages à grande échelle. Et pour mitiger les effets de ces failles de sécurité, de nombreux services se sont mis à conseiller voire imposer l’usage de la double authentification.

Pour mitiger les effets des failles de sécurité, de nombreux services se sont mis à conseiller voire imposer l’usage de la double authentification

Supposons qu’un hackeur ait réussi à dérober le mot de passe de quelqu’un. Sans 2FA, le compte de la victime serait immédiatement compromis. Mais si ce compte nécessite un SMS, une clé USB (un dongle) ou un code envoyé par une application installée sur son téléphone — bref un deuxième système d’authentification, le hackeur est bloqué, ce qui laisse à l’utilisateur le temps de changer son mot de passe.

La 2FA n’est pourtant pas née avec le web : comme monsieur Jourdain faisait de la prose sans le savoir, vous l’utilisez sans doute souvent dans votre vie quotidienne sans y prêter attention. C’est typiquement le cas de la carte bleue. À moins de l’utiliser en mode sans contact, il ne suffit pas de posséder physiquement la carte pour payer. Ce serait beaucoup trop facile pour un voleur. Une fois la carte insérée dans le lecteur, il faut également saisir un code confidentiel connu de vous seul(e).

Ce code est un exemple de ce qu’on appelle le deuxième facteur d’authentification. Il en existe trois types différents.

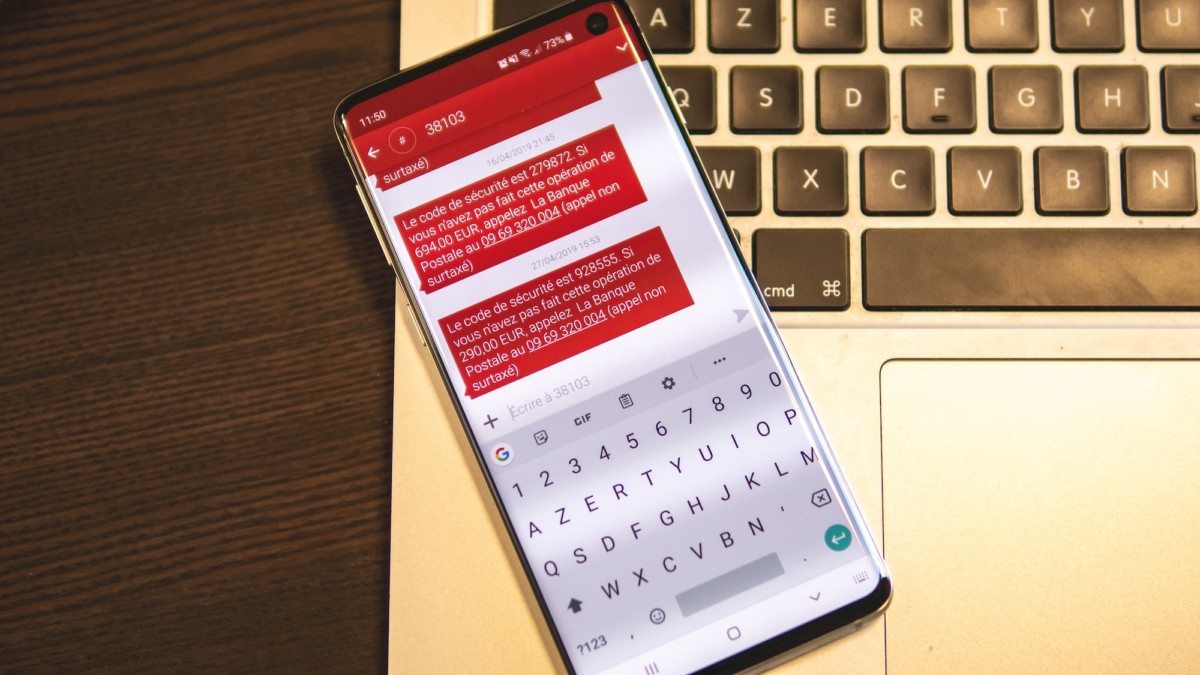

- Ce que l’utilisateur connaît. C’est le cas d’un code PIN ou d’un numéro envoyé par SMS. C’est de loin le mode de 2FA le plus répandu, car il est peu coûteux et facile d’utilisation.

- Ce qu’il possède. C’est le cas d’une clé d’authentification ou d’un smartphone chez Google. C’est plus sécurisé, mais souvent aussi plus encombrant.

- Ce qu’il est. Il s’agit des empreintes digitales et autres données biométriques. C’est la procédure employée dans certains aéroports si vous disposez d’un passeport biométrique : vous devez non seulement présenter votre document, mais aussi poser le bout de vos doigts sur un lecteur.

Néanmoins, dans son principe même, la double authentification n’est pas sans failles. Reprenons l’exemple de la carte bleue. Si vous retirez de l’argent un soir à un distributeur de billets, vous devez rentrer votre code confidentiel dans la machine. Et vous n’êtes pas à l’abri de regards indiscrets. Si vous n’avez vraiment pas de chance, une personne malintentionnée peut épier votre code avant de vous arracher votre carte bancaire. La double authentification ne sert alors plus à rien !

Inadaptée aux nouveaux dangers d’Internet ?

Déjà en 2005, le gourou de la cybersécurité Bruce Schneier dénonçait sur son blog « l’échec de l’authentification à deux facteurs ». Le chercheur estime que cette sécurité était performante dans les années 1990. Les techniques de vol de mot de passe étaient alors essentiellement « passives ». Il s’agissait par exemple d’attaques de l’homme du milieu (man-in-the-middle attack, ou « MITM »), où le hackeur intercepte le mot de passe au vol en compromettant par exemple un hotspot Wi-Fi ; ou alors de méthodes moins sophistiquées consistant à deviner le mot de passe si celui-ci est de piètre qualité.

L’authentification à deux facteurs répond bien à ces vulnérabilités d’antan, mais gèrerait plus difficilement les attaques dites « actives » qui émergent dans les années 2000. Dans une version plus élaborée de la MITM qui n’est pas sans rappeler l’hameçonnage (phishing), les hackeurs créent un site web frauduleux ayant l’apparence et le comportement attendu d’un site légitime, par exemple celui d’une banque. Puis ils dupent l’utilisateur pour que celui-ci y entre ses identifiants.

Ces derniers sont alors immédiatement intégrés dans le site de la vraie banque, qui envoie un SMS contenant un code au vrai utilisateur. Ce dernier rentre le code sur le faux site, et les hackeurs peuvent ainsi mettre la main sur le vrai compte en banque. Une technique qui demande certes plus de moyens, mais qui n’est pas particulièrement complexe à mettre en œuvre pour autant.

Le cheval de Troie (trojan) fonctionne de manière encore plus directe. En compromettant l’ordinateur de la victime, ce virus n’a qu’à attendre qu’elle se connecte de manière légitime à la banque pour prendre le contrôle de sa session. Dans une variante nommée man-in-the-browser (MITB) et dévoilée en 2005, le cheval de Troie s’introduit dans le navigateur web. Quand l’utilisateur donne certaines instructions au site de la banque, via son navigateur, le cheval de Troie se met à donner des informations complètement différentes (comme les montants, le réceptionnaire du virement, etc.).

D’autres faiblesses touchent la procédure de recouvrement des mots de passe, qui permet de retrouver ses identifiants en cas d’oubli. Très souvent, les sites ne font qu’envoyer un email à l’utilisateur, sans lui poser de question et surtout sans utiliser de procédure de double authentification. Bruce Schneier conclut ainsi que la 2FA serait adaptée aux utilisations locales et à certaines entreprises, mais ne se prête pas forcément à toutes les utilisations de comptes en ligne. En effet, des incidents de sécurité apparaissent vite, en particulier autour du SMS.

Ce numéro de téléphone si rassurant

Vous avez probablement tous eu affaire à de la 2FA par SMS. Une fois vos identifiants rentrés sur le site, ce dernier vous envoie par SMS un code à usage unique que vous devez rentrer en un temps imparti. Le premier écueil de ce système est assez évident, mais mérite tout de même d’être mentionné. En cas de changement de numéro de téléphone, vous devez bien penser à renseigner votre nouveau numéro sur chacun de vos comptes avant de désactiver votre ancien numéro. Dans le cas contraire, vous risquez d’en perdre définitivement l’accès ! Au-delà de ces détails d’intendance, la 2FA par SMS est malheureusement vulnérable aux piratages.

Avec l’avènement du smartphone, le numéro de téléphone est devenu une pierre angulaire – et un véritable maillon faible – de notre identité numérique

Avec l’avènement du smartphone, le numéro de téléphone est devenu une pierre angulaire – et un véritable maillon faible – de notre identité numérique. Il a remplacé l’adresse email pour la création de nombreux comptes, et il est souvent associé à beaucoup d’autres. Pourtant, on prête beaucoup moins d’attention à la sécurité de notre numéro de téléphone qu’à celle de notre adresse email, souvent protégée par notre mot de passe le plus fort. Peut-être est-ce parce que le smartphone est un objet proche de soi, plus “intime” qu’une boîte email dématérialisée, ou parce que le numéro de téléphone apparaît encore comme datant d’avant Internet et donc insensible à ses dangers. Des vulnérabilités dans le SMS et la carte SIM ont permis le piratage et la revente sur le marché noir de nombreux comptes Instagram, tandis que d’autres utilisateurs se sont fait extorquer de l’argent.

Le numéro de téléphone, nouvelle cible des pirates

Le SMS, comme d’autres services mobiles, est basé sur un ensemble de protocoles de signalisation téléphonique appelé Signaling System 7 (SS7) et développé par le géant télécom américain AT&T en 1975. De nombreuses failles de sécurité ont été découvertes dans le SS7 au cours des années 2000 et 2010, certaines permettant par exemple de géolocaliser de manière précise des utilisateurs d’appareils mobiles. En mai 2017, l’opérateur allemand O2 Telefonica a été victime de vulnérabilités critiques, permettant aux hackeurs de lire des SMS et d’écouter des appels téléphoniques malgré le chiffrage opéré par les réseaux cellulaires.

Plus simplement, les hackeurs peuvent aussi pratiquer de l’ingénierie sociale en exploitant des failles humaines. Leur but : obtenir une copie de la carte SIM de leur victime, de façon à pouvoir recevoir tous les SMS adressés à cette dernière. Les opérateurs télécoms s’interdisent en principe de délivrer le double d’une carte SIM sans voir la pièce d’identité de son propriétaire.

En pratique, de nombreuses boutiques font preuve de négligence si l’on parvient à amadouer le vendeur. Aux États-Unis, les voleurs passent des coups de fil aux centres d’appel des opérateurs et usurpent l’identité de leur victime grâce à des données comme son numéro de sécurité sociale ou de permis de conduire – deux informations sensibles ayant notamment fuité en 2017 pour 143 millions de clients de l’agence de crédit Equifax. Ils n’ont alors plus qu’à déclarer avoir perdu leur (votre) carte SIM, et le tour est joué.

Le dernier problème est lié à la vie privée. En renseignant votre numéro de téléphone sur une plateforme en ligne, vous courez le risque que celle-ci utilise voire revende cette donnée à des fins autres que l’authentification. Facebook a été pris la main dans le sac en mars dernier : une fois que vous y activez la double authentification par SMS, n’importe qui peut trouver votre profil Facebook en saisissant votre numéro de téléphone dans la barre de recherche du site. Et vous ne trouverez aucune option dans les paramètres pour refuser cela.

La solution par les applications d’authentification

Si le SMS n’est pas une option viable, faut-il pour autant abandonner la double authentification? Non, diront la plupart des experts en cybersécurité. Bien qu’imparfaite, la double authentification reste beaucoup plus sécurisée qu’une authentification simple. Si les plus geeks d’entre nous pourraient préférer l’usage d’une clé de sécurité physique, celle-ci reste souvent chère et complexe à utiliser, sans parler des risques de l’égarer.

Pour le commun des mortels, le mode de double authentification le plus solide sur un smartphone reste l’application d’authentification, dont la plus connue est le Google Authenticator. Celle-ci génère un code à durée de vie très courte (par exemple 30 secondes) à chaque fois que l’on a besoin de se connecter à un compte. Le code transite par des canaux sécurisés en se servant par exemple de l’algorithme TOTP (Time-based One-Time Password). La carte SIM et ses faiblesses sont donc complètement écartées de la procédure.

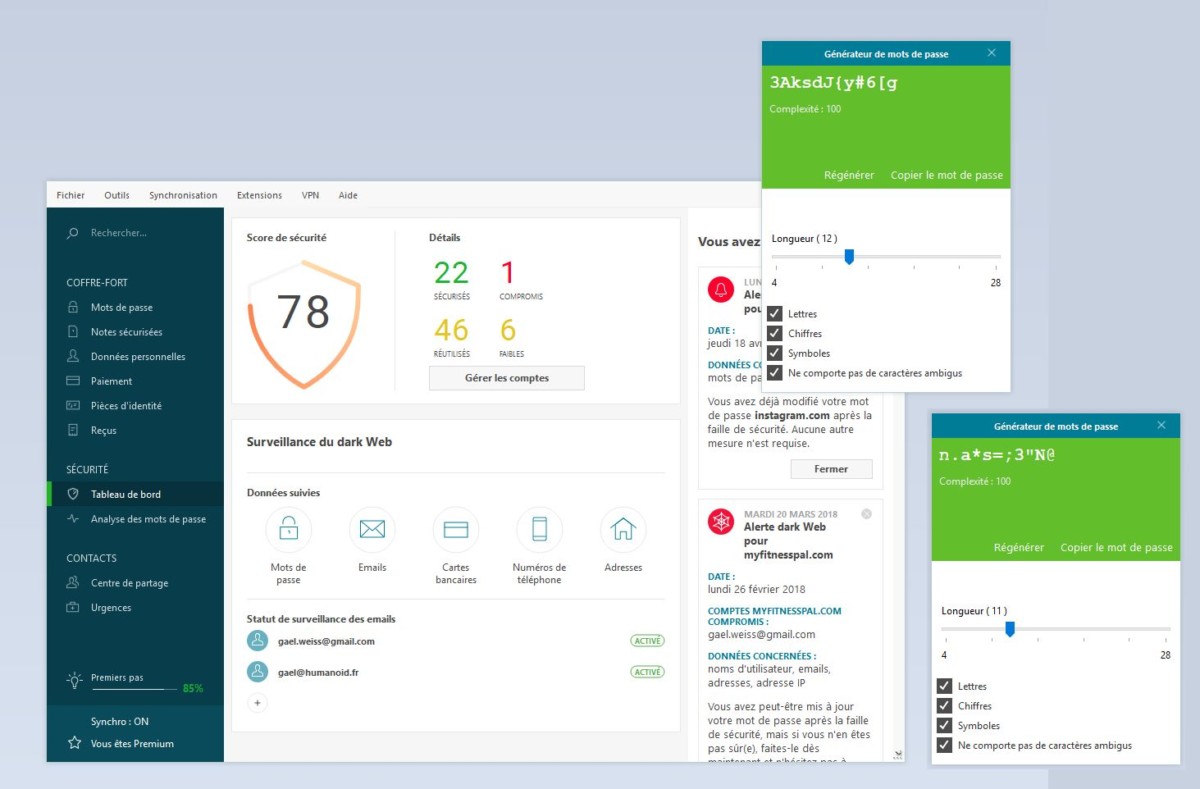

L’idéal reste d’associer une de ces applications d’authentification à un gestionnaire de mots de passe, comme Dashlane. Car finalement, le plus dur pour des hackeurs sera toujours de trouver le mot de passe. Dashlane est non seulement capable de générer des mots de passe complexes, mais aussi et surtout de les protéger à un seul endroit, au sein de son application. Dashlane est disponible sur tous les appareils du moment (PC, Mac, Android ou iOS) et se synchronise automatiquement. Elle comporte également une option permettant de se connecter via un système de double authentification. Sa mise en place est par ailleurs simple et intuitive.

Notez pour finir que le lien ci-dessus permet de bénéficier de 10 % de réduction sur l’abonnement d’un an à Dashlane (soit 35,96 euros au lieu de 39,99 euros) mais aussi d’essayer gratuitement la version Premium pendant un mois.

je te mets au défi d'apprendre 150 mots de passe différents, chacun composés de 24 caractères (avec un mélange de caractères alphanumériques avec majuscules, minuscules et symboles...) Si tu arrives à en retenir ne serait ce que 3 ce sera déjà un exploit !

il faut effectivement prendre de l'open source gratuit ! bitwarden ou keepass !!!

oui enfin, en manuel, je ne vois pas comment pour l'attaquant à passer outre la sécurité de la double authentification, sauf à pirater l'infrastructure de l'opérateur pour intercepter le sms... A noter qu'il est préférable de bannir le sms pour la double authentification et y préférer autant que possible les applications d'authentification de type Microsoft Authentificator !

Des attaques AUTOMATISÉES. Petite nuance :)

T'es un rigolo toi non T'arrive a retenir K@*Q$57%19S!j!c1 different pour chaque site, ba mec t'es un génie

Des articles ? Ça fait longtemps qu'ils ont oublier ce que c'était

Mdr vous sortez ça la même semaine ou une news indique que le 2fa c'est fait down Ha pardon c'est sponsorisé

je t'ai donné 100 pour exemple. dans mon cas j'administre des solutions informatiques, et j'ai ai beaucoup plus. maintenant si tu es capable de retenir 100 mp tournant , qui changent regulierement, et qui par ailleurs verifie et interdisent tes anciens, et bien bravo. respect. moi non

Je ne connais pas la différence avec <a href="https://bitwarden.com/">Bitwarden</a> (Open source) qui fait exactement la même chose et il est gratuit.

L'avantage de ce genre d'outil est degénérer des mots de passes long et complexes qui peuvent être difficile à decrypter à moins de faire appel à une machine très puissante. Et si l'on possède une multitude de comptes pourquoi pas laisser cet outil gérer les mots de passes (générer et sauvegarder) et libérer sa mémoir pour autre chose

Je ne connais pas la différence avec <a href="https://bitwarden.com/">Bitwarden</a> (Open source) qui fait exactement la même chose et il est gratuit.

L'avantage de ce genre d'outil est degénérer des mots de passes long et complexes qui peuvent être difficile à decrypter à moins de faire appel à une machine très puissante. Et si l'on possède une multitude de comptes pourquoi pas laisser cet outil gérer les mots de passes (générer et sauvegarder) et libérer sa mémoir pour autre chose

Pardonne moi, si tu as une centaine de comptes tu es intellectuellement actif, donc ça ne devrait pas poser de problèmes pour ta mémoire...

euh s'ils le disent c'est qu'ils ont dû vérifier non ? Je te rappelle que tu es sur le média de référence, nanméo !

<blockquote>Une sécurité qui vient s’ajouter au traditionnel mot de passe. Et pourtant, tout aussi rassurante qu’elle soit, elle n’est ni idéale, <b><u>ni infaillible</u></b>.</blockquote> Étonnant ce que vous dites car Google a justement annoncé que la double authentification a bloqué 100 % des attaques... Source : https://www.journaldugeek.com/2019/05/24/google-la-double-authentification-a-bloque-100-des-attaques-automatisees/

Je n'utilise pas dashlane mais lastpass, et ce qui est le plus intéressant avec un gestionnaire de mots de passe, c'est que vu que tu ne les connais pas parce que c'est le gestionnaires qui les renseigne pour toi, il y a très peu de risque que tu rentres tes identifiants sur un site pirate.

N'importe quoi, il faut arrêter avec cette mentalité de "c'était mieux avant" et vivre avec son temps.

oue mais il faut l'attacher à ses clés pour ne pas la perdre et les avoir toujours sur soi, ce qui au final n'est pas pratique. Au moins le téléphone tu l'as toujours au minimum dans ta poche.

"Le code transite par des canaux sécurisés en se servant par exemple de (Time-based One-Time Password)." NON ! Le code ne transite pas aucun canal. Le principe du TOTP, c'est de générer localement un code en se basant sur l'heure (si le téléphone n'est pas à l'heure, il va générer un mauvais code...). C'est facile à vérifier en regardant les autorisations demandées par l'application Google Authenticator : elle ne demande pas l'autorisation d'accéder au réseau.

<blockquote>Le code transite par des canaux sécurisés en se servant par exemple de l’algorithme TOTP</blockquote> Pardon ? C'est quoi ces canaux sécurisés ? Je suis vraiment curieux. <blockquote>Si les plus geeks d’entre nous pourraient préférer l’usage d’une clé de sécurité physique, celle-ci reste souvent chère et complexe à utiliser, sans parler des risques de l’égarer.</blockquote> Pardon ? Hors promotions, les Yubico les moins chères sont à $180 le pack de 10 (à peine plus chères à l'unité), ça fait 15€ l'une, là où Dashlane coûte... $60/an minimum ? J'ai également du mal à voir ce qu'il y a de complexe à utiliser, quand il suffit littéralement de brancher la clé dans un port USB et d'appuyer sur le bouton, ou de la mettre à proximité du lecteur NFC d'un smartphone... Quant à la perte potentielle, effectivement ça peut arriver. Le bon côté, c'est que pour le même prix qu'un an d'abonnement chez Dashlane, vous pouvez acheter non pas une, ni deux, mais bien trois clés. Si vous arrivez à en perdre trois par an, je ne peux rien pour vous... Edit : je viens de voir les prix français de Dashlane dans l'article, c'est légèrement moins cher que les prix trouvés à l'étranger, mais ça reste 36€/an avec la réduction contre un achat unique de 15€...

Sans parler de Dashlane (je ne l'utilise pas et je ne connais pas son fonctionnement spécifique), d'autres applications équivalentes existent, qui ne font que synchroniser un fichier chiffré, que tu ne peux pas lire sans disposer de la clé de déchiffrement. Bien évidemment, ce n'est pas parfait non plus, mais au moins tu ne risques pas de perdre l'accès à tes mots de passe, et même si quelqu'un met la main sur ce fichier, accéder aux mots de passe n'est pas trivial. Avec en plus un OTP, ça devient virtuellement impossible avec les technologies d'aujourd'hui, ou du moins coûterait un montant absolument faramineux à bruteforcer.

En quoi avoir un peu de monnaie dans ta poche t'aide quand tu es par exemple perdu dans une ville que tu ne connais pas ? Ou que tu as besoin des secours suite à un accident ? Ou que tu veux prévenir quelqu'un que tu as un imprévu, et que tu es en retard ?

Ce n'est pas le cas sur le flux RSS, où c'est uniquement marqué en bas. L'article était relativement intéressant, jusqu'au paragraphe traitant des solutions : en deux lignes, il devient évident que ça a été soit complètement bâclé (ce qui n'aurait aucun sens vu la taille de l'introduction), soit un article sponsorisé...

C'est écrit en haut de l'article également.

Une clé USB de sécurité, c'est probablement une des meilleures solutions

Belle pub pour Dashlane avec un lien sponsorisé... et forcément... c'est écrit tout en bas de l'article... Vous êtes un site d'info sur Android ou un catalogue de publi-rédactionnels rémunérés ?

la je te rejoins mais lorsque tu as une centaine de comptes, dont les mots de passe doivent melanger minucule/majuscule/caracteres speciaux sur 8 ou 10 , il devient intellectuellement difficile de retenir efficacement . quand a passer par un 'trousseau' ou une empreinte digitale qui stocke sur le devise, les cas frequents montrent des failles . il faut surtout abandonner le smartphone , veritable plaie de notre societé, pour tout faire ce que l'on fait facilement avec un peu de bon sens, de prévision, et de monnaie dans sa poche

Donc on paye pour notre mauvaise mémoire on devient de plus en plus des assistané il faudrait un peu ce débrouiller sans tout cela car imaginons que l'application ce face piraté ça base de données donc non seulement le mot de passe et créé aléatoirement on ne le connais pas c'est plutôt pratique arrêtons d'être fegniant tout simplement on a une mémoire ce n'ai pas pour rien...

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix