Des chercheurs en sécurité ont démontré à quel point il est facile de tromper une Tesla pour qu’elle laisse un voleur se frayer un chemin à l’intérieur et même démarrer la voiture, c’est ce que l’on peut lire sur Bloomberg. Sultan Qasim Khan, consultant en sécurité au sein de l’entreprise NCC Group, a démontré la technique, qui consiste à rediriger les communications entre le smartphone ou la carte d’accès d’un propriétaire de Tesla et la voiture.

Au cours de sa démonstration, le chercheur a utilisé deux petits appareils capables de relayer les communications sans fil, qui ne coûtent qu’environ 100 dollars au total et peuvent être facilement achetés en ligne. La connexion entre le smartphone ou la carte et la voiture est établie à l’aide du Bluetooth Low Energy (BLE). Le protocole a été très souvent exploité par le passé. En 2020, par exemple, des chercheurs avaient évoqué une faille qui permet de trafiquer les informations envoyées à un appareil, en contournant la phase d’authentification supposée garantir leur authenticité.

Dans le cas de Tesla, les chercheurs ont utilisé une « attaque par relais de couche de liaison » (link layer relay attack). Les spécialistes de NCC Group ont ainsi pu déverrouiller, démarrer et conduire des voitures, mais aussi déverrouiller et ouvrir certaines serrures intelligentes. Plus globalement, le problème n’est pas spécifique à Tesla : tout véhicule qui utilise le Bluetooth Low Energy (BLE) pour son système sans clé serait vulnérable à cette attaque.

Pas facile à exploiter

On vous rassure, acheter le matériel à 100 dollars n’est pas suffisant. Cet exploit nécessite toujours que l’attaquant ait accès à l’appareil Bluetooth ou au porte-clés/carte du propriétaire. Il suffit néanmoins de croiser le propriétaire de la voiture Tesla et d’être près de lui pour exploiter la faille.

Les voleurs devront travailler en tandem, un qui reste près du propriétaire, l’autre près de la voiture. Un appareil connecté au web permet ensuite de relayer les signaux, même si le propriétaire est loin du véhicule. Cet exploit contourne les protections habituelles contre les attaques, car il fonctionne à un niveau bas niveau du protocole Bluetooth.

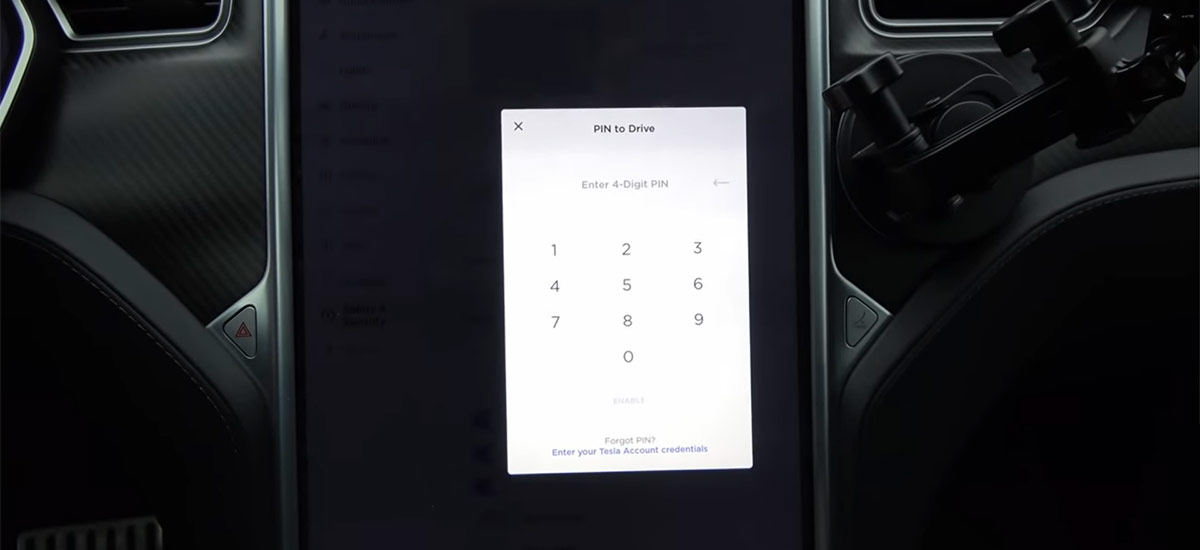

Si votre système de sécurité le permet, ce qui est le cas sur les voitures Tesla, vous devez activer une étape d’authentification supplémentaire. Sur les Model 3 et Model Y ont peut mettre en place un code PIN (PIN to Drive) qui devra être obligatoirement rentré pour pouvoir démarrer le véhicule.

Tesla a été mis au courant de cette faille de sécurité et ne devrait pas tarder à déployer un correctif. En attendant, rassurez-vous, il est peu probable que quelqu’un exploite cette faille pour voler votre véhicule.

Pour ne rater aucun bon plan, rejoignez notre nouveau channel WhatsApp Frandroid Bons Plans, garanti sans spam !

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix