La sécurité informatique pose des enjeux de plus en plus sérieux dans les nouvelles technologies, à mesure que l’on confie toujours un peu plus de notre vie au numérique. Quand Apple se lance avec ses AirTags attendus depuis plusieurs années, c’est évidemment le début de la course pour les ingénieurs en sécurité : qui arrivera à casser les protections en premier pour dévoiler les éventuelles vulnérabilités.

Un hack physique

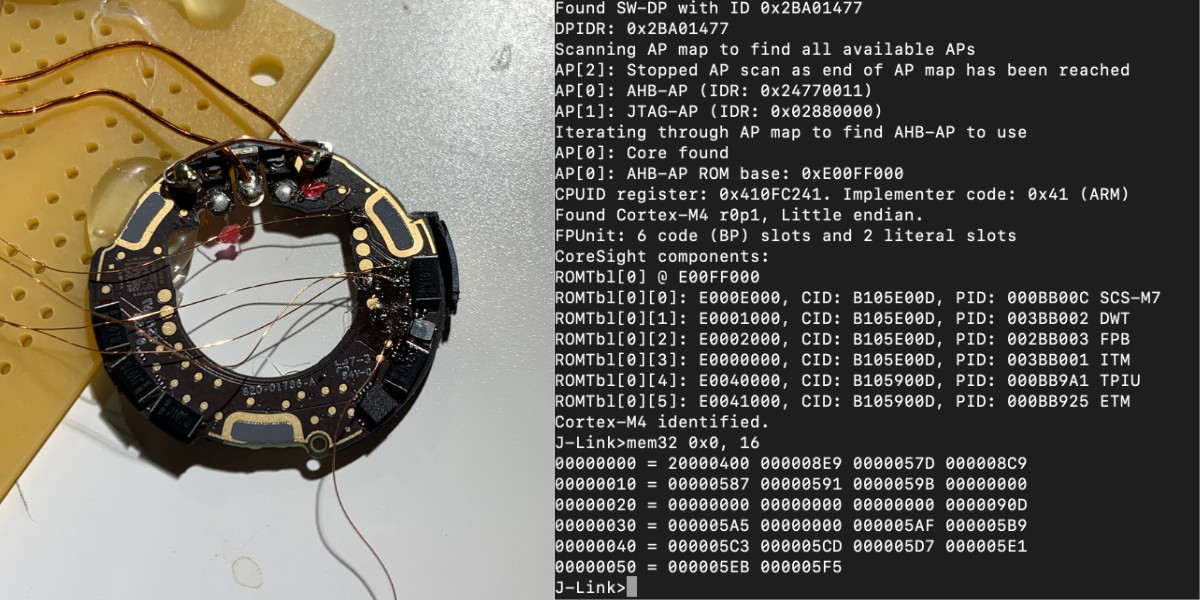

Le compte Twitter Stack Smashing, qui appartient d’après sa bio à « un chercheur en sécurité informatique » affirme avoir pu briser la sécurité du microcontrôleur de l’Apple AirTag.

Avec cette ouverture, la personne a été en mesure de modifier certains comportements du logiciel interne de l’Apple AirTag. Dans une vidéo, Stack Smashing montre par exemple comment il a modifié l’URL du scan NFC de l’Apple AirTag quand on approche un iPhone.

Une simple démonstration qui laisse entrevoir d’autres modifications plus sévères pour l’appareil, qu’il faut toutefois tempérer.

Un hack qui pourrait viser les futurs AirTags

Comme vous pouvez le voir dans la vidéo, pour mettre ce hack en place, StackSmashing a dû ouvrir le AirTag et y connecter des câbles directement à la carte mère. C’est donc un hack tout sauf évident, qui demande un peu de moyens, contrairement à un piratage qui serait passé par une faille purement logicielle.

On imagine donc mal cette méthode se généraliser pour hacker le AirTag du voisin. StackSmashing a d’ailleurs indiqué avoir cassé deux AirTags en tentant d’accéder au microcontrôleur.

Alors quel est le risque posé par cette découverte ? Des personnes malveillantes pourraient ouvrir et modifier des AirTags légitimes pour en faire des contrefaçons. En en modifiant le fonctionnement du microcontrôleur, mais en le commercialisant par des places de marché sur Internet, ces personnes pourraient plus facilement atteindre des utilisateurs qui pensaient acheter du matériel Apple.

Ce premier hack pourrait aussi ouvrir la voie pour la découverte de failles logicielles à travers le microcontrôleur. Une chose est sûre, les nouveaux AirTags passionnent le domaine.

Notre émission Twitch SURVOLTÉS, c’est un mercredi sur deux de 18h à 20h : retrouvez-nous pour parler voiture électrique ou vélo électrique, autour de débats, d’interviews, d’analyses et de jeux !

Ok 👍 autant pour moi 😉

ben voui puisqu'on parle de ça

Comment ça électronique basique ? Tu veux dire quoi par là ? La miniaturisation n’es en rien basique. Je trouve ça impressionnant moi. tu veux sans doute parler des airtag et pas des téléphones et autres qui sont une merveille d’ingénierie technologique et de miniaturisation poussée as l’extrême 🙂😄

La recherche de vulnérabilité va dépendre de l'intérêt à hacker un tel produit : il est peut-être plus simple de hacker le mobile qui contiendra plus d'info, ou de se procurer des tag plus ouvert afin d'en détourner l'utilisation ?

Inviolable non ! Plus sécurisé oui ! Dommage que sur Frandroid on ne parle que de 15% des hacks sur Android (les plus médiatisés...), Tre pourrais enfin comprendre pourquoi Apple sera plus à même à "fixer" rapidement son parc.

Bien évidemment qu'il y aura d'autre failles que seront découvertes au fur et à mesure, je n'ai jamais prétendu du contraire mais rien n'empêche Apple de chercher à combler cette faille.

Corrigé ? ah ah ah.... y'aura toujours quelques choses à corriger. Ces éléments relèvent de l'électronique basique impossible à sécuriser réellement. Faites confiance à la puissance du cerveau humain pour toujours trouver un détournement.

Du coup on n'en achète pas via les marketplaces ou d'occasion et c'est réglé, affaire suivante en attendant qu'Apple puisse corriger cela.

"c’est évidemment le début de la course pour les ingénieurs en sécurité : qui arrivera à casser les protections en premier pour dévoiler les éventuelles vulnérabilités." Une fois de plus vous devez faire erreur les produits Apple étant inviolables !

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix