Depuis l’affaire Stagefright, Google met un point d’honneur à corriger le plus rapidement possible les failles de sécurité de son système d’exploitation mobile. Aussi, un patch de sécurité est déployé chaque début de mois, sur les Nexus et le code AOSP. Le changelog du mois de mars est particulièrement chargé, prouvant une nouvelle fois que les spécialistes de la sécurité de chez Google ne chôment pas.

16 failles corrigées

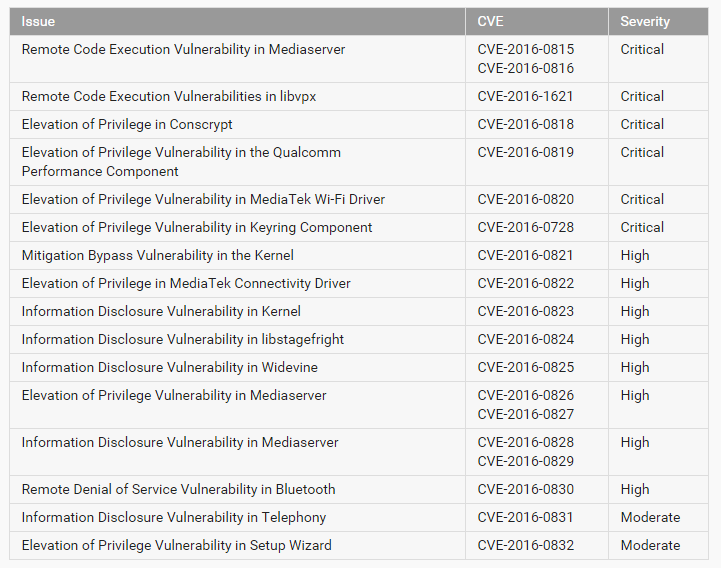

Au total, ce sont 16 failles qui ont été corrigées, dont 6 qui sont notées comme « critiques » et 8 dont la priorité était « élevée ». Ce patch répare encore et toujours certaines vulnérabilités du Mediaserver (serveur multimédia) permettant l’exécution à distance de code, ainsi qu’un problème similaire situé dans la librairie libvpx.

Les autres failles permettent pour la plupart d’accéder à certains privilèges (des autorisations d’accès par exemple) ou d’obtenir des informations normalement secrètes par le biais de failles du Kernel (le noyau système), de certaines parties du système (Mediaserver, assistant de configuration…), des drivers MediaTek, des outils Qualcomm ou encore d’autres librairies. Enfin, le changelog évoque également une vulnérabilité du Bluetooth permettant une attaque par déni de service (DDoS).

AOSP et Nexus en priorité

Une fois n’est pas coutume, ces changements ont d’ores et déjà été appliqués au code source AOSP d’Android, pour que les développeurs puissent les exploiter. Cette mise à jour est également en cours de déploiement sur certains Nexus, et les plus pressés peuvent d’ores et déjà se procurer la dernière image système à flasher manuellement à l’endroit habituel. Les builds en question sont référencées LMY49H pour la Nexus 10, MMB29V pour les Nexus 5, 6, 6P, 7 (2013), 9 et Player, MHC19J pour le Nexus 5X et MXC14G pour la Pixel C.

Pour les autres terminaux et les ROM personnalisées, il faudra attendre que les développeurs et constructeurs mettent à jour leur propre code, ce qui peut prendre de quelques jours à plusieurs mois selon le sérieux de chacun.

Téléchargez notre application Android et iOS ! Vous pourrez y lire nos articles, dossiers, et regarder nos dernières vidéos YouTube.

bjr, personnellement je n'arrive pas a installé ce patch de sécurité de mars 2016 j'ai à chaque fois un message d'erreur et je dois redémarrer mon nexus 6 ! quelqu'un a t'il le même problème ? mci

Je viens d'installer celui de mars sur mon Note 4 SM-910F ☺

Quelqu'un a des problèmes de connexion avec les serveurs Google ? Parce que depuis la mise à jour, j'ai des erreurs de connexion liées aux applis de Google et impossible de synchroniser mon compte. Si c'est le cas, autant que je retourne à l'ancienne mise à jour.

N'importe quoi. Mais vraiment N'IMPORTE QUOI!

Vas-y explique-moi qu'Android est une distribution Unix et que les constructeurs ne peuvent pas faire grand'chose, je vais chercher le popcorn.

BlackBerry Priv toujours servi en premier! Super smartphone qui ne me fais pas regretter mon Edge !<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

T'es un troll ou t'es idiot ?

je l'ai pourtant deja recu sur mon S6 ...

Dispo pour le galaxy S6 nue .... ^^

En dehors de la gamme Nexus et de la Pixel, seul BlackBerry est sérieux. Le S7 et son 9/10 recevront ce correctif à l'été 2017, comme les autres prétendus hauts de gamme.

Ce qu'il faut pas lire comme conneries!

Bah oui mais il ne mérite que 6/10 selon les critères de FrAndroid qui préfère le bling bling.

Pour l'équipe de frandroid Pouvez vous vérifier si ces mises à jour de sécurité n'ont pas une incidence sur les performances Positivement ou négativement ! On ne sait jamais...

Blackberry PRIV, comme chaque mois, a reçu la mise a jour des le premier jour. c'est toute la différence entre un constructeur digne de ce nom, et un bas de gamme. cette c'est plus cher, mais ça dépote derrière. Faut savoir ce qu'on veut...<i>-------<a href="https://play.google.com/store/apps/details?id=com.frandroid.app">Envoyé depuis l'application FrAndroid pour smartphone</a></i>

Pour les librairies non, ce n'est clairement pas possible via le playstore, mais ça me parait loin d'être impossible

ça n'est pas si simple... Quid des constructeurs qui modifient certains de ces composants ou y intègrent des versions maisons ? D'ailleurs, certains incluent ces patchs de sécurités dans leurs mises-à-jour propres afin de palier à ça.

Peut être bien, peut être pas. Android est une distribution unix, donc par défaut il est possible de ne mettre à jour que des composants spécifiques (des packages) via des dépôts Et ça, les constructeurs n'y peuvent pas grand chose malheureusement

Y'a t il un document officiel qui stipule la durée de suivi des produits de Google (nexus) en terme de corrections de faille de sécurité ?

Microsoft ne fourni pas windows en opensource a ce que je sache. En opensource tu ne maitrise pas qui utilise/modifie tes sources. Ici, c'est comme pour les distro linux, les corrections sont faite en amont sur le kernel et les differentes applications (apache/mysql etc..), a charge au distro (redhat, debian, ubuntu) d'integrer les maj securités. Si les constructeur et opérateur sont trop flémard pour les integrer au plus vite, faut changer de crémerie. (et samsung s'y est mis aussi au maj secu mensuelles)

Suivi des Moto bien sûr ;)

Les mises a jour de sécurité ne doivent pas avoir de priorité sur les dernières versions android(6) seulement et les mobiles nexus autres du style qui sont mis a jour tout de suite représente une infime partie des ventes de mobile dans le monde.Un mobile même sous kit kat doit quand même avoir des mises a jour de sécurité comme celle de l'article. Donc au final cela exclu trop de mobile vendu. C'est plus clair comme cela, désolé.

Je trouve que c'est vraiment un gros problème d'android. Ses mises a jour de sécurité devrait être pour tous les terminaux sous android sans aucune exception et tout de suite comme sur windows. Je trouve vraiment scandaleux ce genre de problème sur android qui fragilise tout le système. C'est si microsoft faisait des mises a jour que pour le matériel vendu par celui ci. Les nexus et autres ne représente qu'une infime partie des mobiles android vendu dans le monde, ce n'est pas normal du tout, elle est vraiment tant que cela change rapidement. Les mises a jour de sécurité ne doivent pas aussi avoir de priorité sur les dernières versions seulement aussi que beaucoup trop d'appareil peuvent avoir aussi. Comme android 6 devrait être disponible pour tous les mobiles android actuel comme sur microsoft avec les pc. C'est le plus gros point faible d'android et ses mises a jour de sécurité qui sont pourtant trop importante vu de ce qu'on peut faire avec notre mobile maintenant.

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix