Vous êtes vous déjà demandé l’impact qu’ont des sociétés centralisant vos données telle que Google sur votre vie de tous les jours ? Faites une expérience simple, posez autour de vous la question suivante : “Quel serait les conséquences d’une intrusion sur votre compte Google ?”

Vous distinguerez alors plusieurs types de personnes, ceux qui ne divulguent aucune informations sur le net, ceux qui essayent de contrôler leurs informations et ceux qui n’ont pas conscience des risques. Les premiers sont principalement des informaticiens, ou des habitués du réseau, ils savent que toute information est précieuse et se protègent déjà au mieux. Leur problème est qu’ils n’ont pas (ou peu) une expérience personnalisée du Web, nous reviendrons sur ce point un peu plus tard. Si vous faites partie des deux autres catégories, alors ce dossier peut vous intéresser, il va parler de sécurité et de risques. En espérant que cette petite réflexion personnelle fasse changer le comportement de certains d’entre vous, alors cette rédaction n’aura pas été vaine.

La centralisation, un service avant tout

Depuis maintenant quelques années Google essaye de centraliser l’ensemble de ses services. D’ailleurs, commençez par lister l’ensemble des services Google que vous utilisez, Messagerie, Youtube, Picasa, Google Reader, Google Docs, Google Maps, Google Agenda, Android, Google plus … Tous ces services utilisent maintenant le même compte Google.

Cette centralisation permet une meilleure expérience utilisateur, la connaissance de vos habitudes leur permet par exemple de modifier les résultats d’une recherche Google. Par exemple, imaginons que vous possèdez un téléphone Android de type Samsung Galaxy S2, alors il pourra vous proposer lors d’une recherche sur Google en priorité les liens qui se rapportent à vôtre téléphone. Mais cela peut aller bien plus loin et s’appliquer à tous vos centres d’intérêt. C’est aussi pour Google (et c’est d’ailleurs une de ses principales sources de revenus) l’occasion de pouvoir cibler leur publicité et ainsi augmenter significativement leurs ventes (j’ai plus de chance d’acheter un logiciel informatique que de la nourriture pour ornithorynque, si tant est qu’il existe de la publicité pour un tel produit T_T). D’un autre côté nous observons depuis quelques années que Google n’est plus le seul à utiliser la centralisation de données. De nouvelles entreprises étudient vos habitudes pour en extraire les tendances et ainsi réaliser des études de marché fiables à moindre coûts. Ce sont justement ces études de marché, qui sont actuellement vendues quelques milliers de brouzoufs. Comprenez bien, que jusque là il n’y a pas tellement de risque, car c’est un service qui vous est proposé et pas une contrainte. Le problème ne vient pas du modèle, mais de la façon dont il peut être utilisé.

La centralisation, source de failles

De plus en plus de comptes Google sont piratés, tout d’abord pour l’appât du gain, mais aussi parce que c’est encore en accédant aux données privées d’un utilisateur qu’on en apprend le plus sur ses habitudes. Maintenant, livrez vous à une seconde expérience en listant tous les sites pour lesquels vous avez mentionné votre compte GMail en tant qu’adresse mail. Rappelez vous à chaque instant que quelqu’un ayant accès à votre compte GMail, peut tester cette même combinaison “identifiant/mot de passe” sur des sites de ventes en ligne (Amazon ? LDLC ? RueDucommerce ? Materiel.net ? …). Si le mot de passe est différent, il va tout simplement utiliser la procédure d’oubli de mot de passe pour s’en créer un nouveau (si le site ne demande pas d’autres informations telles qu’une question secrète, qui pourrai sans doute être retrouvée dans l’archive de vos mails …). Difficile donc, de protéger efficacement des données pourtant si critiques que sont vos numéros de comptes et vos identifiants. Google fourni cependant quelques mécanismes pour sécuriser davantage votre compte Google.

Les solutions

Première Solution : Un mot de passe sécurisé

La première solution est d’avoir un mot de passe unique pour votre compte de messagerie. Celle-ci étant extrêmement critique (voir paragraphe ci-dessus), il faut donc que le mot de passe soit différent de tous les autres sites. A titre informatif, suite à une intrusion en 2009 sur les serveurs de MSN et une diffusion des mots de passe, le site Acunetix diffuse des statistiques. On trouve sur 10000 mots de passe, 64 fois le mot de passe 123456, près de 40% ayant moins de 8 caractères et enfin 42% n’utilisant que des minuscules (Source). Ces chiffres sont tout simplement alarmants, tout simplement parcequ’ils ne résisteront pas aux attaques de Robots pirates qui testent très rapidement de nombreuses possibilités.

Comment faire un mot de passe plus robuste que la moyenne ?

Tout simplement en respectant quelques règles :

- Un mot de passe de 8 caractères MINIMUM

- Un mot de passe ayant au moins : 2 minuscules, 2 majuscules, 2 chiffres et 2 caractères spéciaux.

Alors vous allez me dire, je ne m’en souviendrai jamais … La solution est de noter ce mot de passe sur un support physique (papier, cahier, tatouage), ou de le mettre sur un site ou une machine que vous utilisez tous les jours. Alors vous serez obligé de l’appendre ! (C’est la méthode par la force). Sinon vous pouvez user de moyens mémo techniques basés sur la position des lettre sur le clavier par exemple. “09OL:;ki” est un mot de passe facile à retrouver sur votre clavier, car toutes les lettres sont à la suite les unes des autres.

Seconde Solution : Un moyen d’identification plus efficace

Nous avons vu que le principal problème est de garantir l’identité de l’utilisateur qui se connecte au compte GMail. Pour cela Google propose maintenant des mécanismes plus sécurisés que les solutions standards. Je parle de la validation en deux étapes. Ce mécanisme ajoute un code supplémentaire (en plus du mot de passe) à saisir lors de l’identification, qui ne peut être détenu que par le propriétaire. Comment identifier le propriétaire ? C’est simple, c’est celui qui possède son téléphone ! A chaque connexion, Google vous demandera un code temporaire. Ce code à une durée de validité très faible (de 20 secondes à 1h). Pour obtenir ce code, il faut être en possession du téléphone du propriétaire, il peut être envoyé par Sms sur un fixe ou sur un portable. Notez la possibilité d’utiliser une application Android nommée « Google Authenticator« , permettant (une fois configurée) de donner les codes gratuitement. Lors de l’activation de la validation en deux étapes, Google vous fourni néanmoins des codes de secours, qui sont eux, toujours valides. Ces codes la ne doivent être utilisés qu’en cas de secours. Ils permettent par exemple de se connecter si l’on n’a pas son téléphone sous la main. Notez qu’il est tout de même possible de mémoriser un ordinateur comme ‘Fiable’ pendant 30 jours, pour éviter de retaper le code (à ne faire du coup que sur un ordinateur personnel).

Que faire des applications qui ont besoin d’un accès à certaines données du compte Google (News / Agenda / Mails / Photos / Chrome / …). Elles ne peuvent donc plus se connecter directement à votre compte en leur donnant votre mot de passe Google, vu qu’elles n’ont pas le code correspondant. Vous pouvez alors utiliser les mots de passes applicatifs, que vous pouvez générer sur la page de Google comptes, pour permettre aux applications d’accéder aux données. Vous générerez un mot de passe unique par application, à validité non limitée. Le principal avantage est donc d’avoir un mot de passe pour chaque application, et ainsi de pouvoir révoquer leur accès d’un simple clic si on ne les utilise plus (ou on ne souhaite plus qu’elles accèdent à notre compte). Il est aussi possible de contrôler quel type de donnée est visible pour chacune des applications ( Mon lecteur de news n’a pas besoin de voir mes mails ).

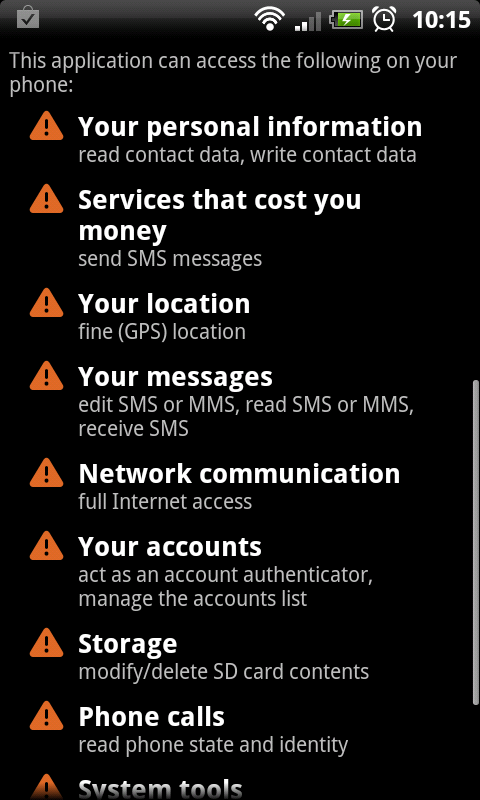

Troisième Solution : Attention aux applications Google Play

Android est en pleine expansion, vous l’avez tous remarqué. Le nombre d’applications disponible sur Google Play monte en flêche et de nombreux groupes aux intentions douteuses profitent de cette masse d’applications pour proposer des applications demandant des droits abusifs sur vos téléphones. Par exemple, certaines d’entre elles demandent le droit de téléphoner pour pouvoir téléphoner à votre insu à certains numéros surtaxés. L’ensemble de ces droits sont affichés au moment où vous téléchargez une application. Cependant, qui a déjà pris le temps de lire ce que donnait réellement chacun des droits cités ? Je vous propose une petite liste (non exhaustive) des droits les plus critiques.

- APPELER DIRECTEMENT DES NUMÉROS DE TÉLÉPHONE : Permet à l’application de téléphoner directement (possibilité d’appel de numéro surtaxés).

- LIRE, ENVOYER ET RECEVOIR DES SMS : Idem que pour les appels, notez qu’ils ont la possibilité de les LIRE !

- MODIFIER LE CONTENU DE LA CARTE SD : L’application peut accéder à tout votre contenu sur la carte SD (Photos / Mp3 / …).

- LOCALISATION GPS : Permer à l’application un accès direct et total de votre position, en utilisant la puce GPS

- PERSONNAL INFORMATION : Regroupe les accès aux agenda et contacts principalement.

Pour plus de détails, je vous conseille l’article de Technically Personal, qui recence tous les droits en expliquant leur implication ICI

Illustrons maintenant l’application les droits de l’application Facebook, qui demandait il y a encore peu les droits suivants :

Pensez vous vraiment qu’ils soient tous nécessaires ? C’est pourquoi il existe de plus en plus d’applications permettant justement de limiter l’accès à ces droits, les utilisateurs d’un système alternatif comme Cyanogen peuvent aussi contrôler ces accès.

Quatrième Solution : Vérifiez vos connexions

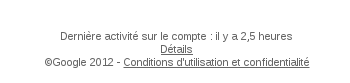

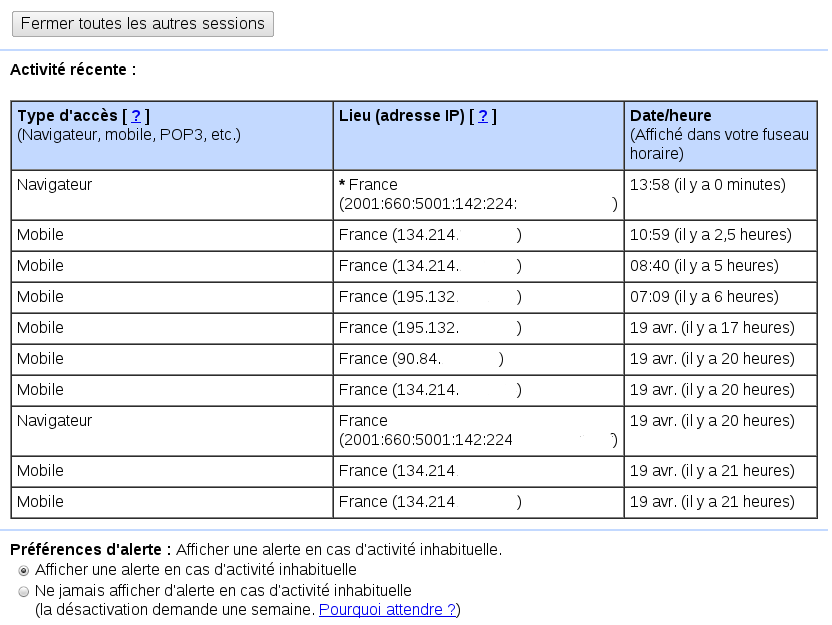

Sur votre page GMail, il y a un petit cadre à surveiller situé en bas de la page.

En cliquant sur le “Détails” vous avez accès à l’ensemble des ordinateurs étant actuellement connecté à votre compte de Messagerie. Et aussi quelques connexions récentes. Il est bon de vérifier de temps en temps qu’une machine improbable ne soit par connecté (Par exemple en Chine, si vous êtes actuellement en France).

Sur cette même page, il est possible de déconnecter l’ensemble des machines connectées, et de d’activer une alerte en cas de connexion inhabituelle. Pensez donc à cette page, si vous quittez une machine en ayant oublié de vous déconnecter.

Bilan : mon avis sur la sécurité des données face à leur centralisation.

Nous avons étudié les différentes solutions proposées aux problèmes posés par la centralisation de données. Seulement, il existe toujours des failles. Du coup, si vos données ne sont pas en sûreté, est-il vraiment sage de les laisser disponible sur Internet ? La réponse est bien évidemment Non. Sauf que le service en ligne qui est proposé aujourd’hui est devenu un besoin pour nous pauvres consommateurs. C’est pourquoi il faut aussi essayer de toujours garder un certain anonymat sur Internet. Ensuite, si vous suivez les solutions proposées le risque est fortement diminué (pour ne pas dire négligeable). Maintenant, que deviendriez vous si Google fermait ses portes demain ? Vous perdriez beaucoup ? Pouvez vous toujours à l’heure d’aujourd’hui repenser un Internet sans Google et ses outils ? Êtes vous Google Addict ?

Rejoignez-nous de 17 à 19h, un mercredi sur deux, pour l’émission UNLOCK produite par Frandroid et Numerama ! Actus tech, interviews, astuces et analyses… On se retrouve en direct sur Twitch ou en rediffusion sur YouTube !

Bonjour, Il y a peu de temps, j'ai dut mettre un code à mon Samsung galaxy wifi 3.6...et je l'ai oublié. La solution de secours étant de se connecter avec le compte gmail (celui qui est enregistré sur l'appareil), j'ai essayé maintes et maintes fois, jusqu'à me rendre compte que j'ai oublié mon mot de passe...j'aurai vraiment besoin d'aide au plus vite car je ne veut en aucun cas perdre les dossiers enregistrésdessus (musique, photos...) ! Merci d'avance de votre aide.

Bon je crois que ta réponse est complète... :)

Bizarrement, chez moi la double authentification a eu pour effet de changer le mot de passe de mon compte sur mon smartphone et j'ai dû le déclarer comme "une application" pour débloquer tout cela...

Y'a des alternatives à l'appli facebook sur le market pour avoir accès à son compte fb...

Oui, pirater des sites ou des systèmes est au coeur de mon métier. Je connais très bien les méthodes et outils de pentesting, et sur une machine bien ciblée et un peu de temps, on peut faire beaucoup de choses. Je dis justement que je ne mets pas CDiscount et Google au même niveau, mais alors, pas du tout. Même les sites de l'administration française n'arrivent pas à la cheville, en terme de sécu, à Google ou Facebook. JE fais confiance à Google (c'est un risque considérable de faire confiance à une société extérieure comme Google et leur laisser gérer la sécurité de mes données, c'est vrai, mais pour l'instant, j'ai confiance en eux, c'est calculé). Google est sans doute la cible n°1 (ou disons, dans le top 5) des tentatives d'attaques, et le premier qui a une 0day, dont l'utilisation est invisible, sur les comptes Google, c'est le roi du pétrole et il aurait entre les mains une arme de destruction massive. Pour ma part, perdre mon numéro de CB n'implique pas grand chose car je reçois un mail pour chaque dépense supérieure à 50€ + relevé hebdomadaire de l'ensemble de mes comptes, je m'en apercevrai vite et je ne risque somme toute presque rien (de 0 à quelques centaines d'euros), par contre, perdre mon compte Google serait comme une petite mort pour moi, et un viol plus grand que si je subissait un cambriolage. Après, c'est vrai, tu le dis si bien, il est possible que Google n'avoue pas les tentatives d'intrusion réussies, néanmoins, leur politique de transparence et de communication sur le sujet, et l'expérience des comptes GMail "piratés" par la Chine, sur lesquels une communication objective a été faite, va plutôt en me rassurant. Sinon pour info, évidemment non, je n'utilise pas mon compte Google pour poster avec Discus. Je n'ai donné aucune autorisation à des sociétés tierces sur mon compte Google et c'est bien volontaire... :)

"Sinon vous pouvez user de moyens mémo techniques basés sur la position des lettre sur le clavier par exemple. “09OL:;ki” est un mot de passe facile à retrouver sur votre clavier, car toutes les lettres sont à la suite les unes des autres." J'ai employé un peu cette technique lorsque j'ai choisi un mot de passe TRES robuste pour mon compte gmail. Et au final, je conseille moyennement car autant sur une clavier de PC, c'est bon. Autant si il faut le saisir sur le clavier android (dont la disposition est complètement différente), je me suis aperçu dans les premiers temps, je n'avait pas mémorisé mon mot de passe (les caractères, oui, mais pas l'ordre exacte) et j'ai été dans l'impossibilité de me loguer (et manque de pot cette fois là, c'était important :( )

Tu peux protéger ton tel par mot de passe ou schéma, voir les paramètres de sécurité dans ton tel. Tu l'actives et à chaque utilisation du doit entrer ton code ou schéma

Un mot de passe complexe pour gmail, ok. Mais j'ai plus de risque de vol du mobile, et si vous n'avez pas de schéma/pin de sécurité, cela ne sert à rien, gmail sur android ne demande rien, le mot de passe du compte est mémorisé une fois pour toute lors de l'activation du téléphone

Faute de frappe en faisant un "point orthographe" Pas de chance...

Gare au phishing... Plancton

Le mieux serait le "Sans facebook", en tout cas pas celui des menageres qui postent leurs phrases polluantes ou des jeunes qui ecrivent mal... Et ceux qui like n'importe quel truc bidon...

FB indispensable ? lol quesqui faut pas entendre

google le bloque deja, et sans que tu lui demande, pourquoi ajouter une hotline ???

je doute que il y est beaucoup de compte google piratées, renseignez vous sur le sujet avant

"je n'avais même pas fait attention"

laisse le... il a lu 1 tier de l'article, ne connait rien au sujet, et tente de faire sont intéressant. de plus en plus pitoyable vos commentaires. Si vous ne connaissez rien au sujet, fermez là. merci

rien a craindre, il n't as que les "neuneux" qui ce font pirater, ca ne m'arrivera jamais.

Voilà un utilisateur avisé ça fait toujours plaisir une personn qui l'ensemble des infos dispos sur l'appli. Un grand bravo a toi! I am everybody,I am everything,I am just Google© or I am Tenteck(Member of community FRandroid)

Oui, j'oubliais d'expliquer pourquoi il vaut mieux un long mot de passe qu'un mot de passe complexe : le calcul de la force d'un mot de passe se fait par la formule : F = N^L (N exposant L) où F représente la "force" du mot de passe, L représente la longueur du mot de passe et N le nombre de caractères dans le jeu de caractères choisi (ex : 52 pour minuscules ET majuscules)

C'est exact, les rainbow tables que l'on trouve gratuitement sur Internet vont rarement au delà de 14 caractères. Elles sont utiles pour trouver un mot de passe lorsqu'on dispose de son hash non salé (md5, sha1, etc...). Pour se protéger contre une attaque par rainbow table, il vaut donc mieux choisir un long mot de passe, même simple, qu'un mot de passe court mais complexe. Pour le bruteforce, c'est la même chose. On se rend compte que la longueur du mot de passe augmente plus vite la "force" d'un mot de passe que sa complexité. Par exemple, un mot de passe de 16 lettres minuscules est équivalent à une clé de 75 bits, alors qu'un mot de passe de 10 caractères parmi la liste suivante (90 caractères possibles) :a-Z A-Z 0-9 € ! $ * % ? & [ | ] @ ^ µ § : / ; . , ° ² £ { } = #équivaut à un mot de passe de 65 bits seulement...

Justement, impossible d'utiliser JTR contre un compte Google...

Concernant les mots de passe, il me semble qu'un mot de passe difficile à mémoriser (chiffres, lettres, caractères spéciaux) n'est pas forcément un mot de passe difficile à casser par une machine en force brute... J'avais lu une démonstration qui prouvait qu'il est bien plus compliqué de casser un mot de passe composé de 40 lettres minuscules (une succession de mots faciles à mémoriser), qu'un mot de passe composé de 10 caractères de tout type...

Bon Article. Félicitations

Quitte à tout corriger : "j'avais même pas fait attention "

Article relativement nul et mal écrit, je me suis arrêté au 2ème paragraphe sachant que le rédacteur ne connaissait pas sont sujet !

Très bon article :) Merci pour l'app aussi je vais voir ce que ça donne vu que je connaisais pas !

Bon il n'y a pas de sources certes... mais pense-tu que Ggle le mette en avant ?? C'est pas facile à déceler... à moins que les pirates eux-mêmes diffusent l'info... sur le net. Oups ! C'est Ggle qui gère le net !!! Je peux t'affirmer que tous les jours des milliers de sites comme la redoute, cdiscount, ou même le figaro sont piratés, donc je pense bien que Ggle soit une cible de choix !! Après je peux me tromper mais c'est sur qu'il y a des tentatives de piratage !!

Très bon article, effectivement ce sont des conseils de base,mais combien y pensent?

Certes il n'y a pas de sources, mais ça n’empêche pas que les reste de l'article soit très bon :)

Euh... Mais si le pirate trouve le mot de passe, il a donc accès à tout tes comptes ! C'est une de mes plus grosses failles, j'utilise le même mot de passe pour TOUT mes comptes, si un pirate le découvre il à accès à tout mes infos.

Une suite de touches contiguës sur le clavier se craque très rapidement, quand on sait se servir de john the ripper. Méthode à éviter

Avec un tel rooté, il suffit d'installer LBE. Et toutes les autorisations sont alors gérables.

Excellente remarque aztazt! On veut des chiffres, des données vérifiées etc...

j'avais même pas fais attention ^^

Et quelle sécurité pour empêcher l'intrusion permanente de Google dans notre compte ? :p

j'écrirais même: quelles seraient*...

On ne faisait pas, tout simplement.

Idem, c'est le mieux....

Bien sur que je suis google addict et ce depuis longtemps. Ma devise: Google, comment faisait-on avant?

" ceux qui ne divulguent aucune informations sur le net, ceux qui essayent de contrôler leurs informations et ceux qui n’ont pas conscience des risques. Les premiers sont principalement des informaticiens" Alors ça, je ne suis absolument pas d'accord. Au contraire, j'aurai plutôt tendance à dire que ceux qui ont peur d'Internet sont néophytes en la matière.

"Quel serait les conséquences d’une intrusion sur votre compte Google ?"quelles*

J'ai finalement lu la fin de l'article car j'ai vu dans les solutions la validation en 2 étapes. Alors oui, effectivement, mais moi ça fait longtemps que je l'utilise, et je considère cette validation en 2 étapes comme absolument indispensable pour protéger son compte mail principal. Les comptes Google ne se font jamais pirater. Éventuellement, les mots de passes peuvent être volés par keylogger comme n'importe quel mot de passe ou numéro de CB, mais ce ne sont absolument pas les serveurs de Google qui sont à mettre en cause. La validation en 2 étapes évite même le piratage du compte suite au vol du mot de passe. Le top, avec une contrainte supplémentaire largement supportable. Le rapport sécurité gagnée / contraintes de confort est grand et l'activation de la fonction en vaut largement la peine. Je ne connais pas de société avec un meilleur niveau de protection des données de ses clients (Facebook n'en est pas loin cependant, avec des mécanismes de récupération de mots de passe très élaborés et bien protégés). Je le dis souvent, mais je vais le redire, pour moi, Google porte l'Etat de l'art en matière de sécurité, de protection des données et de transparence.Je suis effectivement Google Addict, et je travaille dans la sécurité informatique. Les deux ne sont pas incompatibles, au contraire, j'ai une grande confiance en Google et j'apprécie tous les mécanismes qu'ils mettent en oeuvre pour protéger l'accès à mon compte. Je suis plus méfiant dans les applications, développées par des tiers, et disponibles sur Google Play en revanche. Si demain Google fermait ses portes, sans prévenir, je perdrais une énorme quantité d'informations sur ma vie numérique passée (je suis Full Cloud depuis fin 2004 je crois). Le risk management, c'est mon boulot, et j'accepte ce risque, qui est en dessous du seuil de non acceptabilité. Je serai alors dans l'obligation de me remettre à une solution de cloud internalisé, chez moi, avec serveurs, et solutions de sécurité maison (évidemment pas au niveau de celui de Google... je n'ai pas une équipe de 3000 ingénieurs SSI à la maison :-).

Pas d'appli FB chez moi mais accès par site mobile ... bien suffisant en attendant de retrouver mon ordi le soir.

Excellent article ! J'utilise la double vérification depuis un bon moment, c'est ultra sécurisant, mais je connaissais pas Google authentificator (mercii)

Petit point orthographe du jour : mnémotechnique, et pas mémo technique, bref, j'arrête de faire chier mon monde Autrement, comme je le disais dans un autre com, un combat perdu d'avance, la plus large majorité des utilisateurs se fout royalement de ce que Facebook ou Google peut faire de ses infos, tout ce qui importe, c'est d'avoir un service fonctionnel, pas de préserver ses données et ci et ça, les 2 ne s'opposent pas donc pas de problème pour l'utilisateur lambda Quant aux mots de passe sécurisés et autres, je ne suis pas sûr que ça soit le seul problème... Que faire quand un gars n'est même pas capable de faire la différence entre un humain et un bot qui lui demande de "poster une annonce pour son oncle sur leboncoin" ? Combien de mes proches se sont fait avoir avec ce coup, pourtant assez loin d'être stupides ! Les liens infectés sont eux aussi un problème assez grave je pense... Par contre, est-ce que le nombre de "1234556" n'est pas faux ? Je m'attendais à plus qu'un petit 64 sur 10 000...

Merci pour l'article, même si c'est à en devenir complètement parano :)

Le problème avec l'appli FB est qu'elle est "indispensable" pour beaucoup de personnes, je dois dire que je suis le premier à m'en servir, et qu'elle est bien loin devant l'interface web. Pas d'alternative pour la lecture de leurs données à ma connaissance, donc si tu veux une appli, tu passes par chez eux... Et si comme moi tu essayes de bloquer les droits de l'appli, c'est là qu'il y a un problème : L'APPLICATION REFUSE DE DEMARRER ET PROPOSE 2 OPTIONS : RESET DES DROITS OU FERMETURE ! Un véritable scandale pour le coup ! Même si un utilisateur averti veut bloquer les droits, IMPOSSIBLE ! 2 solutions : boycott de FB, vu le nombre d'utilisateurs dessus (et sûrement pas du genre à se dire oh mince ils utilisent mes données !, qui n'ont donc strictement rien à cirer de tout ça et refuseront par conséquent tout passage vers un autre réseau), c'est tirer un trait sur tous les réseaux sociaux, et tchats, puisque la majorité des gens ont lâché MSN/Skype/ICQ etc. pour le tchat FB... Ou utiliser leur application web, que je ne qualifierai pas d'infâme, mais tout de même inefficace Conclusion : à la limite on peut se retrouver entre gens voulant un respect minimum de leurs données sur un service plus ou moins sain, mais on représente une minorité, et on ne sera jamais suivi Explique à un utilisateur lambda que FB se fait du fric sur son dos, revend ses infos, etc etc, la meilleure réponse que tu pourras obtenir sera "Ouais, mais je peux quand même m'en servir, donc ça change quoi ?" Un combat que j'estime perdu d'avance, malheureusement

J'ai arrêté de lire en arrivant ici : " De plus en plus de comptes Google sont piratés"Source ?

N'empêche c'est pas con, pour certains l'ensemble de leurs compte Google et presque aussi précieux que leur compte en banque ! Je pense notamment au professionnels

Il te faut l'appli LBE Privacy Guard ! ( Droits Root obligatoire !) https://play.google.com/store/apps/details?id=com.lbe.security.lite&hl=fr Tu pourra contrôler les droits accordé aux applis de ton téléphone et le must... les supprimer !! Donc même Facebook peut devenir la plus respectueuse des applis Android ^^ GRATUIT bien sûr ;-)

moi je propose à google de mettre une hotline tu l'appelles pour bloquer ton compte dès que tu te rends comptes qu'il est piraté;.. comme pour la carte bancaire et la carte sim ... gratuitement bien sûr :)

Pour des mots de passe sécurisé, pensez a utiliser des applications comme Keepass. ( sur pc et android ). Ca vous evite de devoir apprendre tous vos mots de passe, vous n'en avez besoin que d'un seul, qui du coup peut etre bien complexe car c'est le seul que vous avez de retenir.

Doit on faire confiance aux confiances aux application venant de Google ? J'ai halluciné du nombre d'autorisation pour Google Drive par exemple !!! Pour Facebook, qui est une application quasi incontournable pour la majeur partie des utilisateurs demande aussi des autorisation sans rapport avec son utilisation, la lecture/modifcation des SMS m'a carrément enlever l'envie de l'installée... Mais une appli comme Facebook, peut se permetre d'être curieux parce qu'ils savent tres bien que la majeur partie des gens l'installeront même s'il savent que l'application a un regard complet sur le contenue de leur tel... C'est dommage qu'il ny ai aucun controle la dessus

Yes, I'm a Google Addict :P

Bon article ! Et merci beaucoup pour l'astuce pour savoir les machines récentes connectées à notre compte Gmail, très pratique, surtout la déconnexion à distance au cas ou on est un peu tête en l'air ! J'aime vos articles de fond en ce moment Frandroid.

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix