Windows Hello est le système de reconnaissance faciale utilisé par les PC utilisant Windows. Récemment, le site spécialisé sur la cybersécurité BlackHat a publié une vidéo YouTube présentant une faille importante dans ce système.

Omer Tsarfati, chercheur en cybersécurité chez CyberArk Labs, a présenté cette méthode qui a depuis été reconnue par Microsoft comme une vulnérabilité, certes technique et difficile à mettre en place, mais qui devrait nécessiter un patch de sa part.

Pourquoi les mots de passe sont-ils vulnérables ?

Le chercheur commence par expliquer l’intérêt d’une méthode d’authentification qui n’utilise pas de mot de passe en expliquant que ces derniers sont très vulnérables. Il explique par exemple que les mots de passe sont souvent faibles pour permettre de s’en souvenir, que nous avons tous tendance à les réutiliser, qu’ils sont vulnérables aux attaques par phishing et ils peuvent être découverts en cas d’attaque informatique contre le service dans lequel on l’enregistre. Précisons qu’un bon gestionnaire de mot de passe permet d’éviter un certain nombre de ces failles.

L’une des solutions pour éviter de recourir à un mot de passe peut donc être l’utilisation d’un système de reconnaissance faciale comme Windows Hello chez Microsoft, mais aussi Face ID chez Apple ou encore le système de reconnaissance faciale présent sur Android 12 et les versions précédentes.

Comment procède-t-il ?

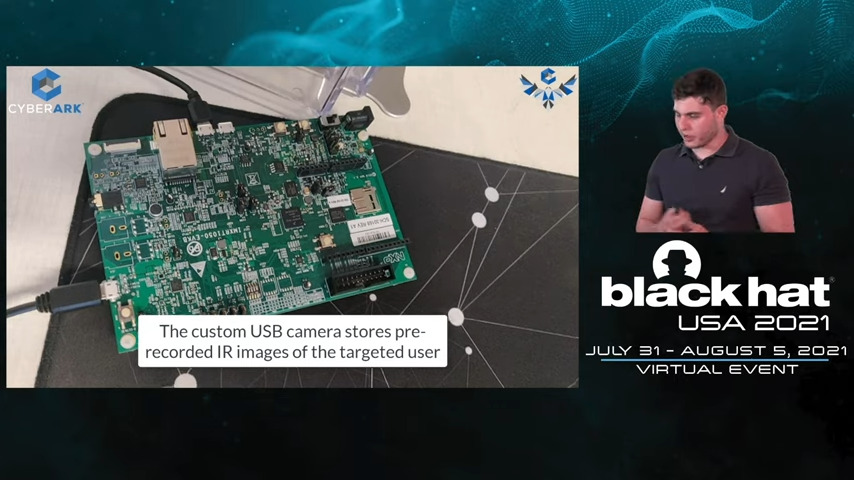

Pour contourner Windows Hello, Omer Tsarfati utilise une carte d’évaluation NXP dotée d’un port USB.

L’idée de l’attaque est simple, mais astucieuse : le chercheur va stocker des informations dans la carte NXP permettant de la faire passer pour une webcam compatible avec Windows Hello.

Il stocke également dans la carte l’image infrarouge de sa cible de manière à la fournir au moment de l’authentification. Et le tour est joué. C’est bien sûr un peu plus compliqué, mais dans les grandes lignes, c’est ainsi que fonctionne son attaque.

L’image infrarouge comme clé

Bien entendu, pour que l’attaque fonctionne, il faut que les hackers disposent d’une image infrarouge de leur victime. D’après le chercheur, cela est difficile, mais pas impossible.

Une recette pour prendre une bonne image IR d’une personne consiste à placer une caméra IR aussi près que possible de l’avant de la cible. Cela peut se faire en passant à côté de la personne avec une caméra ou en plaçant cette caméra IR dans un endroit que la personne va traverser, comme un ascenseur. De plus, avec les technologies avancées de caméra IR, on peut prendre cette photo même à distance, comme de l’autre côté de la rue ou depuis une voiture.

Le chercheur admet qu’employer de telle méthode peut sembler un peu tiré par les cheveux. Mais il rappelle que des hackers motivés, qui chercheraient par exemple à atteindre une cible de haute valeur pourraient employer de telles méthodes.

Autre méthode non vérifiée par le chercheur, qu’il évoque comme une piste : il serait théoriquement possible de convertir une image RVB en infrarouge. « Mais cela peut s’avérer extrêmement difficile » explique le chercheur.

Si vous souhaitez jeter un œil à la manière dont fonctionne cette méthode, voici ci-dessous la vidéo qui l’explique. La démonstration démarre à 26:14.

Pour aller plus loin

« Log4Shell », la faille de sécurité décrite comme le plus grand piratage de l’histoire d’Internet

Si vous voulez recevoir les meilleures actus Frandroid sur WhatsApp, rejoignez cette discussion.

A partir du moment où quelqu'un d'autre que moi a accès à mon ordinateur, j'avoue que je me dis qu'il y a probablement plein d'autres failles possibles...

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix