Que s’est-il passé ?

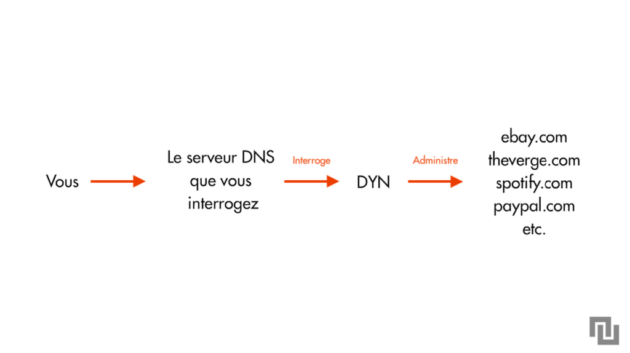

Plutôt que d’attaquer les serveurs individuels, comme ceux de Twitter, Reddit, Github, PlayStation Network, eBay, Netflix, Github, les hackers se sont attaqués directement à un des services de Dyn, un système de noms de domaine (DNS), DynDNS. Ce service fournit sa prestation à des milliers de particuliers et d’entreprises pour leurs périphériques connectés (routeurs, thermostats, etc.) et leurs serveurs. D’après les premières enquêtes, l’auteur de l’attaque aurait utilisé Mirai pour détourner un grand nombre d’objets connectés en botnets. Les botnets, historiquement ceux que l’on trouvait sur IRC, sont un réseau de bots informatiques, des programmes connectés à Internet qui communiquent avec d’autres programmes similaires pour l’exécution de certaines tâches, comme une vaste attaque en DDoS.

Ainsi, en s’attaquant à Dyn, l’auteur de cette attaque DDoS a été en mesure de cibler l’une des plus grandes infrastructure en ligne des Etats-Unis pour mettre hors-ligne des centaines de sites et de services.

- Vendredi 21 Octobre, à environ 11h10 UTC, Dyn a été attaqué par une vaste attaque DDoS

- A 15h50 UTC, une seconde attaque DDoS bien plus large a commencé contre la plate-forme de DNS

- Vers 17h, les services ont commencé à être au fur et à mesure remis en place par Dyn

Le Département de la Sécurité intérieure des États-Unis, un département de l’administration fédérale américaine créé en réponse aux attentats du 11 septembre 2001, mène désormais l’enquête pour connaître précisément la méthode utilisée et les auteurs de l’attaque. D’après les premières information de l’enquête, le code Mirai aurait été utilisé.

https://twitter.com/Dyn/status/789444349998268416?ref_src=twsrc%5Etfw

Des milliers de botnets sous la forme d’objets connectés

Plus tôt ce mois-ci, un membre de Hackforums, répondant au pseudonyme d’Anna-Senpai, avait rendu public le code qu’il a utilisé pour détourner un grand nombre d’objets connectés et lancer des attaques en DDoS.

Ce code, baptisé Mirai, balaie les adresses IP accessibles publiquement à la recherche d’objets connectés mal sécurisés, utilisant par exemple les identifiants d’administration de base (de type admin/admin), pour les compromettre. De quoi constituer des réseaux de bots particulièrement vastes. Anna-Senpai avait alors réussi à constituer des botnets comprenant jusqu’à 380 000 objets connectés compromis. Ce sont ensuite ces botnets qui se sont connectés massivement à leur cible.

Mirai n’est pas le seul logiciel malveillant, il y a également Bashlite, aussi connu sous les noms de Lizkebab, Torlus ou encore gafgyt.

La raison ou les raisons de l’attaque

Nous ignorons encore la motivation de l’auteur. Certains experts de sécurité ont émis l’hypothèse que les attaques peuvent avoir été une tentative d’extorsion, d’autres ont émis l’hypothèse qu’il s’agit d’une publicité. Il est également possible que l’objet des attaques sur Dyn était de toucher des géants en particulier, comme Twitter par exemple.

Par coïncidence, Wikileaks a publié un tweet peu après l’attaque, laissant entendre que les attaques peuvent avoir été causées par des partisans de Julian Assange, en signe de protestation car son accès à Internet a récemment été coupé par l’Equateur.

Il faut s’attendre à bien plus d’attaques de ce type

Ce type d’attaque DDoS globale est de plus en plus utilisée de nos jours pour causer des perturbations et des nuisances. Cela s’explique par le fait que de plus en plus de machines deviennent disponibles pour être infectées, et ainsi se transforment en botnet, les ressources disponibles sont donc de plus en plus importantes.

Ces attaques DDoS peuvent, non seulement, être utilisées pour faire une déclaration ou apporter une voix à des protestations, elle peut, et à plusieurs reprises, être utilisées comme un écran de fumée pour couvrir d’autres fins malveillantes.

http://www.numerama.com/tech/203154-panique-aux-usa-des-dizaines-de-sites-web-inaccessibles-apres-une-attaque-ddos.html

Rendez-vous un mercredi sur deux sur Twitch, de 18h à 20h, pour suivre en direct l’émission SURVOLTÉS produite par Frandroid. Voiture électrique, vélo électrique, avis d’expert, jeux ou bien témoignages, il y en a pour tous les goûts !

mais ça, ça fait des années que nous, professionnels de la sécurité informatique, le crions sur tout les toits. Et que, même dans nos boites, quand on dit qu'il faut se protéger de telles attaques, on nous rigole au nez et qu'on nous dit que le budget demandé est trop élevé.

Attention, les fours sont fourbes.

Moi de toutes façons, j'ai jamais fait confiance ni à mon frigo, ni à mon grille-pain. :)

ah ben ouais, une illustration pertinente avec la source de l'image... FrAndroid, quoi... Merci pour l'info

Ou n'importe quelle autre faille dont tous se contrefichent. Il y a quelque chose de très inquiétant s'il s'avère que ce sont bien des objets connectés qui ont servi de bots pour cette attaque: quand on voit ce qui est vendu, que ce soit sur des sites type aliexpress ou dans des boutiques avec pignon sur rue, ces centaines de millions d'appareils qui ne verront jamais l'en-tête d'un patch s'avèrent être une menace incroyable.

La révolution de Mr.ROBOT est en marche ;)

C’est flippant cet article. Une illustration tristement spectaculaire de la décadence d’un blog sympa sur les téléphones Android qui se prend, sans en avoir les compétences, pour un groupe de presse ! Article publié avec plein d’erreurs, puis corrigé, mais qui en contient encore et surtout un article dont le sujet n’est pas traité : le titre annonce « Hier, ce sont les objets connectés qui ont attaqué internet » pourtant l’article ne fournit aucun élément pour corréler les malwares des objets connectés avec cette attaque. C’est dramatique (d’autant qu’on a ce matin un autre article du même genre sur le prix des Pixel, qui une fois encore, passe à côté de son titre...) Tout ça, c’est du blabla de comptoir.

oui un simple hacker de 12ans peux faire ca, pas dur d'utiliser des mot de passe par défaut.

celle contre le blog de Brian Kreb oui.

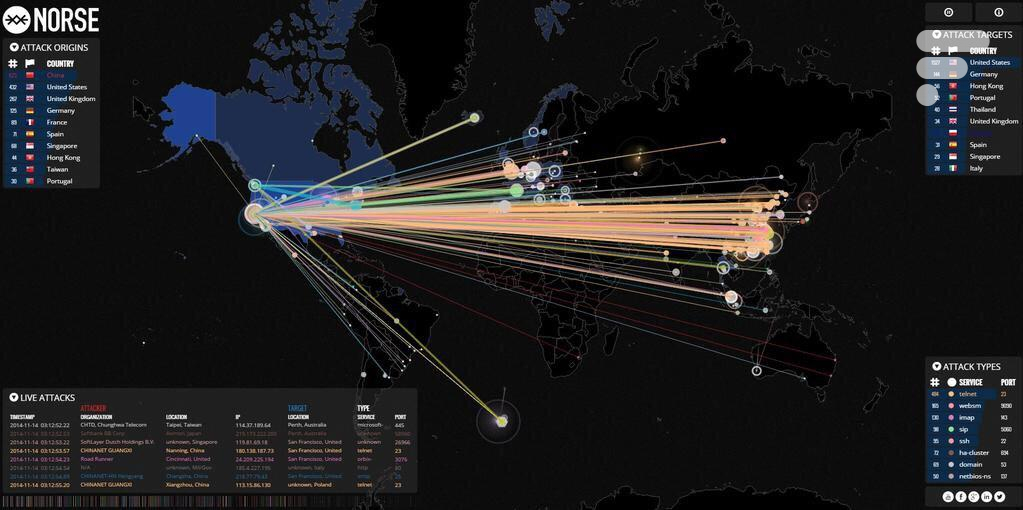

l'image n'as rien à voir, c'est l'attaque contre blizzard de 2014

Par coïncidence, Wikileaks a publié un tweet peu après l’attaque, laissant entendre que les attaques peuvent avoir été causées par des partisans de Julian Assange". Si de "simple hackeur" sans trop de moyen arrivent à de tel résultats, je n'ose même pas imaginer ce que pourrait faire des multinationales ou des gouvernements.

1000 aspirateurs robots ont fait tomber Tweeter. C'est moins classe que Skynet.

Ca serait pas la même attaque qu'a subi OVH il y a quelques semaines ? Jusqu'à 1 Tbps...

Pas toujours, non. Ça peut très bien disposer de sa connexion 3G pour toujours fonctionner en cas de coupure de connexion ADSL/FTTH/whatever, par exemple (pour ce qui est orienté sécurité, surtout). Ça peut aussi essayer d'ouvrir des connexions vers un back-end qui, lui, n'est pas sécurisé. Ça peut ouvrir des ports via l'UPnP.

Sauf qu'un IoT c'est tjs derrière une box ou un modem et qu'ils n'ont qu'une adresse locale. Donc c'est les boxs et les modems qui sont compromis.

>Plutôt que d’attaquer les serveurs individuels, comme ceux de Twitter, Reddit, Github, PlayStation Network, eBay, Netflix, Github GitHub a été ciblé deux fois. Dur...

Je n'étais pas concerné ni professionnellement ni personnellement, mais ton infographie m'a donné envie de creuser. La prééminence du telnet, je ne sais pas si je dois en rire ou en pleurer.

C'est plus clair, mais du coup, tu as mal compris le rôle de Dyn dans l'histoire ;-) Dyn propose "juste" des serveurs DNS, en gros. Les objects connectés eux-mêmes n'ont quasiment jamais de noms de domaines propres. Ils ont par contre été utilisés pour effectuer une quantité énorme de requêtes sur les serveurs de Dyn (avec lesquels ils n'ont normalement aucun lien ou presque). Ces requêtes ont rendu indisponibles, ou au moins très lents, les serveurs de Dyn, qui n'ont du coup plus pu répondre aux requêtes légitimes concernant les sites majeurs cités dans l'article (GitHub, Reddit, Twitter...) et d'autres moins connus. Mais Dyn n'a aucun lien en temps normal avec ces objets connectés. La plupart des objets n'y accèdent d'ailleurs pour ainsi dire jamais (en temps normal) : ils font leurs requêtes sur un serveur DNS du FAI, qui lui garde en cache les informations récupérées chez Dyn (ou autres). Si leur cache est vide/pas à jour, les serveurs DNS font alors une requête chez Dyn (ou autre) pour avoir l'info, et la garder en cache. En espérant que ce soit un peu plus clair :-)

2 choses que j'ai dites ce matin dans d'autres sujets mais pertinentes ici: - Il va effectivement falloir déterminer les motivations de l'auteur. De la simple pub... on est au delà de la simple démo, là. Par contre un simple écran de fumée pendant un vol de données, c'est à la fois crédible et inquiétant vu les moyens. - Les objets connectés commercialisés avec des failles et qui ne sont jamais mis à jour (je vise un OS en particulier, là...), y'en a marre.

Mise à jour : Petite précision supplémentaire sur le premier paragraphe, n'hésitez pas si vous avez des remarques. Merci à vous !

Effectivement, un petit refresh et c'est bien plus clair. ;)

Ce contenu est bloqué car vous n'avez pas accepté les cookies et autres traceurs. Ce contenu est fourni par Disqus.

Pour pouvoir le visualiser, vous devez accepter l'usage étant opéré par Disqus avec vos données qui pourront être utilisées pour les finalités suivantes : vous permettre de visualiser et de partager des contenus avec des médias sociaux, favoriser le développement et l'amélioration des produits d'Humanoid et de ses partenaires, vous afficher des publicités personnalisées par rapport à votre profil et activité, vous définir un profil publicitaire personnalisé, mesurer la performance des publicités et du contenu de ce site et mesurer l'audience de ce site (en savoir plus)

En cliquant sur « J’accepte tout », vous consentez aux finalités susmentionnées pour l’ensemble des cookies et autres traceurs déposés par Humanoid et ses partenaires.

Vous gardez la possibilité de retirer votre consentement à tout moment. Pour plus d’informations, nous vous invitons à prendre connaissance de notre Politique cookies.

Gérer mes choix